TALLER |

|

|

Vamos a mostrar la forma en que dos o más personas se pueden comunicar de manera secreta a través de Internet sin que alguien más sepa que se comunicaron, particularmente los casos de correo electrónico, chat y voz sobre IP.

Rafael Bonifaz es un joven ingeniero ecuatoriano experto en seguridad informática y, activista por la privacidad en la red, donde por ejemplo ha sido presidente de ASLE (Asociación de Software Libre de Ecuador). A raíz de su Maestría en Seguridad Informática entre el año 2016 y 2019 en la Universidad de Buenos Aires (UBA) surge este trabajo dirigido por el doctor Pedro Hecht y que hoy presentamos.

No solo es un resumen exhaustivo para entender el alcance de la inseguridad que nos rodea en Internet y más concretamente en Latinoamérica, sino una guía solvente y avanzada para aspirar a una mínima privacidad en nuestras comunicaciones. La estructura de estos reportajes, adaptación a nuestra revista de dicho trabajo se dividirá al igual que el original en dos partes principales: en la primera, mediante la metodología de exploración bibliográfica, se analizará la capacidad de vigilancia en la red por parte de potencias como Estados Unidos y gobiernos latinoamericanos según filtraciones como las de Edward Snowden, Wikileaks y otras. Más adelante se analizará el uso de software libre, criptografía y autonomía como estrategias para ocultar las comunicaciones. En la segunda parte se realizará una investigación sobre soluciones libres existentes mediante un análisis teórico y práctico. En primer lugar se analizará herramientas como VPNs, Tor e I2P para ver la forma en la que estas ayudan a ocultar la identidad de quiénes se comunican. En los capítulos subsiguientes se verá cómo el uso de Tor combinado con el cifrado entre extremos permitirá tener comunicaciones secretas para correo electrónico, chat y voz sobre IP Vigilancia Global Las comunicaciones en Internet son vigiladas por agencias de inteligencia, gobiernos y corporaciones. Toda actividad en línea deja rastro y este puede ser asociado a la identidad de las personas a través de números telefónicos, direcciones IP, cuentas de correo electrónico, cuentas de redes sociales, localización u otros metadatos. En junio de 2013 Edward Snowden, ex contratista de la NSA, filtró miles de documentos a los periodistas Glenn Greenwald y Laura Poitras. Los mismos contienen información interna que muestra las capacidades de la NSA para recolectar comunicaciones de Internet de forma masiva y cómo procesa toda la información almacenada. Una de las revelaciones más importantes de Snowden es el programa PRISM. En una presentación de 2013 se explica que, para entonces, en este programa participaban las empresas Microsoft, Google, Yahoo, Facebook, Paltalk, Youtube, Skype, AOL y Apple; también se anunció que Dropbox se sumaría como proveedor de información para PRISM. Según los documentos, las corporaciones que participan en este programa entregan los datos de sus usuarios al gobierno de Estados Unidos cuando este se lo solicita. Salvo que una persona sea ciudadana de Estados Unidos y se encuentre en este país, no existe ningún tipo de protección legal. Es decir que agencias como la NSA, CIA y el FBI pueden acceder a los datos de ciudadanos extranjeros almacenados en los servidores de estas empresas sin ser informados y sin necesidad de una orden judicial. Entre la información que se entrega a estas agencias se encuentra correos electrónicos, conversaciones de chat, videos, llamadas de voz, entre otros como se puede ver en la imagen inferior. En la misma presentación se afirma que PRISM es la principal fuente de la NSA para generarinformes de inteligencia.

Diapositiva de presentación sobre PRISM de 2013

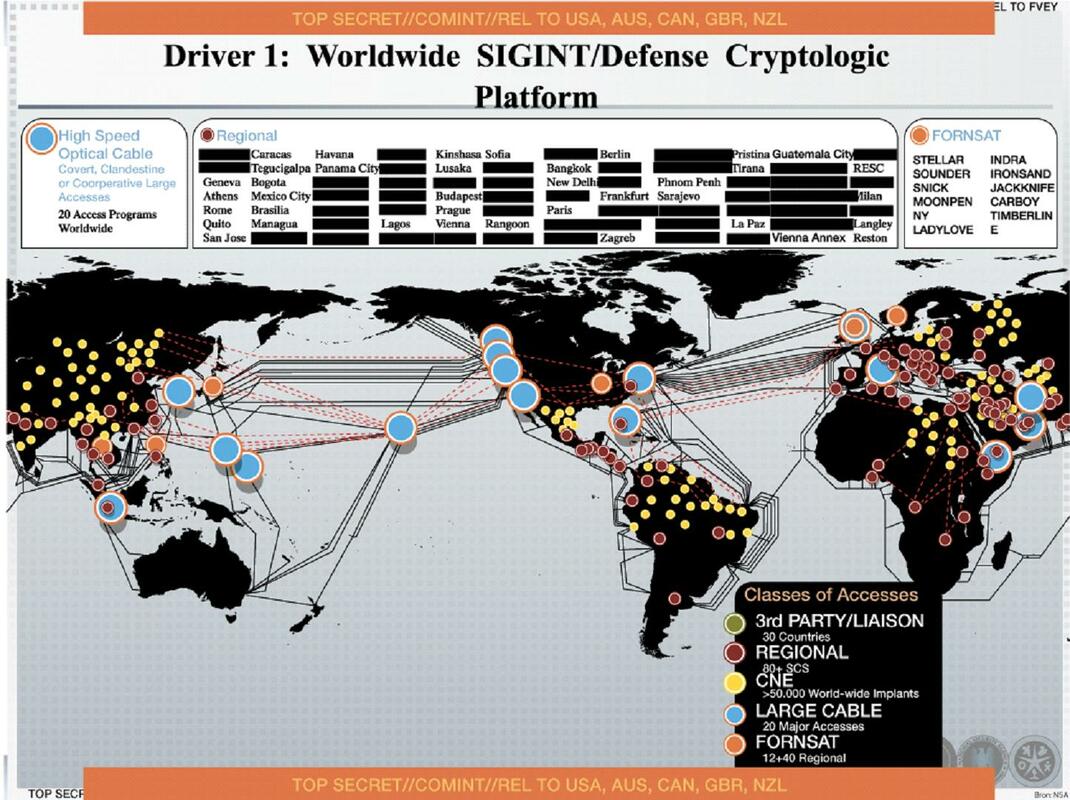

PRISM es una de las muchas formas que tiene la NSA para recolectar información de Internet. En la siguiente imagen se muestra como en 2012 la NSA recolectaba información con el apoyo de agencias de inteligencia de otros países (3rdPARTY/LIASON), interceptaba comunicaciones celulares desde misiones diplomáticas (REGIONAL), a través de ataques informáticos (CNE), directamente desde los cables de fibra óptica (LARGE CABLE) e interceptando las comunicaciones satelitales (FORNSAT).

Formas en que la NSA recolecta información

La información recolectada luego es procesada en varios sistemas que permiten realizar búsquedas. El sistema XKEYSCORE funciona de manera similar a un buscador de Internet sobre los datos recolectados por la NSA. Para 2009, en este sistema se podía realizar búsquedas de hasta tres días de contenido de las comunicaciones y treinta días de metadatos de todo el tráfico recolectado de forma masiva por la NSA. Otros sistemas como Pinwale permiten almacenar datos por cinco años. Snowden describe las capacidades de estos sistemas: "Yo, sentado en mi escritorio, tenía la facultad de intervenir al que fuera, desde un contador hasta un juez federal e incluso el presidente, siempre y cuando tuviera su correo electrónico personal."-cita- La NSA no es la única agencia de Estados Unidos que espía en Internet. Revelaciones realizadas por Wikileaks en el año 2017 muestran documentos de la CIA que ponen en evidencia la capacidad de esta agencia para explotar fallos de seguridad en sistemas operativos de computadoras, celulares, televisiones inteligentes, entre otros. En diciembre de 2011 Wikileaks realizó la primera publicación de los documentos conocidos como Spyfiles. En esta entrega se denunció la existencia de 160 empresas, ubicadas en países tecnológicamente desarrollados, que venden productos de vigilancia a gobiernos a nivel mundial. Software como el de la empresa sudafricana Vastech permite grabar las llamadas telefónicas de naciones enteras, otras soluciones permiten registrar la ubicación de todos los teléfonos celulares en una ciudad. Empresas como la italiana Hacking Team o la francesa Vupen venden software para instalar malware en teléfonos celulares y tomar control remoto. En ese entonces soportaban Android, Iphone y Blackberry. Revelaciones similares se realizaron en 2013 y 2014 Vigilancia Estatal en América Latina No es necesario tener las capacidades de vigilancia de gobiernos como Estados Unidos para vigilar a los ciudadanos de un país. Es suficiente tener los recursos para comprar las soluciones ofertadas por las empresas que venden tecnologías de vigilancia. En los últimos años sucedieron revelaciones que muestran que gobiernos de América Latina compraron software de vigilancia y que lo han utilizado para espiar a periodistas, activistas y políticos. En julio de 2015, la empresa italiana Hacking Team fue vulnerada electrónicamente y se hicieron públicos 400 gigabytes de información. Un informe realizado por la organización chilena Derechos Digitales basada en la información filtrada muestra que Brasil, Chile, Colombia, Ecuador, Honduras, México y Panamá compraron licencias de software de esta empresa; mientras que Argentina, Guatemala, Paraguay, Uruguay y Venezuela mantuvieron negociaciones que, hasta julio de 2015, no se concretaron. Un video de Hacking Team filtrado a Wikileaks describe el tipo de software que ellos ofertaban a gobiernos en 2011. El mismo dice tener la capacidad de infectar teléfonos y computadoras de forma remota o con acceso físico. Una vez que el dispositivo está infectado, se tiene control remoto sobre el mismo y se puede vigilar su actividad. Comunicaciones cifradas, documentos editados, impresiones, capturas de actividad en el teclado (keylogger), mensajería instantánea son algunas de las actividades que sepuede monitorear de forma remota. En otro documento promocional de 2011 se dice que tiene la capacidad de monitorear desde unas pocas personas hasta algunos miles. Basado en información de las filtraciones, el informe de Derechos Digitales dice que en México, Panamá y Ecuador se utilizó el software Hacking Team para espionaje político. En la siguiente imagen se puede ver un gráfico que detalla cuánto gastaron los países de América Latina en el software de Hacking Team. El medio periodístico Animal Político de México hizo otra investigación sobre los documentos y determinó que México es el país que más dinero pagó a Hacking Team a nivel mundial y Chile ocupa el quinto lugar. NSO es una empresa Israelita que vende el software Pegasus, que de manera similar al de Hacking Team, permite tomar control remoto de teléfonos celulares. En una investigación realizada por el laboratorio Citizen Lab de la Universidad de Toronto sobre el uso de Pegasus a nivel mundial mostró que México es el país que más utiliza este software. Las organizaciones R3D, Article 19 y SocialTIC realizaron el reporte “Gobierno Espía” que analiza el uso de este software en México. El reporte mostró intentos de infectar teléfonos celulares de periodistas y activistas políticos que denunciaron casos de violencia y corrupción en ese país. Entre las víctimas se encuentran miembros del Centro de Derechos Humanos Miguel Agustín Pro Juárez que denunciaron el caso de los 43 estudiantes desaparecidos de Ayotzinapa.

Imagen : Hacking Team en América Latina

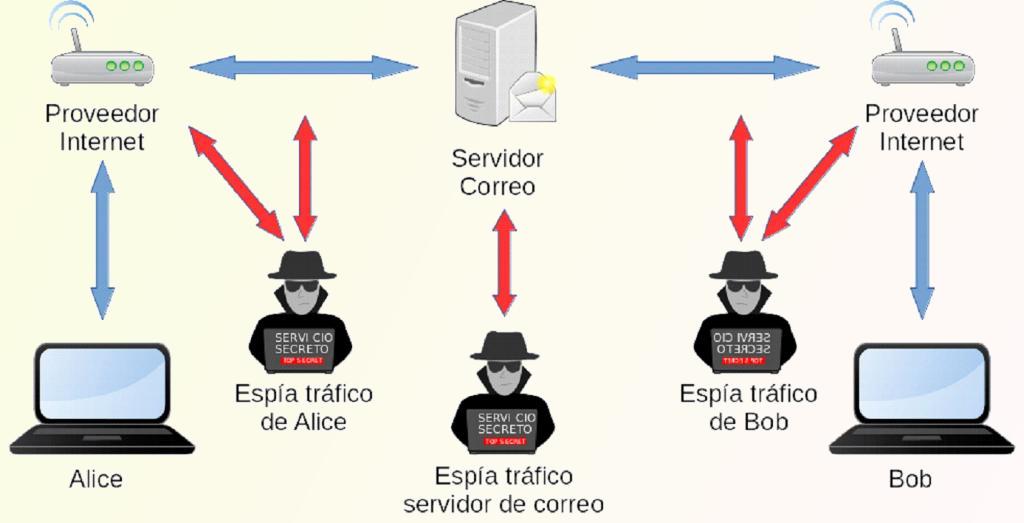

La periodista Carmen Aristegui denunció el caso de corrupción Casa Blanca que vincula al presidente mexicano Enrique Peña Nieto en su programa Aristegui Noticias. Luego de esto, ella fue otra de las víctimas de intentos de infección del software de NSO. Al no poder vulnerar el teléfono de la periodista intentaron infectar el teléfono de su hijo, que en ese entonces era menor de edad. Esto muestra que no hay que ser político, periodista o activista para ser víctima de espionaje; basta con ser hijo o cercano a alguien a quien un estado quiere vigilar para que las comunicaciones puedan ser intervenidas. La empresa alemana Fin Fisher vende soluciones similares a las de Hacking Team y NSO. Para su funcionamiento necesita tener servidores en Internet a los que reporta la actividad de los dispositivos infectados. Citizen Lab encontró cómo identificar estos servidores al enviar cierto tipo de peticiones. Para eso utilizaron herramientas como ZMAP para explorar todas las direcciones públicas IPV4 de Internet. Con esto identificaron 33 posibles clientes ubicados en 32 países; en el listado aparecen México, Venezuela y Paraguay. Debido a las limitaciones del estudio no se sabe exactamente quiénes están utilizando el software de Fin Fisher para espiar, pero sí que se lo ha utilizado en estos países. Otro caso que puso en evidencia Citizen Lab es el denominado PACRAT. En el mismo se identificó infraestructura compartida por varios países de la región, así como campañas para intentar infectar con código malicioso computadoras o robar contraseñas a través de phishing. Entre los países que aparecen en este estudio se encuentran Argentina, Ecuador, Brasil y Venezuela. En este caso el espionaje se dio a políticos, periodistas y activistas Casos como los de Hacking Team, NSO, Fin Fisher y PACRAT muestran que gobiernos en América Latina adquieren tecnología de vigilancia. La misma que debería ser utilizada para combatir el crimen se utiliza también para espiar a políticos, periodistas o activistas. Esto se hace incluso al margen de la ley. En los cuatro casos se trata de vigilancia dirigida; es decir que se quiere espiar a ciertas personas en particular. La vigilancia masiva es cuando se espía o se recolecta datos de forma masiva a una población determinada. La Fundación de la Frontera Electrónica (EFF por sus siglas en inglés) coordinó una investigación en 12 países de América Latina para conocer las capacidades de vigilancia de los gobiernos de estos países. De los países en los que se realizó la investigación, se determinó que en México, Honduras, Colombia, Perú, Argentina y Chile existe obligación legal de las operadoras de telecomunicaciones de recolectar datos de sus abonados. Esta obligación va desde al menos un año en Chile hasta los 5 años en Colombia y Honduras. En todos los casos para que el gobierno pueda acceder a la información recolectada se requiere una orden judicial. La excepción a la regla es México donde el gobierno puede acceder a los datos de localización en tiempo real. La organización Privacy International realizó en 2015 una investigación sobre la vigilancia en Colombia. En la misma se muestra que en 2013, la policía colombiana gastó 28 millones de dólares estadounidenses para el fortalecimiento de la Plataforma Única de Monitoreo y Análisis (PUMA). Más de la mitad de esta inversión se utilizó para: … software y hardware básicos necesarios para convertir PUMA en un sistema completo de interceptación legal, capaz de recopilar datos y contenido de llamadas de voz, VoIP, tráfico de Internet y redes sociales en 12 de los proveedores de servicios de telecomunicaciones de Colombia –cuatro redes de datos móviles y voz (Claro, Tigo, Avantel y Movistar) y ocho proveedores de servicios de Internet (Une, Telefónica, Emcali, Metrotel, ETB, Telebucaramanga, Telmex y EPM). Este contrato fue firmado con la empresa Verint aunque luego se canceló; sin embargo, dice el informe, el proyecto PUMA sigue activo. El objetivo de este reportaje no es detallar todos los casos de vigilancia por parte de gobiernos en América Latina. Sin embargo, es importante saber que los gobiernos de la región tienen la capacidad de vigilar a sus ciudadanos y que en varias ocasiones abusaron de ese poder, incluso al margen de la ley. Modelo de Amenaza En las secciones previas de este capítulo se vio que existen varias formas en la que los gobiernos y empresas pueden espiar las comunicaciones en Internet. Con la vigilancia masiva se intenta espiar o recolectar la información de poblaciones enteras y con la vigilancia dirigida se busca espiar a un grupo específico de gente. El modelo de amenaza que busca mitigar este reportaje es el de vigilancia masiva. Se quiere proteger el tráfico de la comunicación de posibles actores que podrían espiarlo. Estos podrían ser los proveedores de Internet o cualquier otro que pueda interceptar las comunicaciones en tránsito. Además se quiere proteger las comunicaciones de las personas u organizaciones que proveen los servicios de comunicación como correo electrónico, chat y voz sobre IP. La siguiente imagen explica el modelo de amenaza para el caso de correo electrónico; pero es un esquema similar a cualquier tipo de servicio. La conexión a Internet de Alice o Bob podría ser espiada por su proveedor local de Internet o por cualquier ruteador en el medio hasta llegar al servidor de correo. El proveedor de correo electrónico podría espiar los correos de todos sus usuarios.

Imagen : Modelo de amenaza

Atención, es importante recalcar que este trabajo no se analiza el modelo de amenaza de atacantes como “NSO”, “Fin Fisher” o “Hacking Team”. Es importante tener en cuenta la seguridad de las terminales de comunicación debido a que si alguna estuviera infectada con software malicioso pondría en riesgo la comunicación.

Phylevn / flickr

Privacidad, Software Libre, Criptografía y Autonomía Eben Moglen es un abogado y doctor en historia de la universidad de Yale que financió sus estudios desarrollando software. Fue miembro del equipo de defensa de Philip Zimmermann, autor original de PGP, cuando fue amenazado legalmente por el gobierno de Estados Unidos por hacer accesible el cifrado fuerte libremente. Ha sido abogado de la Fundación de Software Libre, organización con la que trabajó en el desarrollo de la versión tres de la licencia GPL. Desde 1987 trabaja como profesor en la Universidad de Columbia en Estados Unidos Moglen tiene un entendimiento técnico y político sobre el uso de la tecnología y el impacto que esta puede tener en la sociedad. Luego de las primeras revelaciones de Snowden, Moglen dictó una seria de charlas en la Universidad de Columbia. Él sostiene que para tener privacidad en Internet es necesario tener por lo menos 3 cosas:secreto, anonimato y autonomía. El secreto es la habilidad de ocultar el contenido de los mensajes para que pueda ser leído solo por quiénes intervienen en la comunicación. El anonimato por su parte implica ocultar quién publica contenido y quién lo lee, incluso si el contenido del mensaje es público. Dice Moglen que el anonimato de quién publica algo es tan importante como el de quién lo lee. Autonomía quiere decir que se puede tomar decisiones propias independientemente de las fuerzas que quieran vulnerar el secreto o el anonimato Secreto de las comunicaciones, anonimato y autonomía serán por tanto los pilares que se buscarán al momento de elegir una herramienta de seguridad en estos reportajes. Así pues, en esta primera parte introductoria terminaremos explicando que es la privacidad y porqué es importante protegerla, se hablará sobre software libre y las características que lo hacen importante para las comunicaciones seguras. Continuaremos describiendo el uso de la criptografía para proteger las comunicaciones y por último, se analizará la centralización de las comunicaciones en Internet y se explica por qué es importante tener autonomía en las comunicaciones. Privacidad Katitza Rodríguez, miembro de la EFF, en un trabajo realizado en conjunto con la Fundación Acceso de Centro América explica que la privacidad puede ser entendida de dos formas. La primera desde el punto de vista del derecho a ser dejado solo, es decir nadie debe entrometerse en la vida privada de las personas. La segunda que considera que la privacidad es el derecho de las personas a escoger de que manera y en qué circunstancias exponer su comportamiento a los demás. En el mundo físico es fácil entender este concepto. Si Alice y Bob se encuentran en un parque para conversar y no lo comentan con nadie, es muy probable que nadie sepa que esa reunión existió y menos aún sobre que conversaron. Desde el punto de vista de ser dejados solos, la privacidad de Alice y Bob es respetada salvo que se estuviera espiando, fotografiando o grabando la conversación. Por otro lado, Alice y Bob tienen la capacidad de decidir con quién compartir el hecho de que la reunión sucedió y el contenido de la misma. En el mundo digital sucede lo contrario, toda comunicación deja registro salvo que se haga algo al respecto. El proveedor de Internet o alguien que trabaje en el mismo puede vigilar el tráfico de sus usuarios e incluso guardar registros del mismo. El proveedor de nombres de dominio (DNS por sus siglas en inglés) puede saber todos los dominios al que quiere acceder una determinada dirección IP. Los portales web o servidores de servicios en línea pueden conocer la actividad de sus usuarios. En muchos casos los Estados pueden vigilar el tráfico de los ISPs o proveedores en línea de manera legal o ilegal como se vio en el capítulo anterior. La privacidad es un derecho humano fundamental consagrado en la Declaración Universal de Derechos Humanos donde en su artículo dice que: Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia, ni de ataques a su honra o a su reputación. Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques. El derecho a la privacidad o intimidad se encuentra protegida en la constitución y leyes de varios países. En el caso de Ecuador la no interferencia de las comunicaciones privadas está protegida en el artículo 66 literal 21 de la constitución: El derecho a la inviolabilidad y al secreto de la correspondencia física y virtual; esta no podrá ser retenida, abierta ni examinada, excepto en los casos previstos en la ley, previa intervención judicial y con la obligación de guardar el secreto de los asuntos ajenos al hecho que motive su examen. Este derecho protege cualquier otro tipo o forma de comunicación Países como Nicaragua, Honduras, El Salvador y Guatemala también lo hacen. A pesar de que en estos países las constituciones protegen la privacidad de los ciudadanos, existen leyes que la pueden contradecir. Existen marcos legales que protegen derechos como la privacidad incluso a nivel constitucional; sin embargo no existe garantía de que siempre se cumpla la ley. De manera similar a como se ponen cerraduras en las puertas de las casas, se debe buscar soluciones tecnológicas para proteger las comunicaciones en línea y no depender solamente de la buena voluntad del Estado. En un mundo donde toda actividad deja huella, buscar comunicaciones secretas no es algo subversivo, es ejercer el derecho a la privacidad. Software Libre Software libre son los programas informáticos donde “los usuarios tienen la libertad de ejecutar, copiar, distribuir, estudiar, modificar y mejorar el software.” Software no libre o privativo es el que no cumple con estas libertades. Por ejemplo, con el software no libre se puede limitar estudiar cómo funciona un sistema o prohibir que se lo comparta. Los sistemas operativos más utilizados en computadoras personales o dispositivos móviles no son libres. El código fuente de Microsoft es cerrado y no es accesible al público. Los sistemas operativos de Apple, si bien tienen código proveniente de sistemas libres como FreeBSD son sistemas cerrados. Incluso el sistema operativo Android, que en su mayoría es software libre, suele tener dependencias de herramientas cerradas de Google como Google Maps, Google Play u otras. Las tres empresas desarrolladoras de estos sistemas operativos han participado en el programa de vigilancia PRISM de la NSA. La situación es más compleja porque a más de tener el control sobre los sistemas operativos de las computadoras personales y dispositivos móviles proveen servicios en la nube; al igual que Facebook. En este caso a más de ceder el control del software a una empresa se cede el control de los datos. Si se toma como ejemplo al servicio de correo electrónico Gmail, de Google, es conocido que hasta junio del año 2017 los anuncios publicitarios de Gmail eran asociados al contenido de los correos. Es decir que Google estaba analizando los correos de todos sus usuarios para proveer anuncios personalizados.El 23 de junio de 2017 Google anunció que ya no mostraría anuncios personalizados junto a los correos de Gmail. Qué no se muestre anuncios junto a los correos no es garantía de que no se esté procesando el contenido de los mismos. En agosto de 2018 la agencia de noticias de Estados Unidos Associated Press realizó una investigación donde demostró que las aplicaciones de Google para IOS y Android almacenan la localización de sus usuarios incluso cuando los mismos desactivan esta funcionalidad A finales del mismo mes Bloomberg publicó un artículo donde denunció un acuerdo secreto entre Google y Mastercard para verificar si las compras realizadas con tarjetas de crédito fuera de línea se realizaban gracias a un anuncio de Google. ¿Se puede confiar en Google para defender la privacidad? ¿Se lo puede hacer con las otras empresas de PRISM? Richard Stallman, fundador del movimiento de software libre, explica que el software privativo como el software como servicio tienen el problema de ceder poder a otro. En el caso del software privativo se cede el control del software a el desarrollador o la empresa que hace el sistema. En el caso del software como servicio, además se cede el control sobre los datos al proveedor del servicio. Explica Stallman que “[a] diferencia del software privativo, el servicio sustitutivo del software no requiere código oculto para obtener los datos de los usuarios. Son los usuarios quienes tienen que enviar sus propios datos al servidor para poder usarlo. Esto tiene el mismo efecto que el spyware: el administrador del servidor obtiene los datos, sin ningún tipo de esfuerzo, en virtud de la naturaleza misma del servicio sustitutivo del software.” Con software libre se puede estudiar cómo funciona el sistema, mejorarlo y contribuir a su desarrollo. Un proyecto exitoso de software libre es aquel que forma comunidad. En el año 2017, el núcleo Linux, se desarrolló por 15600 personas de más de 1400 empresas alrededor del mundo. El hecho de tener una comunidad grande de desarrolladores no es garantía de que el sistema sea seguro, pero sí de que no se depende de una sola empresa para su seguridad. No todo proyecto de software libre es exitoso ni tiene una comunidad tan grande. En general antes de adoptar un sistema libre es importante informarse sobre el tamaño y la calidad de su comunidad. Que el código fuente sea público permite que el mismo pueda ser auditado por gente de todo el mundo. Esto por si solo no garantiza de que el sistema sea auditado pero a diferencia del software privativo tiene un modelo de desarrollo transparente. Si la comunidad es grande es probable que alguien vigile el código fuente, pero tampoco es garantía que esto suceda. Por esto es importante que desde la academia, gobierno y sociedad civil se audite a los sistemas libres que brinden seguridad en las comunicaciones. Otro factor a destacar sobre el software libre es que no existe una barrera económica para acceder al mismo. La libertad de poder distribuir el software permite que ricos y pobres puedan tener acceso a las mismas herramientas para comunicarse de forma segura. El software libre por si solo no es garantía de que las comunicaciones sean seguras. Para que esto suceda es indispensable el uso de la criptografía en las comunicaciones. Criptografía Luego de las revelaciones de la NSA se le preguntó a Snowden si la criptografía funciona, a lo que respondió: “La criptografía funciona. Los sistemas criptográficos correctamente implementados son una de las pocas cosas en las que podemos confiar. Lamentablemente la seguridad de las terminales es tan débil que la NSA puede encontrar sus caminos”. A más de las declaraciones de Snowden, cabe destacar que documentos revelados muestran que en 2012 un correo cifrado con PGP y una conversación de chat cifrada con OTR no pudieron ser leídas por la NSA. La criptografía puede tener varios tipos de usos para mantener el secreto de la información. Se la puede utilizar para cifrar las comunicaciones en tránsito; se puede cifrar la comunicación extremo a extremo; o se la puede utilizar para cifrar la información de datos almacenados. El cifrado de datos almacenados sirve para proteger la información que se encuentra en un dispositivo. Casos típicos de uso son el cifrado de discos duros, otros dispositivos de almacenamiento o archivos. De esta manera si alguien roba un equipo no podrá acceder a la información del mismo. En este trabajo no se abordará este tipo de cifrado pero se recomienda tenerlo en cuenta; particularmente por si un dispositivo llega a ser robado. El cifrado de la comunicación en tránsito se utiliza para proteger la comunicación entre una aplicación cliente y un servidor. Para acceder a la banca en línea, por ejemplo, se utiliza el protocolo HTTPS. El mismo sirve para proteger la comunicación entre el navegador web (cliente) y el sistema del banco. El cifrado extremo a extremo da un paso más allá. Si Alice envía un mensaje a Bob a través de un servidor administrado por Eva, este mensaje podría ser visto por la administradora. Para que esto no suceda, el mensaje que Alice envía a Bob sale cifrado de la máquina de Alice y se descifra en la de Bob. Nadie en el camino podrá leer este mensaje, incluso quien administra el servidor. Autenticación, repudio y secreto perfecto hacia adelante Adicionalmente al secreto de las comunicaciones, existen otras características de la criptografía que son deseables en las comunicaciones secretas como: autenticación, repudio y secreto perfecto hacia adelante. La autenticación consiste en que si Alice envía un mensaje a Bob, ella debe tener certeza que se está comunicando con Bob y no con alguien más. La autenticación también permite evitar el riesgo del ataque de hombre en el medio. A diferencia del mundo corporativo en las conversaciones secretas se desea tener repudio. Es decir que si alguien tiene acceso a un mensaje escrito por Alice, este mensaje no será una evidencia criptográfica de que Alice fue quien lo envió. El secreto perfecto hacia adelante es cuando cada mensaje está cifrado con una clave diferente por lo que no será posible descifrar todos los mensajes recuperando la llave privada de Alice. Para lograr esta propiedad, en lugar de cifrar los mensajes con la llave pública se negocia una llave simétrica efímera con algoritmos como Diffie Hellman. Criptografía de Ayer, Hoy y Mañana Snowden sostiene que la criptografía es algo en lo que se puede confiar, pero no existe garantía de que esto vaya a ser así siempre. En los años 90s existió un conflicto entre el gobierno de los Estados Unidos y la comunidad activista conocida como Cypherpunks respecto al uso de la criptografía. Hasta entonces el gobierno de Estados Unidos, representado por la NSA, consideraba que la criptografía era un arma estratégica de guerra y su uso debía ser limitado. Los Cypherpunks consideraban que la criptografía era una herramienta que permitía a las personas comunicarse con libertad y preservar la privacidad. Un caso emblemático fue el del sistema de cifrado de correo conocido como PGP desarrollado por Phil Zimmermann en el año 1991. Zimmermann creó este sistema porque hasta ese entonces la criptografía había sido utilizada solamente por gobiernos, diplomáticos y militares; él creía que “… una emergente economía global dependiente cada vez más de las comunicaciones digitales, las personas comunes y las empresasnecesitan criptografía para proteger sus comunicaciones diarias.” El software y el código fuente del sistema fueron publicados en Internet sin costo en junio de 1991 y se distribuyó rápidamente por varios países; esto trajo problemas a Zimmermann. Por un lado violaba el uso de patente del algoritmo RSA que pertenecía a la empresa RSA Data Security; por otro lado molestó al gobierno ya que violaba las leyes de exportación al considerar la criptografía como un arma estratégica. Zimmermann fue investigado por democratizar el acceso a la criptografía;a pesar de esto nunca fue culpado. A finales de los años 1970s el gobierno federal de Estados Unidos publicó el estándar DES que fue ampliamente utilizado. Durante los años 1990s se cuestionó la seguridad de este estándar, algo que el gobierno negaba. La EFF, con un presupuesto de $250 000 desarrolló hardware y software capaces de romper el algoritmo DES en 56 horas. Hizo esto para demostrar que el algoritmo no era seguro y no se podía confiar en el mismo. Los documentos de Snowden muestran que la NSA hace lo posible para que no existan comunicaciones que ellos no puedan espiar. Una investigación realizada por la revista alemana Der Spiegel, basada en documentos de la NSA, puso en evidencia que la agencia tiene proyectos dedicados a vulnerar las seguridades en Internet. En esa investigación se destacan ataques a tecnologías de VPN como PPTP que la NSA puede vulnerar fácilmente; también se muestran intentos de la agencia de influir en los organismos de estándares como IETF o NIST La agencia Routers denunció que la NSA habría dado diez millones de dólares a la firma RSA para que utilizara el algoritmo de Curvas Elípticas Dual como generador de números aleatorios en su producto Bsafe. Este algoritmo ha demostrado ser débil por lo que el experto Bruce Schneier sostiene que se trata de una puerta trasera. La investigación de Der Spiegel también dice que herramientas como Tor, PGP u OTR no han podido ser vulneradas por lo NSA. Eso se sabe al menos hasta dichas revelaciones que sucedieron en el año 2013. ¿Será posible que ahora lo puedan hacer? ¿Es posible que lo puedan hacer en el futuro? El problema se agrava con la computación cuántica que probablemente haga vulnerable las técnicas de cifrado que se utilizan hoy en día. Una investigación realizada por The Washington Post y sustentada por los documentos de Snowden denuncia que la NSA invierte presupuesto para computación cuántica con el fin de vulnerar la seguridad de los sistemas que se utilizan en la actualidad. La NSA y probablemente agencias de inteligencia de otras potencias intenten vulnerar las herramientas de criptografía que se utilizan en estos días. Por esto es importante que se generen capacidades técnicas para entender y proponer criptografía post cuántica. Es decir el tipo de cifrado que podría resistir a la computación cuántica. En ese sentido es importante destacar el trabajo que realiza la comunidad académica de Criptografía Post Cuántica. Pedro Hecht, coordinador académico de la Maestría de Seguridad Informática de la Universidad de Buenos Aires, ha desarrollado algoritmos que podrían resistir a la computación cuántica y que permitirían que en el futuro se pueda tener privacidad en las comunicaciones. Probablemente para América Latina sea difícil tener computación cuántica; sin embargo la criptografía post cuántica permite igualar la asimetría de poder entre quién puede tener computadoras cuánticas y quiénes necesitan proteger su vida privada. Autonomía en las Comunicaciones Julian Assange dice que: “Hay muchos aspectos de Internet que no están suficientemente descentralizados, como su infraestructura física, por ejemplo. Eso hace que sea más vulnerable a la vigilancia masiva...”. Sobre la región Assange dice que “en América Latina, casi todas las conexiones a la Internet mundial pasan a través de cables de fibra óptica que atraviesan Estados Unidos” Servicios de correo como Gmail, Hotmail o Yahoo; servicios de chat como Whatsapp, Facebook Messenger; servicios de voz sobre IP como Skype o Google Hangouts; tienen todos en común que son provistos por empresas participantes del programa PRISM. En el caso de chat o de voz, estos son servicios centralizados y no pueden federarse. Si Alice quiere hablar con Bob a través de Whatsapp, los dos deben tener una cuenta en Whatsapp. No es posible que Alice hable con Bob desde su cuenta de Telegram. Lo mismo sucede con servicios de voz sobre IP como Skype. En el caso de correo electrónico es diferente porque este es un sistema federado. Alice puede utilizar la cuenta del servidor de su organización para comunicarse con la cuenta de correo de Bob en Gmail. Si bien el correo electrónico es federado, también existe concentración de cuentas en servicios como Gmail, Outlook y Yahoo. Para tener comunicaciones seguras es importante tener autonomía El software libre da la posibilidad de que cualquier organización con las suficientes capacidades técnicas pueda implementar sus propios servidores de comunicaciones para que un tercero no las espíe. Los servicios ocultos de redes de anonimato como I2P y Tor permiten tener infraestructura propia de comunicaciones sin la necesidad de dominios, direcciones IP públicas y de manera anónima.

Redes de Anonimato y VPNs

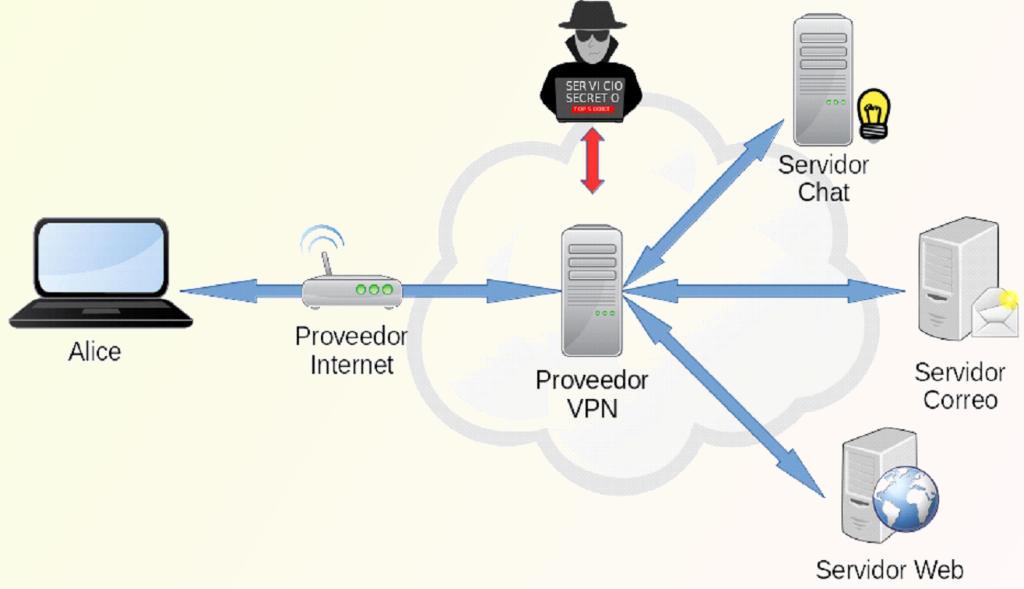

La primera medida que debería tomarse para conseguir comunicaciones secretas es el anonimato, es decir separar la actividad en línea de la identidad de la persona. En el caso de este trabajo se busca tener anonimato respecto a cualquiera que pueda interceptar las comunicaciones, pero no entre los interlocutores. Es decir Alice quiere saber que está hablando con Bob y viceversa pero nadie más tiene que saber que la conversación sucedió. Existen varias herramientas que permiten tener anonimato, en este trabajo se verán tres. La primera es a través de redes virtuales privadas conocidas como VPNs por sus siglas en inglés. El uso de VPNs para el contexto de este trabajo consiste en establecer una conexión cifrada a un servidor en otra ubicación geográfica y enviar todo el tráfico de Internet por esa conexión. La segunda opción es utilizar una red de anonimato como Tor y acceder a servicios públicos sin revelar la identidad real ni la dirección IP. De esta forma Alice podría crear cuentas de correo electrónico o de chat de manera anónima. La tercera es evitar la necesidad de confiar en un servidor público. En este caso se utilizan los servicios ocultos provistos por redes de anonimato como Tor o I2P. Así se puede publicar servicios de Internet de forma anónima y sin necesidad de direcciones de IP públicas. Los sistemas o redes provistas a través de servicios ocultos se los conoce como redes obscuras dentro de la comunidad de anonimato en Internet, mientras que a la Internet convencional se la conoce como la red clara. Una diferencia fundamental entre las redes Tor e I2P es que la primera está pensada para el anonimato en la red clara y el soporte de redes obscuras, mientras que la segunda está pensada para crear redes obscuras. Así pues en las siguiente sección se explicará el uso de las VPNs, la red de anonimato Tor y la red I2P; por último se terminará esta primera parte con un análisis sobre las herramientas presentadas. Redes Virtuales Privadas – VPNs Las VPNs permiten establecer canales de comunicación cifrados a través de Internet. Tradicionalmente son utilizadas para acceder a una red corporativa desde Internet de forma segura. Existen también proveedores de VPN que permiten enviar el tráfico de Internet a través de ellos y de esa manera poder protegerse de un ataque a través de una red wifi o la red local. En la siguiente imagen se puede ver la descripción de una VPN típica. En este caso Alice establece un canal cifrado hasta el proveedor de VPN por donde enviará todo su tráfico para acceder a los servidores de chat, correo y web. El proveedor de Internet o un espía que intercepte la conexión a Internet de Alice no podrá saber el contenido de la comunicación; tan solo verá tráfico desde la computadora de Alice hasta una VPN. Los administradores de los servicios de correo, web, chat o cualquier otro no sabrán desde donde se conecta Alice ya que ella está usando la dirección IP de la VPN. El proveedor VPN tendrá el mismo acceso a las comunicaciones de Alice que tendría el proveedor local de Internet cuando no se usa una VPN. Es decir que tiene la posibilidad de espiar el historial de navegación, servicios accedidos, etcétera. En caso de utilizar un servicio de VPN es importante seleccionarlo con cuidado ya que este podría monitorear el tráfico. Incluso si el proveedor de VPN tiene voluntad de defender la privacidad de sus usuarios, este podría ser presionado por un Estado u otro adversario a entregar los registros de acceso de Alice. Es importante notar que quienes espían el tráfico de Alice de manera local no podrán monitorear su actividad; los proveedores de servicio no sabrán desde donde se conecta. A pesar de esto, en los dos casos es posible identificar al proveedor de servicio VPN y de esta manera presionarlo para que entregue la información de Alice.

Imagen : Red Privada Virtual - VPN

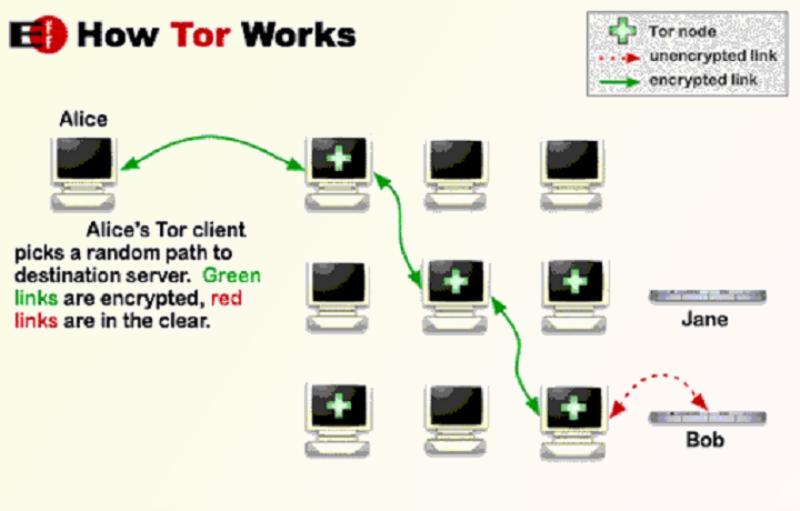

Las VPNs son herramientas útiles para las comunicaciones seguras, pero se debe depositar demasiada confianza en el proveedor; para el propósito de este trabajo se busca tener un anonimato más fuerte. La Red Tor La red Tor permite anonimizar el tráfico de servicios que funcionan con el protocolo TCP. En esencia se puede utilizar Tor para ocultar la IP de origen del tráfico de navegación web, correo electrónico, transferencia de archivos, chat, entre otros. En el caso de navegación, por ejemplo, el proveedor de Internet o administrador de la red solo puede saber que el usuario está utilizando Tor, pero no para que. El servidor web al que accede el usuario no conoce la dirección IP de origen; sino que verá una dirección IP de un nodo de la red Tor que probablemente estará en otro país. La técnica utilizada por Tor para conseguir anonimato se conoce como enrutamiento cebolla. Si Alice quiere acceder al servicio provisto por Bob debe establecer comunicación con tres nodos. El primero conoce la IP origen de Alice y la IP del segundo; el segundo sabe la IP del primero y la del tercero; el tercero conoce la IP del segundo y la IP de Bob, es decir del destino como se puede ver en la imagen.

Imagen: Ruteo cebolla

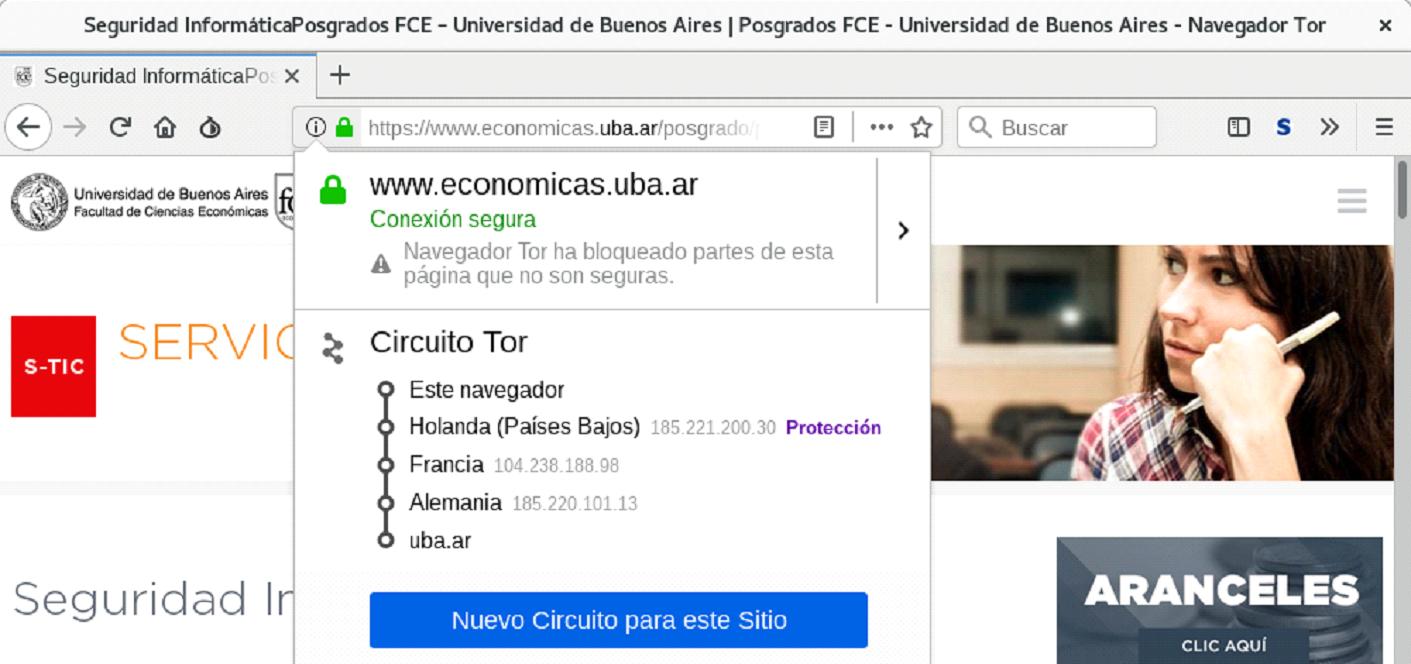

La lista de servidores se descarga de un grupo de 9 nodos conocidos como autoridad de directorio, los mismos mantienen un listado verificado de todos los nodos disponibles en la red y sus llaves públicas. Esta información es replicada a otros 100 servidores. El listado de los 9 nodos y sus réplicas se encuentra almacenado en el código fuente de Tor y es lo que se usa para identificar los tres nodos que forman los circuitos de conexión. En febrero de 2018 existían 9 servidores de autoridad de directorio. Durante el año 2017 la red estaba compuesta en promedio por 6984 nodos encargados de rutear el tráfico de 2 336 061 personas en promedio. Se llegó a un máximo de 4 238 515 el 28 de diciembre de 2017. En el cliente funciona un programa llamado Onion Proxy (OP) que implementa el protocolo SOCKS. Este protocolo funciona como intermediario del tráfico de TCP y UDP para que poder establecer comunicaciones incluso detrás de cortafuegos. Tor puede ocultar el tráfico de cualquier protocolo TCP compatible con SOCKS. La comunicación entre el cliente y el servidor se la hace a través de TLS mediante claves públicas de larga duración para mantener la identidad de los nodos de la red conocidos como Onion Routers (OR). Los OP no utilizan llaves públicas ya que no quieren ser identificados. La comunicación entre OP con OR y de OR con OR es protegida a través de cifrado simétrico con AES. Se utiliza Diffie Hellman para el intercambio de clave de sesión que además sirve para tener secreto perfecto hacia adelante. La comunicación funciona de la siguiente forma: 1. Se establece un canal cifrado con TLS entre el OP y el primer OR del circuito. 2. Se establece un canal TLS entre el OP y el segundo OR ruteando el tráfico a través del primer OR. 3. A través del primer OR y el segundo OR se establece conexión TLS con el tercer OR. 4. El circuito de Tor queda formado y se puede utilizar para navegar en Internet de forma anónima o para cualquier otro servicio TCP. Al tercer OR se lo conoce también como nodo de salida. Hay que prestar atención al mismo ya que si bien la comunicación va cifrada dentro de la red Tor, no hay garantía que esta este cifrada a la salida. Si el servidor web que está ejecutando Bob utiliza HTTP en lugar de HTTPS, entonces el nodo de salida podría espiar el contenido de la comunicación. Acceso a la Red Tor Para acceder la red Tor se debe instalar el proxy Tor en el sistema y configurar la aplicación cliente para que utilice el proxy SOCKS por el puerto 9050. Con el fin de facilitar esta configuración el proyecto Tor ha desarrollado el Navegador Tor. Esta aplicación es una versión modificada de Mozilla Firefox con mejoras de seguridad y privacidad. Trae instalado complementos como HTTPS Everywhere que intenta conectarse siempre a sitios HTTPS para evitar posible espionaje de los nodos de salida; trae NoSript que permite bloquear funcionalidades de Javascript que podrían quitar el anonimato al usuario; además ejecuta el proxy Tor en el puerto 9150 por lo que otras aplicaciones también se podrían conectar por ahí. La instalación es simple, basta con descargar el binario y ejecutarlo. El resultado es un navegador que permite acceder a sitios web de forma anónima. Adicionalmente tiene opciones para configurar Tor y ver los países por donde atraviesa el tráfico como se puede ver en la siguiente imagen.

Imagen : Navegador Tor

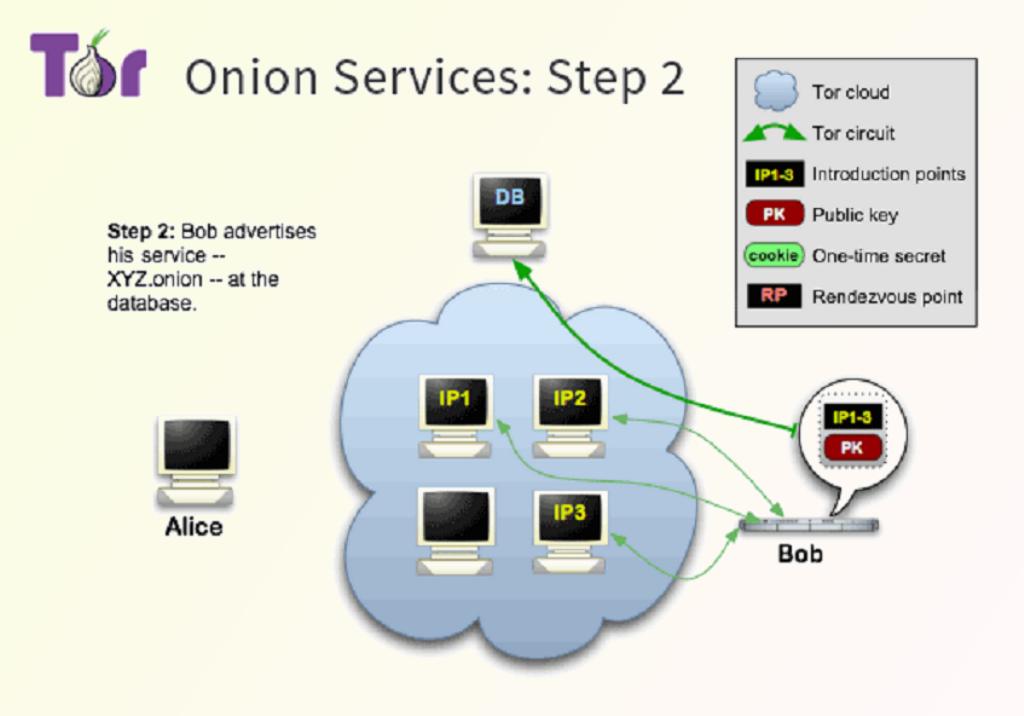

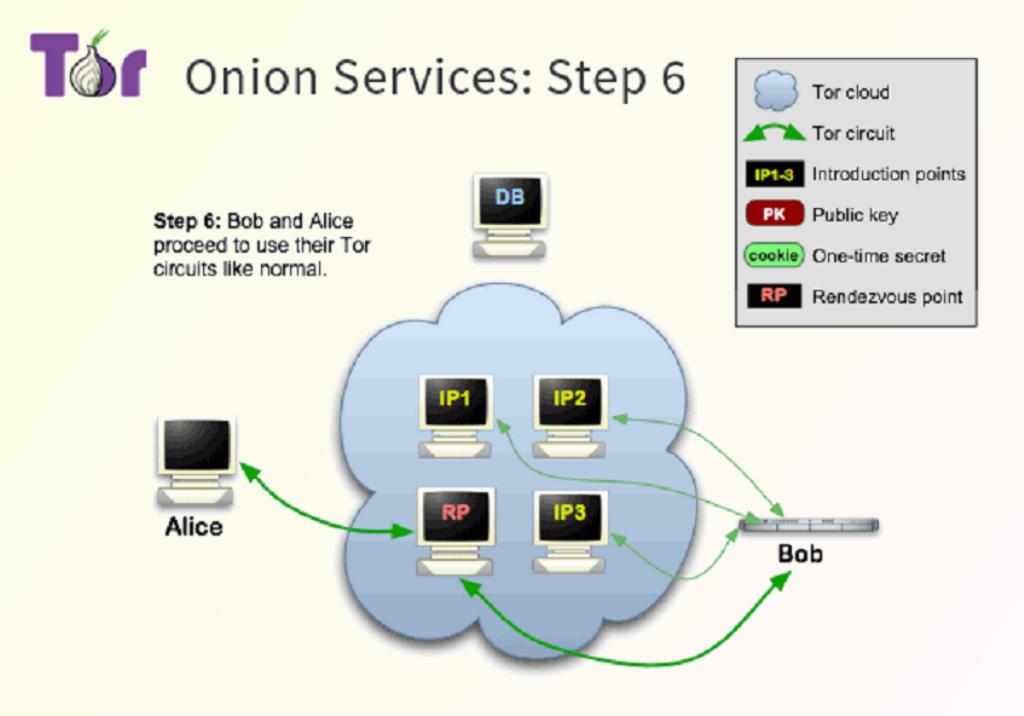

La instalación es simple pero su uso requiere cambio de hábitos. El tiempo de respuesta de las páginas es más lento y algunas bloquean su tráfico obligando al usuario a resolver captchas. Se puede acceder a la red Tor a través de sistemas Android utilizando la aplicación Orbot. Esta aplicación tiene funcionalidad tipo VPN que permite seleccionar otras aplicaciones para que salgan a través de Tor, por ejemplo un navegador de Internet o un cliente de correo. En el caso de IOS existe la aplicación Onion Browser que permite navegar a través de Tor. Puede suceder que la conexión a la red Tor esté bloqueada con lo que no se podría acceder a la misma. Para solucionar este problema, se pueden utilizar los nodos bridges que son nodos de acceso que no se publican junto a los demás y se los solicita de manera distinta. Tanto el navegador Tor como Orbot permiten configurar los bridges para acceder a la red cuando se depende de conexiones censuradas. Otra opción para evitar la censura de Tor es conectarse a la red a través de una VPN. Ya sea que se use bridges o una VPN, a más de evitar la censura se puede ocultar el hecho de que se usa Tor. El proveedor de Internet verá que Alice se está conectando a una VPN o que está generando tráfico TLS desde la IP al bridge. Es importante destacar las distribuciones GNU/Linux que vienen configuradas para trabajar con Tor. Una de las más populares es Tails que en lugar de funcionar desde el disco duro lo hace desde un DVD o una memoria USB. En caso de usar la memoria USB se puede crear una partición cifrada para conservar datos. Tails trae el navegador Tor instalado y además provee un cliente de correo electrónico y chat configurados para que todo su tráfico viaje a través de Tor. Es una buena opción para comunicaciones secretas ya que minimiza la posibilidad de cometer errores. Tails fue la herramienta que utilizó Snowden para comunicarse con Poitras y Greenwald, los periodistas a quién entregó los documentos de la NSA. Otra distribución a tomar en cuenta es Whonix que funciona con un par de máquinas virtuales que permiten utilizar Tor de manera transparente. La primera máquina es una puerta de enlace que envía todo el tráfico a través de Tor, mientras que la segunda máquina virtual accede a la red a través la primera. El sistema operativo Qubes ejecuta máquinas virtuales para proveer seguridad a través de compartimentación. Se puede tener una máquina virtual para el trabajo, otra para uso personal y otra para perfiles anónimos. Qubes viene con las máquinas virtuales de Whonix instaladas. Con esta distribución en combinación con Whonix se puede acceder a una VPN a través de Tor ocultando la identidad al proveedor de VPN. Esto es útil porque muchos sitios bloquean el acceso a través de Tor o se tiene que resolver complicados captchas para acceder a los mismos. El autor tuvo éxito creando una cuenta de VPN mediante Bitmask a través de Whonix en un sistema Qubes. En caso de requerir seguridad en las comunicaciones, el autor recomienda utilizar Tails en lo posible ya que viene configurada para anonimato por defecto. Whonix requiere más trabajo pero es una buena opción ya que funciona como máquina virtual. Qubes tiene características de seguridad destacables pero lo recomienda para usuarios avanzados. Servicios Cebollas Los servicios ocultos de Tor, conocidos también como servicios cebollas, permiten publicar aplicaciones TCP accesibles únicamente a través de la red Tor. De esta manera se puede proveer sitios web, correo electrónico, chat, etcétera de manera anónima. Además del anonimato tiene la ventaja práctica de que se puede proporcionar servicios sin la necesidad de una dirección IP pública. Un uso común es publicar sitios web que se pueden acceder desde el navegador Tor. Medios de comunicación de todo el mundo están utilizando este tipo de servicios para recibir denuncias de forma anónima a través de Internet. Destacan entre estos sitios el portal Wikileaks o diarios como The New York Times y otros. Además de sitios web se puede utilizar los servicios cebolla para acceder a cualquier protocolo TCP que soporte SOCKS. Por ejemplo, se podría utilizar para acceder a un servidor SSH de forma remota sin la necesidad de una IP pública. Para su funcionamiento el servicio oculto debe anunciar su existencia a la red. Lo primero que hace es seleccionar aleatoriamente algunos nodos y establece circuitos hasta los mismos. Estos nodos serán los puntos de entrada al servicio. El servicio crea un archivo que se llama “descriptor del servicio cebolla” que incluye la llave pública del mismo, el hostname e información sobre los puntos de acceso. El hostname está compuesto por una secuencia de 16 caracteres del tipo abcdefghijklmnop.onion donde la parte previa a “.onion” es un hash de 16 caracteres derivado de la llave pública. Se firma el descriptor con la llave privada y se la sube al servidor de directorio para ser almacenado en una base de datos de hashes. Si bien las direcciones ".onion" pueden ser difíciles de recordar, tienen la ventaja de que autentican la llave pública del servidor. Gracias a esto la comunicación entre un cliente y un servicio cebolla está siempre cifrada y autenticada. Una vez realizados estos pasos, el servicio está listo para esperar conexiones como se puede ver en la siguiente imagen.

Imagen: Publicación del servicio oculto

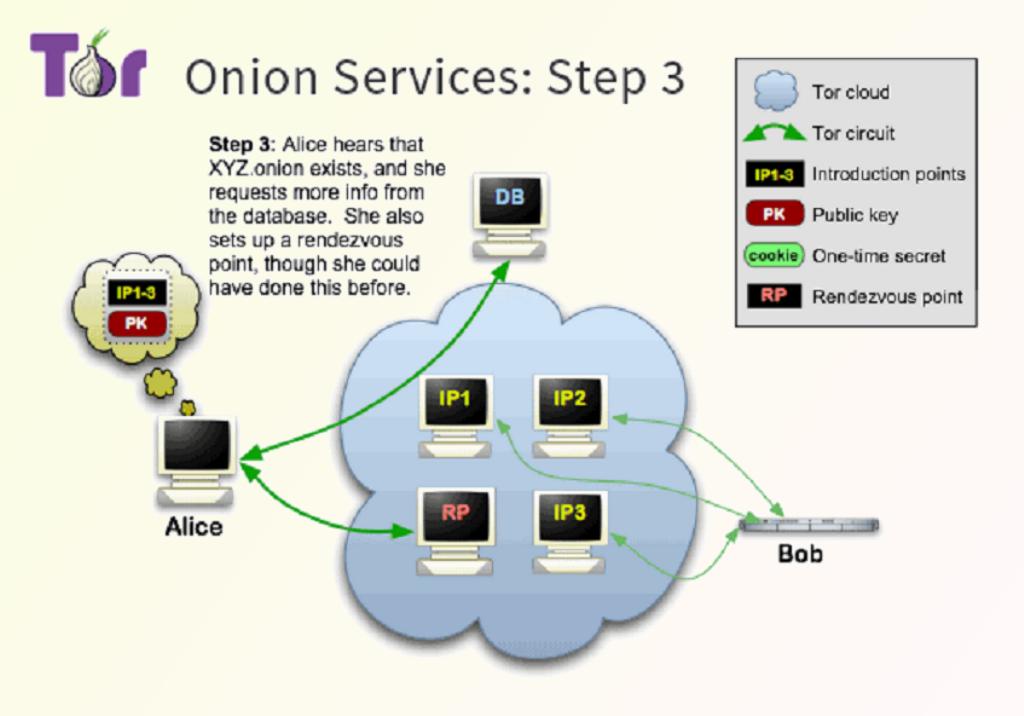

Si Alice quiere comunicarse con un servicio provisto por Bob entonces debe conocer la dirección del servicio cebolla. Esto puede ser porque Bob se la dio, porque encontró en un sitio web o la averiguó de alguna otra forma. Para acceder al servicio Alice hace una consulta al directorio de servicios y este devuelve el descriptor del servicio firmado por Bob. Adicionalmente Alice crea un circuito hasta un nodo conocido como punto rendezvous como se puede ver en la imagen inferior.

Imagen: Servicios ocultos.- punto de encuentro

Cuando el circuito al punto de encuentro está listo, Alice cifra un mensaje a Bob con la llave pública que incluye la dirección del punto de encuentro y la primera mitad de una negociación Diffie Hellman. Bob recibe el mensaje con el punto de encuentro y responde al mismo a través del punto de encuentro con la segunda mitad de la negociación Diffie Hellman. Una vez realizado estos pasos, se crea un canal al servicio oculto como se puede ver en la imagen. El punto de encuentro tan solo reenvía el tráfico cifrado entre Alice y Bob.

Imagen : Servicios Ocultos.- canal establecido

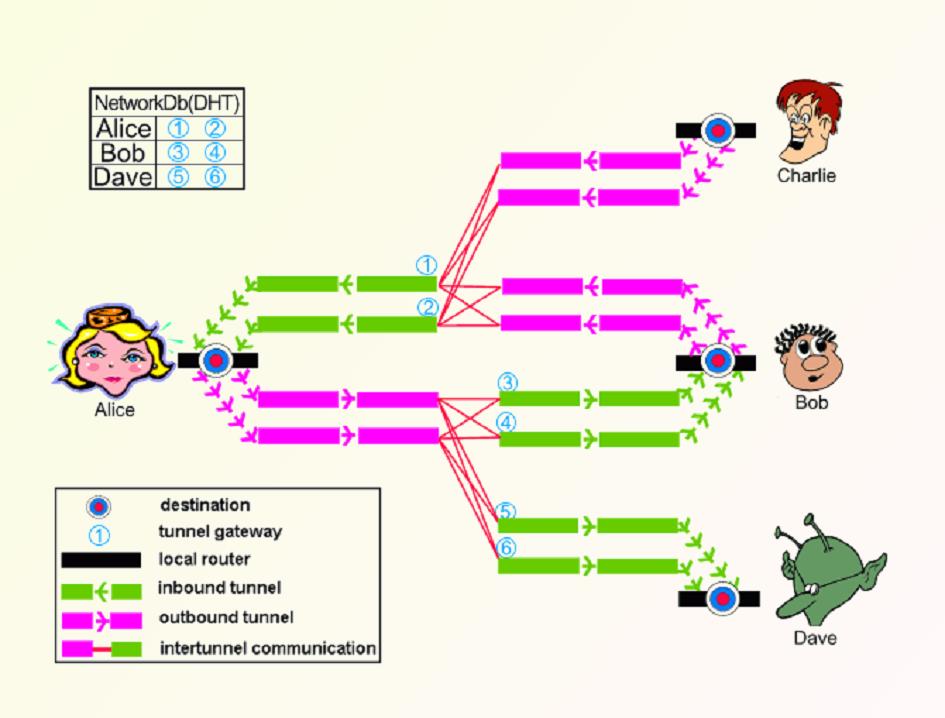

El Proyecto de Internet Invisible - I2P I2P es un proyecto creado para formar una red de comunicaciones segura y anónima. Con I2P se pueden publicar y acceder de forma anónima a servicios soportados por los protocolos TCP y UDP. Dentro de la red están disponibles varios sitios HTTP; se puede utilizar protocolos como el de Bittorrent; tener cuentas de correo electrónico anónimas; chat por IRC y más. La funcionalidad de I2P es similar a la de los servicios ocultos de Tor pero con soporte adicional a UDP. A diferencia de Tor, I2P no está pensado para anonimizar el tráfico por la red clara. Otra diferencia con Tor es que I2P no requiere servidores centralizados. Con la configuración predeterminada todos los nodos de la red funcionan como ruteadores que reenvían el tráfico a otros nodos. La selección de estos ruteadores se la accede a través de una base de datos distribuida de hash (DHT por sus siglas inglés). Para la comunicación dentro de la red los miembros crean “túneles de entrada y salida”. Los túneles son similares a los circuitos de Tor pero de una sola dirección. Es decir existen túneles para enviar información y túneles para recibir información. Los túneles de entrada son anunciados a la base de datos descentralizada. En la siguiente imagen se puede ver un ejemplo donde Alice tiene los túneles de entrada 1 y 2, mientras que Bob tiene los túneles de entrada 3 y 4. Cuando Alice quiere mandar un mensaje a Bob escoge uno de los túneles de entrada de Bob. En el mensaje enviado Alice puede incluir el identificador de uno de sus túneles de entrada para que Bob no lo consulte en la base de datos distribuidas. Al tener rutas diferentes el tráfico de entrada y de salida hace que sea difícil hacer un análisis del tráfico. El hecho de que todos los miembros de la red están ruteando tráfico también dificulta el criptoanálisis porque no se puede saber cuando el tráfico proviene de manera local o se está reenviando el de otro miembro de la red.

Imagen : I2P: Túneles

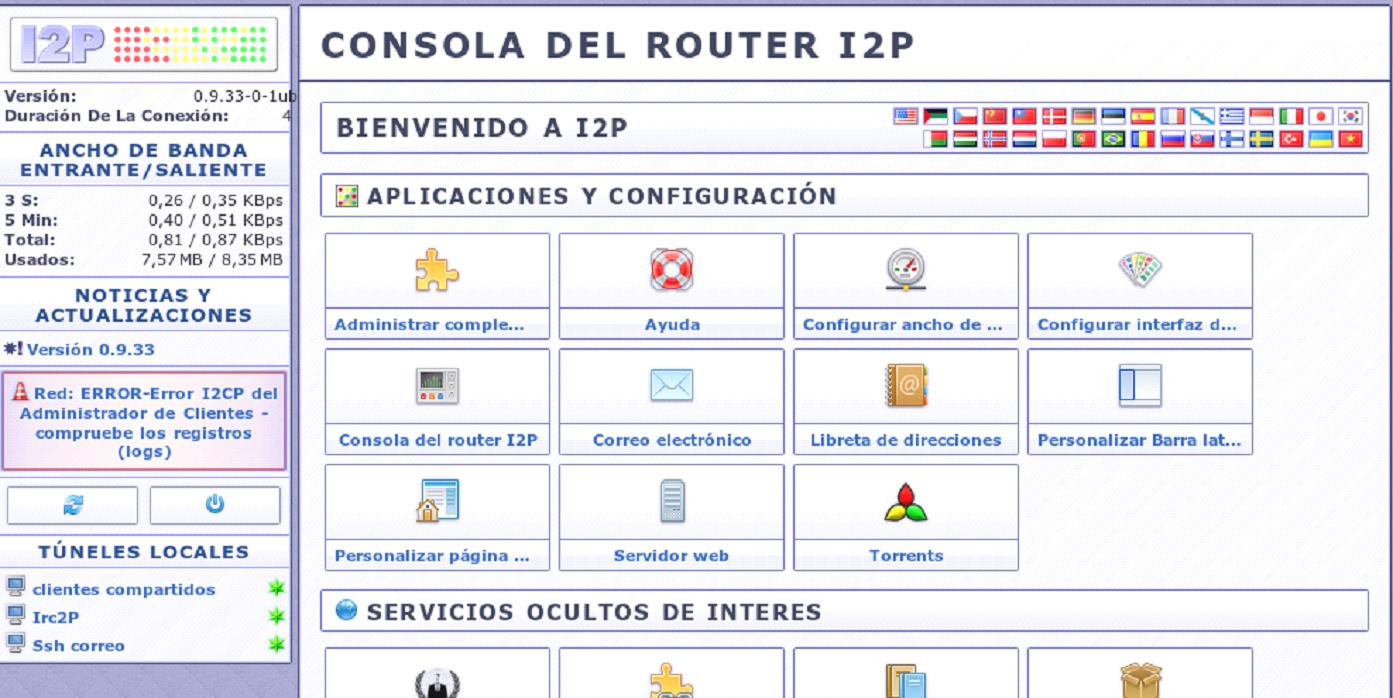

El tamaño de los túneles puede ser variable entre cero saltos hasta siete saltos. Dependiendo de esta configuración un servicio podría tener un nivel alto o bajo de anonimato. Para las pruebas de laboratorio desarrolladas en el presente trabajo se utilizó la versión original de I2P que es desarrollada en Java. Existe además el cliente I2PD que implementa el protocolo en C++. Una vez instalado se accede a una interfaz web que permite realizar configuraciones en el sistema y acceder a varios servicios ocultos de I2P previamente creados como se puede ver en la imagen.

Imagen : Panel de control de I2P

Para poder acceder a sitios web dentro de I2P es necesario configurar el proxy del navegador web en los puertos 4444 y 4445 de localhost para HTTP y HTTPS respectivamente. De esta manera se pueden acceder a los servicios dentro de la red oculta I2P, pero no a los sitios web públicos de Internet. Para hacer las 2 cosas a la vez es necesario utilizar sistemas como FoxyProxy, Privoxy o similares. También se puede utilizar I2PD Browser que tiene objetivos similares a los del Navegador Tor con el cliente I2PD embebido. Nombres en I2P Para acceder a un servicio oculto se requiere la llave del mismo que está compuesta por la llave pública de 256 bytes más una llave para firmar de 128 bytes y un certificado que de momento es nulo. Esto convertido en base 64 se representa como 516 bytes. Para poder ingresar a un servicio en la red se necesita la llave en base 64 del servicio. De manera similar a los servicios cebolla de Tor, los servicios ocultos tienen direcciones basadas en un hash de la llave pública. En este caso se utiliza un hash SHA-256 de la llave pública en base 32 y las direcciones son del tipo: {52 caracteres}.b32.i2p. Igual que Tor el hash sirve para autenticar al servicio con el que se quiere acceder. Se tiene la posibilidad de utilizar una agenda que permite administrar direcciones del tipo “.i2p” con nombres legibles similares a los dominios de Internet. Para esto hay un directorio local de nombres que mapea el nombre de dominio con el nombre completo del servicio. El funcionamiento de la agenda es similar al archivo hosts que existe en sistemas operativos como Linux y Windows. Adicionalmente se pueden añadir archivos hosts.txt compartidos por otros nodos de la red. Con los nombres guardados en la agenda de direcciones se gana la posibilidad de tener nombres fáciles de recordar. A diferencia de los nombres base32 estos no siempre significan lo mismo. En la agenda de Alice el servicio.i2p puede tener una dirección diferente del que tiene Bob en su agenda. Los nombres agendados se pueden añadir desde otras direcciones de manera descentralizada. Añadir la agenda pública de otro directorio es un acto de confianza. De manera predeterminada I2P entrega un limitado nombres de hosts conocidos. El usuario tiene que añadir otros de manera manual a la agenda. Análisis Anonimato Las VPNs resultan útiles para proteger el contenido de las comunicaciones pero se debe depositar toda la confianza en el proveedor. El objetivo de este trabajo es que nadie sepa que Alice y Bob se están comunicando con lo cual se necesita un anonimato más fuerte que el que puede proveer este tipo de solución. I2P tiene la característica de ser la opción más flexible para publicar servicios ocultos ya que soporta tanto TCP como UDP. Por otro lado esta no está pensada para acceder a servicios provistos en la red clara. Tor permite crear redes obscuras propias y tener anonimato en la red clara. Esto lo hace la solución ideal para este trabajo donde se requiere anonimato en redes obscuras y la red clara. No soportar UDP podría ser un problema para las comunicaciones de voz sobre IP, sin embargo se logró solventar este inconveniente como se verá en el siguiente reportaje. En los siguientes capítulos se utilizará Tor para crear seudónimos de manera anónima en la red clara y de esta manera tener cuentas de correo electrónico, chat y voz sobre IP. Para tener mayor autonomía en las comunicaciones se utilizará servicios cebollas. Autor: Rafael Bonifaz Si queréis saber más sobre Software libre, criptografía o privacidad podéis entrar en mi blog pulsando aquí. También puedes descargar el trabajo original con todas las referencias, enlaces y bibliografía que sustentan al mismo pulsando en este enlace de archive.org Puedes acceder a la segunda parte pulsando aquí Te puede interesar: CiberSeguridad, Curiosidades De La Tecnología, Internet, Seguridad Informática, Sociedad, Taller

Reconocimientos y más información sobre la obra gráfica

ADVERTENCIA: En este foro, no se admitirán por ninguna razón el lenguaje soez y las descalificaciones de ningún tipo. Se valorará ante todo la buena educación y el rigor sobre el tema a tratar, así que nos enorgullece reconocer que rechazaremos cualquier comentario fuera de lugar.

0 Comentarios

Deja una respuesta. |