TALLER |

|

|

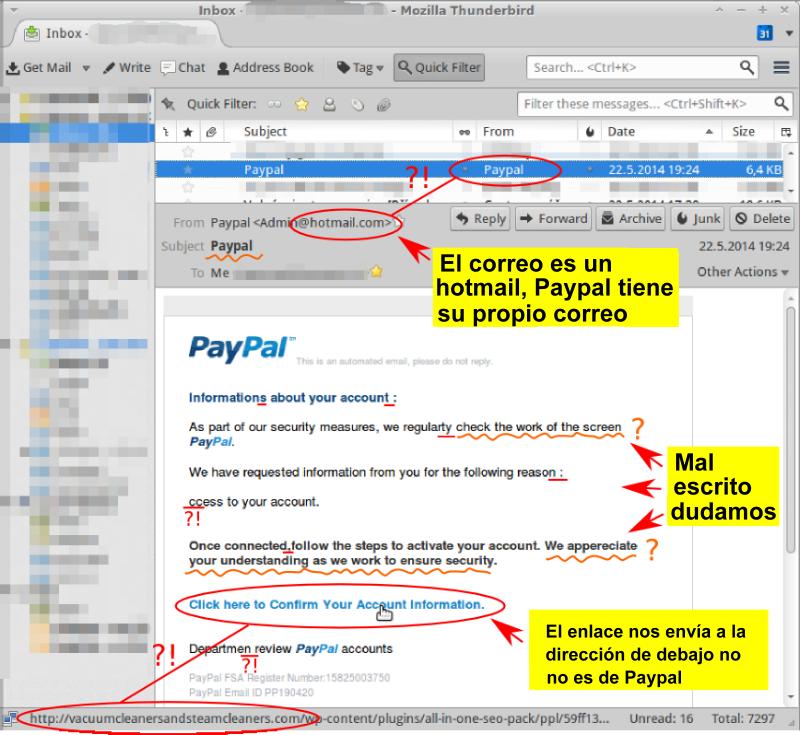

Bueeeno, si no habéis desistido del susto o la depresión que os causó la primera parte que publicamos ayer, hoy terminamos este monográfico con la segunda y última remesa sobre los principios básicos. Por si alguien aún tiene dudas: ¡Por supuesto que los hemos publicado a raíz del escándalo de Facebook!, hemos decidido que había que adelantarlo, cambiar la “parrilla”, reflexionar y colaborar en fomentar un debate sobre cómo nuestros datos son “mercadeados” libremente por la red sin nuestro permiso. No es una cuestión de si te has o no de preocupar, no es tampoco una cuestión de si TU eres honrado, no, ni mucho menos, se trata de como los gobiernos y “las opiniones” en el mundo pueden ser cambiadas y “manejadas a voluntad”. Como nuestro dinero, dignidad y bienestar físico pueden desaparecer en manos de empresas y personas que quieren enriquecerse a tu costa o alcanzar nuevas cuotas de poder… es mucho más complejo de lo que imaginas, no se trata de saber qué equipo de futbol te gusta o el sabor de tu helado favorito. Una vez que explicamos los distintos caminos que el “software” y el “hardware” tiene para hacerse con nuestros datos, manipularnos y robarnos vamos a entrar en el mayor peligro que consideramos entre todos los que pueblan la era digital: La mente humana o mejor dicho, como nos manipulan a través de apelar a las mismas debilidades que ya se empleaban hace 2000 años solo que ahora disponen de herramientas muy sofisticadas: ordenadores, redes de comunicación digital, psicología, estadística, mensajería instantánea, etc... pero en el fondo todo se basa en los mismos principios que hace siglos: ignorancia, buena voluntad y la confianza de quien es engañado y manipulado. Ingeniería Social La Ingeniería Social por definición es la puesta en práctica de acciones o estrategias sociales de forma premeditada para manipular al que suele ser el eslabón más débil en un sistema de seguridad con intención de sacar un provecho, es decir: el usuario, el factor humano. O dicho de otro modo, cuando te hacen un ataque de ingeniería social básicamente te están intentando engañar, tomar el pelo, no lo podemos decir más claro, por muy complejo que sea el ataque se limita a algo tan sencillo como lo que decimos y para esto pueden usar tantas técnicas como imaginación y paciencia nos imaginemos, todo dependerá de lo jugoso que sea el premio y los medios económicos puestos sobre la mesa. Dicho esto, podríamos decir que a priori no se necesitan conocimientos técnicos específicos sino más bien conocimientos de psicología. El problema de estos ataques es que no basta con tener el mejor firewall físico del mercado ni un antivirus actualizado ni al mejor programador securizando el equipo. Nada de esto servirá si el usuario no está bien instruido en estos temas y no entiende que le están embaucando y aun entendiendo... Por eso tal vez sea de los ataques más peligrosos que se pueden realizar. Una vez más: El último “firewall” el más potente y además el más frágil es tu mente, nada es más importante, si tu sentido común y tu escepticismo fallan, estás perdido por mucho que gastes en seguridad electrónica: tú, les abrirás las puertas. A la izquierda Adrian Lamo fue un antiguo hacker y periodista estadounidense, conocido principalmente por irrumpir en redes informáticas de alta seguridad, por su posterior detención, así como por haber delatado a Chelsea Manning,… exacto este tío llevo al confidente en el caso Wikileaks a la cárcel, en el centro Kevin David Mitnick es uno de los hackers estadounidense más famosos de la historia. Su apodo fue el Cóndor, a la derecha Kevin Lee Poulsen es un hacker y actual editor de Wired . Gente muy “normal “ no es ¿verdad?. circa 2001. Si alguna vez has leído algo sobre el tema, seguro que habrás oído hablar de Kevin Mitnick (El Cóndor), uno de los hackers más famosos del mundo, ahora consultor y asesor de seguridad, si tienes tiempo te aconsejo que leas alguno de sus libros. Te explica sin tapujos que la ingeniería social se compone de distintas técnicas de engañar y manipular al objetivo tanto en el ámbito físico como virtual basándose en 4 principios básicos de las relaciones humanas… y te lo explica alguien que alardea de haberlo realizado con todo lujo de detalles. Pero si no tienes tiempo, ni ganas, tranquilo con lo que estamos poniendo ya tendrás un buen comienzo en el arte de - Como te toman el pelo con un “Like”- Por supuesto y como imaginas, la regla general dice que la primera toma de contacto con nuestro atacante será de confianza, al fin y al cabo, casi nadie va pensando que todo el mundo le quiere engañar, si tú lo piensas igual necesitas una evaluación psicológica, porque lo cierto es que serias un paranoico. Todos queremos ayudar nos gusta sentirnos útiles, la naturaleza humana en el fondo, cuando la integridad no está en juego y nos sentimos protegidos es solidaria y colaborativa en todo el planeta, es una constante universal de nuestra psique. De hecho esa solidaridad y deseo de ayudar es mayor entre los sectores de la población más deprimida y con menos recursos (paradójicamente al revés de lo que dictaría la lógica de la supervivencia.) A la mayoría de la gente le cuesta decir No. Es parte del funcionamiento de nuestra psique, por pura supervivencia, evitamos el “conflicto”, decir “no” es incomodo. A todos nos gusta que nos alaben. ¿Sencillo no? Entre que se metan contigo y te hagan la pelota, eliges lo segundo, porque es más fácil la auto- complacencia que la auto-crítica y los malos lo saben. Por eso favorecen siempre que pueden el positivismo extremo. ¿No te parece extraño que un chico/a guapísimo, de cuerpo escultural y vida increíble se interese por TI, barriga cervecera, cincuentón, que nunca has pisado un gimnasio ni terminaste la escuela secundaria? , ¿Por qué le fascina tu vida, tus opiniones, comentarios y gustos? ¿No lo ves raro? …aunque sea un poquito, solo un poquito. Así de fácil y así de sencillo, bajo estos pilares se asienta prácticamente cualquier ataque de ingeniería social, la tecnología en el fondo es un asunto “colateral” en toda esta historia. En ingeniería social, una vez comprendemos estos 4 sencillos principios que fundamentan los ataques, al estudiar el tema, pronto daremos con dos ramas “principales”, el Hunting y el Farming. La primera es el Hunting una rama de los ataques de ingeniería social que busca conseguir información de un objetivo de una manera digamos más directa a través de una interacción mínima con el objetivo y que termina cuando se ha conseguido la información. El Hunting como hemos dicho sería un ataque que de una manera directa busca un beneficio directo, este puede formar parte de un plan mayor o como en el caso del phishing por ejemplo, con ayuda del correo electrónico se puede instar al usuario a que se loguee (acceda poniendo sus datos) en un enlace a una web falsa que simula por ejemplo la de su banco para actualizar la contraseña porque han sufrido un ataque. Como en este ejemplo, solo hay un contacto con el objetivo y en ese único contacto se pretende sacar toda la información posible de una vez. El Farming por el contrario busca una relación con el objetivo que se dilate en el tiempo para conseguir una confianza de la víctima que sería imposible con el otro camino, consiguiendo sacar el máximo provecho de esta. Recordemos el ejemplo de los pilares de la ingeniería social que he puesto hace un momento: esa chica/o escultural con 20 años que de repente se enamora de un madurito/a resultón de 50 años con sobrepeso, cortinilla clásica (calvo y con avanzada ingeniería en el pelo) que en verano va con calcetines hasta la rodilla con sus pantalones cortos, chanclas y barrigón al viento. Hasta el pobre incauto necesita un poco de tiempo para creerse que alguien así esta coladito/a por sus huesos, así que es lógico que no le va a dar los ocho dígitos de su tarjeta y su cv de seguridad el primer día. Lógicamente los delincuentes harán todo lo posible para dilatar la relación en el tiempo y generar la confianza necesaria para romper su incredulidad. Esta es la base del mecanismo, luego después estarían las diferentes técnicas de ingeniería social en constante evolución para evitar ejemplos tan evidentes como este, al fin y al cabo atrás quedan esos tiempos del timo de la estampita, aunque resulte increíble la gente sigue cayendo por miles… sobre todo en las plataformas y páginas donde el objetivo no es ligar y por tanto estaríamos más desprevenidos. Distinto tipos de ataque Una vez hemos diferenciado las dos principales ramas en las que se diferencian los tipos de ataque, vamos a ver las diferentes modalidades y técnicas especificas en las que se pueden emplear. El pretexto, la base todo los ataques El pretexto, antes que nada es un concepto general, es el camino a través del cual el atacante entra en contacto con el objetivo. Por ejemplo con el pretexto de un fallo en el sistema o aumentar la seguridad del usuario el delincuente, haciéndose pasar por una empresa legítima, le informa de la necesidad de ciertos datos, ya sean personales o financieros de un usuario, para confirmar los datos que ya tiene de este. Pongamos un ejemplo clásico, te avisan desde la sucursal ficticia del atacante, que otra persona está accediendo en tu nombre en una entidad de otra ciudad, o que otra persona está intentando acceder a tu cuenta en una red con tu nombre y necesita confirmar tu identidad. También nos puede llamar el servicio técnico con un pretexto de un fallo en la red, para incitarnos a que actualicemos o instalemos algo (un malware). Phishing o suplantación de identidad El principio es sencillo, alguien suplanta a otra persona o entidad y nos solicita una acción que pondrá en riesgo nuestra seguridad. El ejemplo típico de la suplantación de identidad se entiende fácilmente con todo lo que ya hemos ido advirtiendo, veamos el ejemplo: el del atacante que manda un correo al objetivo haciéndose pasar por un tercero, como puede ser un banco o una empresa legítima, para ganarse su confianza con una intención que puede ir desde que envíe información personal o financiera, hasta que instale en su dispositivo algún malware, como puede ser mediante un enlace entrando en una página falsa o abriendo algún adjunto… con el pretexto de que tiene que verificar cierta información sobre en nombre de usuario o contraseña dado que si no se la facilita puede ocasionarse problemas para el usuario o que tiene que actualizar cierto software y le facilitan el enlace al parche de seguridad. Sobre estos ataques debemos tener claro que muy pocas veces las entidades legítimas van a pedirnos que facilitemos información personal o financiera en línea y mucho menos nos van a pedir información confidencial por correo electrónico, es una barbaridad que directamente debe hacernos desconfiar… e incluso siendo una entidad confirmada, lo lógico sería negarse y buscar una vía más directa y fiable para ofrecer nuestros datos sensibles, pues indicaría una mala gestión de la seguridad por parte de la empresa solicitante. Si por alguna razón se alinean los astros y vaya usted a saber, le sucede este caso y le piden datos sensibles por correo o teléfono para salvar a la humanidad del desastre o la extinción, antes confirme que lo que le han dicho es cierto ya sea por teléfono o por correo a una dirección y persona física que usted conozca de antemano y si no deje usted tranquilamente que la humanidad se extinga, que tampoco es una cosa tan grave, ni responsabilidad suya, a no ser que usted sea el elegido. Spear phishing Este ataque es una variante del que acabamos de ver, donde a diferencia del phishing anterior que se caracteriza por ataques amplios, este es un ataque de suplantación de identidad diseñado específicamente para un objetivo en especial, como pueda ser una empresa o una persona especifica. Al ser específico, implica que se habrán preparado con tiempo y paciencia el mejor camino y modo de entrar en contacto con el objetivo y estudiado a este, lo que quiere decir que probablemente sepan su nombre, dirección, dirección de correo electrónica y cierta información personal que pensarás que no pueden conocer a no ser que sean alguien de nuestra confianza o eso es lo que quieren que pienses. (Pueden habértela robado previamente con técnicas más generales o masivas para realizar un cribado de las víctimas) Este ataque tan específico y currado pensarás que irá siempre encaminado a alguien con una cierta importancia, pero no tiene porque y a esto hay que darle gracias a las redes sociales y a nuestro afán por declarar a los cuatro vientos la felicidad que nos invade al salir a la calle a pasear a nuestro perro, cuando encontramos un trabajo, cuando estudiamos, amamos… Y claro un ciberdelincuente ve estos datos, a tí salir de un Ferrari en una foto (la cual es un fake/mentira por que el Ferrari no es tuyo) y puede realizar un ataque personalizado al considerar que dispones de un mayor nivel económico del que realmente tienes (cuando el delincuente ya te haya desplumado, será demasiado tarde). Así que el malo se lo tomará más en serio y siempre será un ataque mejor elaborado y pulido que una campaña de phishing a nivel mundial burda y gigantesca, porque al final todo suma y todos esos detalles absurdos que ponemos en la red van sumando y acumulando información nuestra para interesar a los cacos. Por lo demás las consecuencias de este ataque son las mismas que en el anterior, robo de información, conseguir que instalemos un malware, etc. y al final nosotros aún más pobres y cabreados. Infiltración/Tailgating o la técnica de: “me cuelo en el metro antes de que cierren la puerta” Advertencia: Esta sería otra variante de ataque de ingeniería social (aunque algunos especialistas no la consideran así, nosotros os la contamos porque si la consideramos englobada y necesaria de explicar aquí). La práctica consiste en obtener acceso no autorizado a un área restringida aprovechando un descuido o mediante un engaño de una persona que cuenta con la autorización. Un buen ejemplo sería unas grandes oficinas que tengan un lugar de descanso externo a las instalaciones principales de trabajo, fuera de las instalaciones propiamente dichas, donde los trabajadores salgan a fumar (un smoking room, vamos) y un atacante disfrazado con ropa que pueda hacer pensar que es del servicio técnico de la empresa, se pone a fumar mimetizándose con los demás trabajadores aprovechando cuando abran la puerta y pasar aprovechando que otro trabajador abre la puerta con su pase/tarjeta de seguridad, o bien por un descuido que deja la puerta abierta o directamente por que piensen que trabaja allí y nadie le diga nada. Pensemos más a lo grande, elaboremos más el engaño: llevando una máquina exterior de aire acondicionado en una carretilla como si fueras un instalador, seguramente te abran la puerta y te la sujeten para que puedas pasar y una vez dentro, les dejas el cacharro para que lo tiren ellos a donde quieran cuando lo descubran mientras que tu ya estarás en tu casa con tus preciados datos. Muchas veces el cerebro da por sentada mucha información errónea, presupone miles de respuestas que se adecúen a la lógica de lo que está ocurriendo, por eso los protocolos son tan importantes, y así evitar los fallos de nuestro cerebro asociados a nuestra visión lógica de la realidad donde podemos caer desprevenidos. Algo por algo/quid pro quo Este tipo de ataque es cuando el delincuente se dirige al objetivo solicitando una información a cambio de algo. Así dicho parece un soborno, pero no, es algo mucho más simple. Seguro que alguna vez lo han intentado con vosotros y tal vez lo hayan conseguido, un ejemplo sería la promoción de un iPhone último módelo o unas buenas gafas de sol de marca, las cuales si quieres conseguir debes registrarte con tu cuenta de Facebook o Twitter y dar acceso a tu perfil o por ejemplo entrar en un sorteo de un vale regalo por X dinero a cambio de rellenar unos datos personales en algún comercio conocido. Obviamente, incluso aunque existiera el sorteo y algún tonto se que el teléfono o las gafas, los delincuentes conseguirán un sustancioso botín de datos e información sensible de tu persona a cambio de prácticamente nada… porque no nos engañemos: tú le has dado acceso e información voluntariamente. Anda! Un lápiz USB tirado encima de un tronco de árbol ¡Qué suerte tengo! Baiting/Hostigamiento por cebo Los delincuentes (y sí, los llamamos delincuentes, porque es lo que son principalmente, olvidar la visión romántica y altruista de las películas que poco tiene que ver con la realidad normalmente) te pondrá una trampa en forma de cebo de cierto valor tanto material como subjetivo que desmonte tu capacidad de juicio crítico y rompa tus defensas por la vía rápida. Un ejemplo de cebo típico sería el cual un atacante deja como en la foto de arriba un pendrive USB tirado en algún sitio, como pueda ser un bar, oficina o algún lugar donde las personas que se desean atacar pasen habitualmente, un pendrive dejado en el suelo ya de por sí provoca curiosidad por saber que tendrá dentro guardado, pero si encima es un pendrive atractivo o de una marca prestigiosa, nos dará más ganas, razón para conectarlo, aunque sea tan solo para borrarlo y quedárnoslo. Imaginemos un maravilloso pendrive con la forma de la cabeza de Darth Vader en un estreno de Star Wars. ¿Cuántas posibilidades hay de que este no acabe conectado al ordenador de algún incauto? Spam/Correo electrónico no deseado o correo “basura” Spam/Correo electrónico “basura” son todos aquellos correos electrónicos que el objetivo no ha solicitado y sus remitentes no tienen una relación previa con nosotros. La mayoría de las veces el correo no deseado no es más que un método activo de publicidad, molesto, si, pero publicidad simplemente. Cuando la cosa se vuelve peligrosa en el Spam / Correo electrónico no deseado, el atacante utiliza mensajes de correo electrónico con la intención de que algún usuario incauto lo habrá y haga clic en un enlace o descargue algún archivo infectado. (Por cierto después de abrir el archivo adjunto, aunque sea una foto con una señora/señor bien dotado por la naturaleza y agradable a la vista, no significa que no estéis ya infectado, no esperéis que al abrir el virus os diga: ¡Estas infectado! ¡Has caído so memo! Mientras luces de colores y sirenas brillan y suenan en tu teléfono u ordenador.) El problema del correo no deseado o spam viene cuando se utiliza con otros fines diferentes al de la publicidad de un producto legítimo, por muy pesados y caraduras que sean quienes lo envían, es decir cuando hablamos de enviar enlaces dañinos, malware, o contenido que busque engañarnos. El objetivo más típico en estos casos, -ya os lo iréis imaginando-, es conseguir información confidencial de la víctima ya sea personal o financiera. La mayor parte de los correos no deseados suelen ser enviados desde redes que han sido previamente infectadas con virus o gusanos informáticos, por lo que suelen ser varios dispositivos a la vez mandando el mayor número de correos posible que además dejan un rastro difícil de seguir, pues probablemente te pueda llegar a través de una red zombi. El problema del Spam es que evidentemente no podemos evitar que nos lo envíen, pero, no estamos completamente indefensos y podemos intentar paliar sus efectos, el primer paso no lo haremos nosotros, suele ser nuestro ISP, Internet Service Provider (nuestro proveedor de servicios de internet), que filtrará nuestro correo antes incluso de que llegue a nuestra bandeja de entrada. (Si no lo hace, mal asunto, quizás mejor replantearse cambiar de servicio) Los antivirus y el software de mensajería también realizan un filtro de los correos electrónicos cuando llegan y los quitan de nuestra bandeja de entrada para dejarlos en la bandeja de spam, donde a veces por error (nadie es perfecto) pueden acabar algún correo lícito al igual que pueden no detectar algún correo malicioso, por eso la llave de la última puerta de nuestras defensas la tiene nuestro dedito y sentido común. Según la calidad de nuestro servicio de correo, podemos realizar listas de quien consideramos o no spam, tan restrictivas como queramos (y si no puedes, pues ya sabes… igual deberías plantearte cambiar, en el fondo la mayor parte de las decisiones son nuestras y los malos se aprovechan de nuestro desconocimiento) Aunque nuestro sentido común es muy importante, veamos algunos indicadores de que estamos ante un correo malicioso que nos hará la detección un poco más fácil:

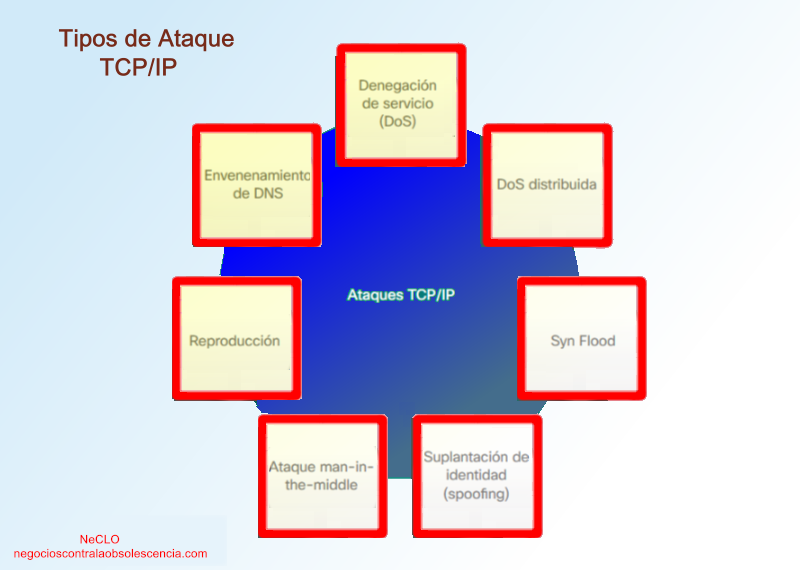

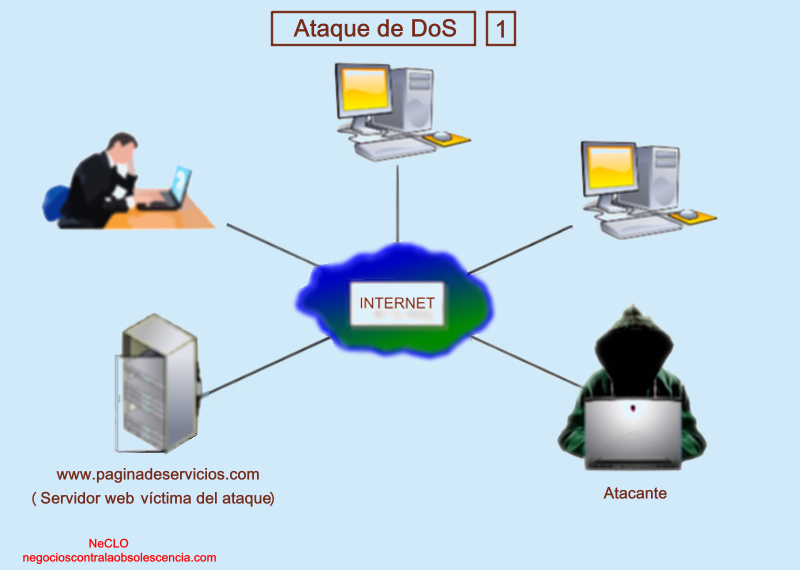

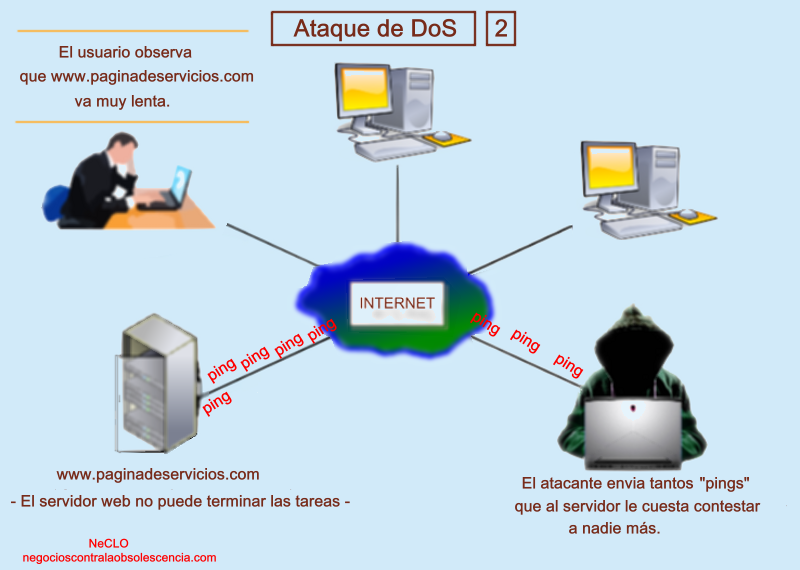

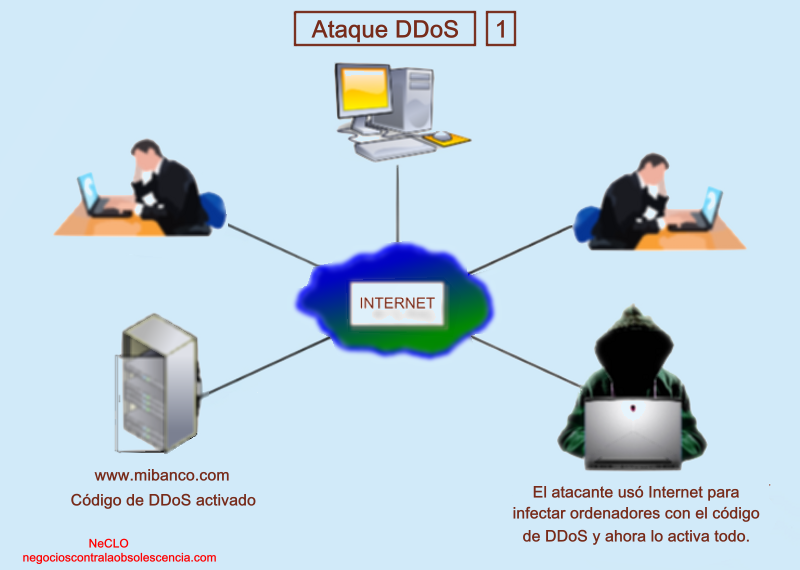

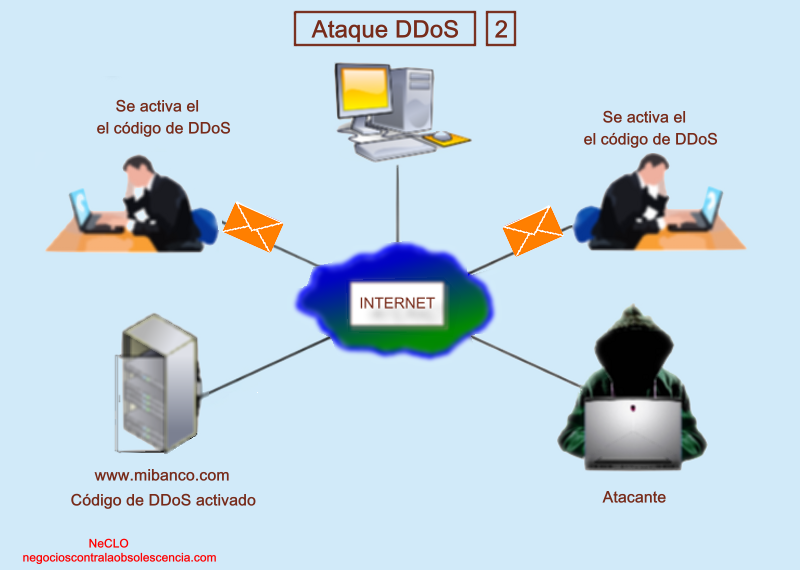

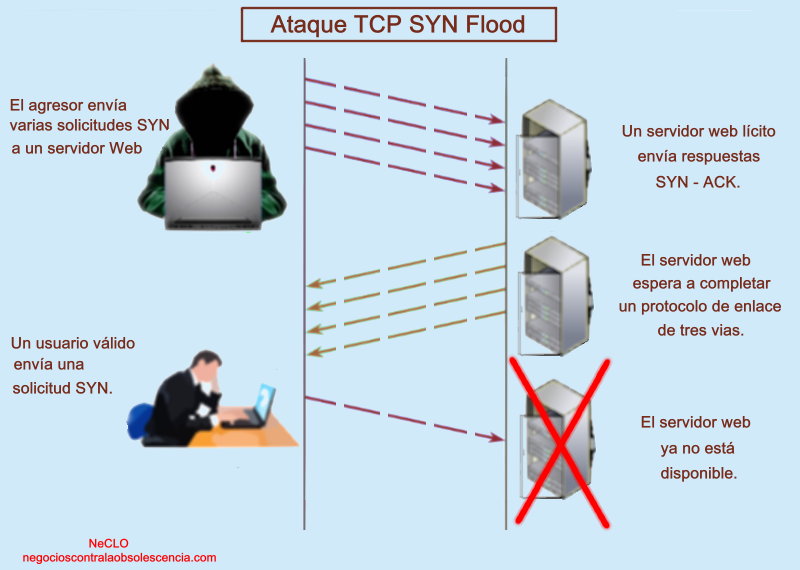

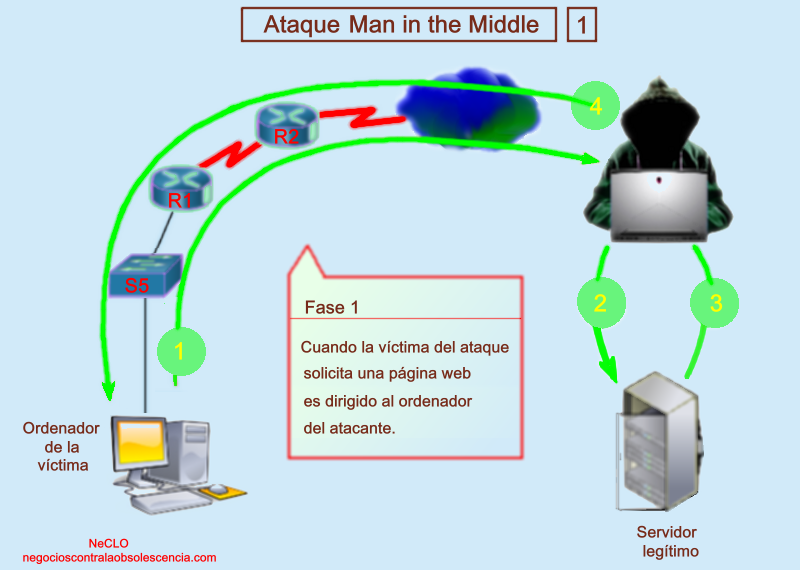

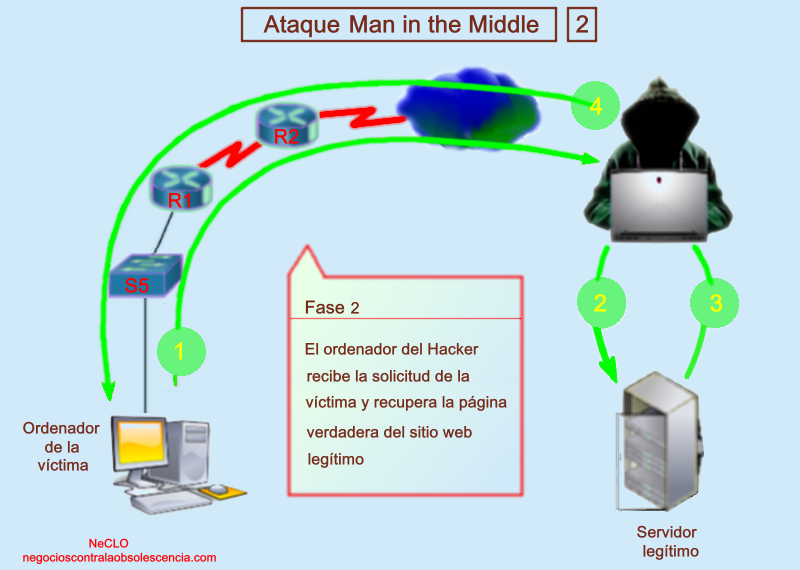

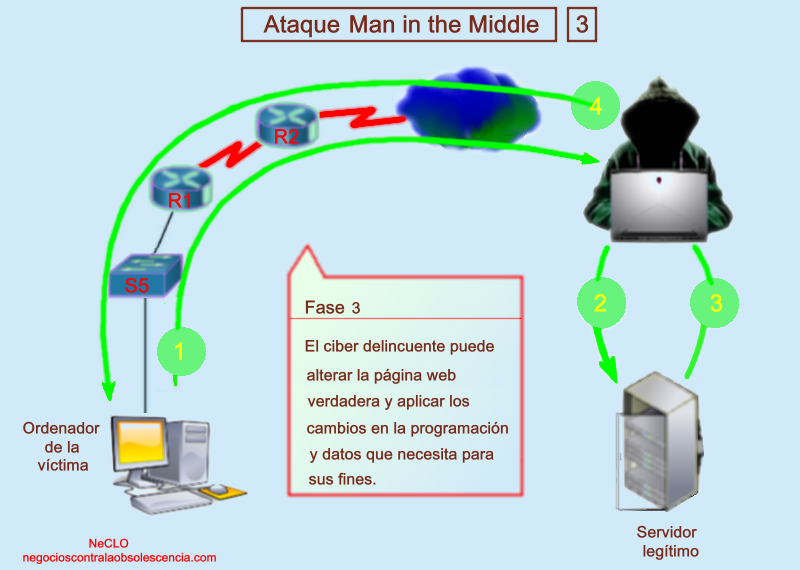

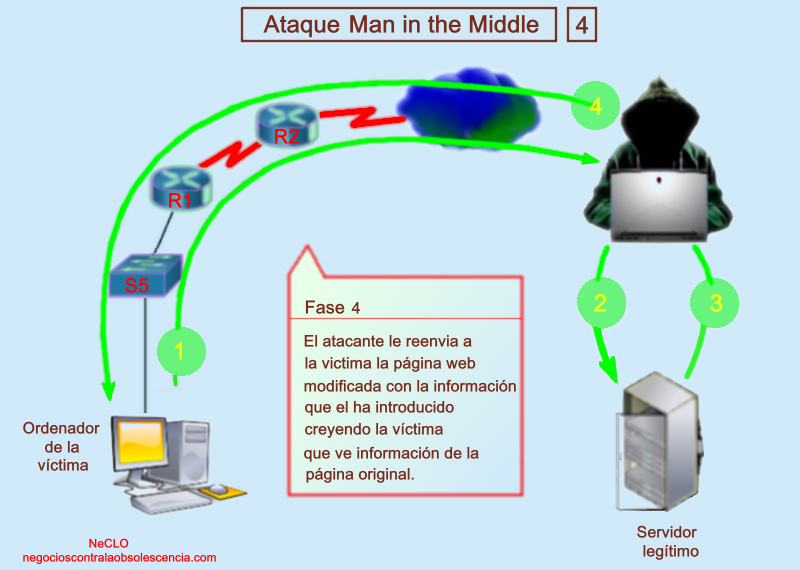

En una casa/hogar con estas premisas tendríamos bastante ganado, pero cuando hablamos de empresas los peligros son mayores, no vamos a entrar a fondo, solo poner un ejemplo, en una empresa se debería hasta desconfiar de cualquier archivo adjunto, que no se le haya avisado por parte del emisor antes de enviárselo, pues nunca tendremos la certeza de que el que nos envía el correo no ha sido infectado antes por un virus o gusano. Así que siempre antes de abrir cualquier archivo adjunto examínelo por si lleva un regalito y este consejo lo puede extrapolar a cualquier archivo / película / juego / lo que sea que le pase un compañero, aunque cada cual en su casa que haga lo que quiera. Pero que el emisor sea una persona de confianza no quiere decir que no esté infectado sin su conocimiento. Los consejos básicos pues sobre cómo prevenirse de ataques de ingeniería social como los relatados serían los siguientes: El primero, parece tonto decirlo, pero aun así hay gente que cae, nunca de datos como su nombre de usuario y contraseña a nadie, los bancos o cualquier tipo de empresa seria jamás le pedirá estos datos, así por las buenas. Si realmente lo hace, directamente ya tenemos una buena razón para desconfiar de la fiabilidad de una empresa (por mucho que su cuñado se empeñe porque se lo dijo un amigo de su mejor amigo. Desconfianza ante todo) No deje escrita su contraseña en el puesto de trabajo, en libretas, teléfonos ni use información elemental y fácil de recordar como fechas de nacimiento, nombre de hijos o familiares, etc fácilmente localizables por deducción, esto es básico pero seguro que aún así encontráis algún Post It con alguna contraseña si revisáis cualquier oficina a la que normalmente tengáis que ir, solo tenéis que mirar con un poco de detenimiento y… tachaaaan!!!!. Bloquear el PC cuando se lo quede solo, esto en una casa no tiene mucho sentido a no ser que tengamos secretos que no queremos que vean nuestros seres queridos, pero en una oficina no parece una tontería, ¿verdad? nunca se sabe. Ataques de día cero El ataque de día cero o como también se le puede llamar, amenaza de día cero, es un ataque que busca la ejecución de un código malicioso con la intención de explotar una vulnerabilidad del software o del hardware antes de que nadie o muy pocas personas la conozcan, como son las primeras noticias en medios especializados a las pocas horas de darse a conocer, mucho antes que los medios generalistas den una sonada señal de alarma y por supuesto antes de que el proveedor del software o el hardware creen o desarrollen un parche para subsanar la vulnerabilidad. Un buen ejemplo lo tendríamos en Spectre y Meltdown, donde el proceso fue lento, el escándalo tremendo y mientras se buscaba una solución definitiva y los métodos chapuceros afloraban, los delincuentes que desconocían esta debilidad rápidamente se pusieron manos a la obra confiando en que todavía no estuviéramos protegidos. El término vulnerabilidad, para explicar bien el significado, resulta un poco confuso realmente, se diga lo que se diga, veamos… pongámonos en la situación de cuando se crea un programa, el programador y los sistemas automatizados de los que dispone no son infalibles a la hora de comprobar todas las combinaciones de uso del programa que acaba de crear, entonces con el paso del tiempo por casualidades de la vida o probando el código original un programador, puede detectar un comportamiento anómalo del programa y este comportamiento anómalo quizás bloque el programa o quizás no y provoque que bajo unas circunstancias una debilidad se pueda aprovechar y esto sería una vulnerabilidad o exploit. Por su puesto la vulnerabilidad puede haber sido creada deliberadamente por la empresa de programación como una puerta trasera (backdoor) con muy distintos fines o por expreso deseo de un gobierno o entidad. El código puede quedar oculto durante años hasta que un tercero lo descubre. Sería de ingenuos pensar que esta clase de vulnerabilidades no están presentes de serie en todos los sistemas operativos. Esta clase de Exploits (otra palabreja rara ,exploit es una palabra inglesa que para los expertos en hispainglis habrá sido fácil deducir su significado, consiste en explotar o aprovechar, en informática sería la forma de llamar a la información para aprovechar una vulnerabilidad) suelen circular entre las filas de los delincuentes hasta que con el tiempo aparecen en foros públicos. Ataques TCP/IP Antes de empezar con los ataques de protocolo TCP/IP, veamos un poco qué es esto del protocolo TCP/IP: Hoy en día todos nuestros equipos digitales forman parte de la amplia red digital, desde la pulsera que nos indica nuestras pulsaciones y gasto calórico pasando por nuestro ordenador hasta la nevera inteligente que nos indica que no nos que la leche o que está a punto de caducar (sí, hay que ser muy tonto para pagar miles de euros extras para usar una nevera de estas que no son nada prácticas ni útiles a la hora de la verdad), pero bueno todo está conectado entre sí por medios físicos como cables, fibra óptica o inalámbricos como las ondas electromagnéticas. Todo nuestro mundo digital esta interconectado por una estructura que funciona bajo unos estándares definidos para que nuestra pulsera pueda mandarle la información a tu móvil y este a su vez la envíe a la “nube” para que cuando estemos hablando en videoconferencia en Skype con nuestro amigo que está en Japón trabajando, rápidamente podamos acceder a nuestro archivo en la “nube” y enviarle los datos que guardamos con nuestra pulsera sobre ese “pedazo” de entrenamiento que hicimos el último día que salimos a correr. Pues para poder realizar todos estos pasos nuestros equipos han tenido que enviarse la información, por distintos canales: ondas, cable con señales y pulsos eléctricos, etc. pero todos necesitan emplear un mismo lenguaje, un protocolo que les permita comprenderse entre sí. Por decirlo de un modo simplista el protocolo más importante para las comunicaciones de red han usado con todos esos dispositivos desde el principio de los tiempos para intentar aclararse por esos canales y transmitir la información sería el TCP/IP Ahora que ya entendemos que el protocolo TCP/IP es el que usan muchos equipos a través de la red para “entenderse” veamos cuales son los peligros . Tipos de ataques TCP/IP Denegación de servicio (DoS) Los ataques de denegación de servicio (DoS), son ataques que se basan en generar un gran número de solicitudes a un servidor de red como pueda ser un servidor de correo electrónico o un servidor web, lo que el atacante busca con estas solicitudes es provocar la saturación del servidor, al no poder contestar todas las solicitudes provocando una denegación del servicio, o dicho con otras palabras que un usuario que este navegando por internet no pueda entrar a un página web porque al enviar una solicitud a este, el servidor está saturado y no le puede mostrar la página. DoS distribuida (DDoS) El ataque DDoS o DoS distribuido, es el mismo ataque DoS, pero con la particularidad de que se utilizan muchísimos dispositivos, son más elaborados y a veces se pueden usar miles de dispositivos a la vez. Para poder conseguir un ataque DDoS el atacante antes tendrá que conseguir su pequeño ejército personal de dispositivos y para conseguirlo infectará al mayor número posible con un malware de DDoS y después los convertiría en zombis, creando así un ejército de zombis o botnets. ¿Zombis o botnets? Un botnet o red zombi es una red formada por muchos dispositivos previamente infectados con algún malware, estos están “dormidos” (funcionando de una manera normal) hasta que se despiertan de forma remota y el ciberatacante los usa, el problema cada vez es mayor, dado el aluvión de nuevos dispositivos de todo tipo que se conectan a este… internet de las cosas, como por ejemplo frigoríficos, webcams, cámaras de vigilancia, vigilabebes, pulseras inteligentes... Este ejército puede permanecer dormido mucho tiempo hasta que se obtengan suficientes zombies o se necesiten sus servicios para realizar el ataque DDoS, así que a la gran cantidad de dispositivos atacando a la vez se le añadiría la dificultad de ubicar el origen geográfico del ataque dada la extensión y el tiempo. Syn Flood Este ataque se basa en una solicitud SYN, que es la comunicación inicial que se envía para establecer una conexión TCP, el equipo envía la petición SYN, el otro equipo recibe el SYN y responde con un SYN+ACK y el que comenzó la transmisión respondería con un ACK, este ataque lo que hace es mandar muchísimos SYN (inicios de sesión) que al no finalizarse hacen que el dispositivo atacado se quede esperando el ACK final. Provocando una saturación impidiendo que el servidor pueda abrir sesiones para otros dispositivos. Si nos fijamos vemos que un ataque SYN es un tipo de ataque DoS. Es muy lioso para un principiante ¿Verdad? Bueno te lo vamos a simplificar… Supongamos que tienes un restaurante y mil clientes dicen que quieren comer a la vez, así que quieren que les lleves la carta, peeeero te quedas esperando que te hagan el pedido…y claro tú no sabes a quien atender, a quien no, estás bloqueado y a la espera. Envenenamiento de DNS/DNS Spoofing DNS es la abreviación de Domain Name System, una base de datos que almacena las direcciones asociadas a los nombres de dominio. Veamos, negocioscontralaobsolescencia.com es nuestro nombre de dominio, igual que greenpeace.org o cualquier otro, pero cuando ponemos en el buscador el nombre del dominio al queremos llegar, necesitaremos la dirección IP del lugar que sería como el número de casa y el nombre de la calle física de donde se encuentra almacenada una página para que nuestro ordenador sepa la ruta para llegar y aquí es donde entra el servidor DNS, cuando le ponemos la dirección “greenpeace.org” el navegador entra en contacto con el servidor DNS que nos enviará internamente la dirección física IP del nombre de dominio que pusimos, permitiéndonos contactar con el servidor físico de esta organización en defensa de la naturaleza. Por tanto el envenenamiento de DNS consiste en la modificación de los registros DNS de un sistema para que resuelva las direcciones de manera que el dispositivo objetivo visite un servidor impostor, con una dirección falsa, donde el usuario, que es objetivo del ataque, pensando que está visitando la página real intentará acceder con su cuenta introduciendo su usuario y contraseña… o tal vez intente comprar algo y en este caso podría, sin saberlo, estar dando la información de su tarjeta, después el atacante podrá recuperar los datos desde el servidor falso y comprar en su nombre. Las combinaciones posibles una vez llegamos a la página falsa son infinitas y podemos encontrar con cualquier tipo de manipulación para beneficiarse de nosotros y hacernos creer lo que ellos quieran. Ataque man-in-the-middle

El ataque Man-in-the-middle (MitM) funciona cuando se logran interceptar las comunicaciones entre dos dispositivos con la intención de robar la información que se transmite por la red o para manipular mensajes y retransmitir información falsa entre hosts haciéndose pasar por los dos hosts que se están comunicando haciendo creer a cada host que es el otro. (Ya sé que uso host hasta el cansancio, solo tienes que sustituir el palabro por “mi teléfono” , “tu ordenador” ,“yo”, “tu”, “mi ordenador”, “el servidor de mi empresa” “tu tablet”…¿A qué ahora lo entiendes?) Este ataque se hizo muy famoso entre los piratillas del WiFi, cuando se puso de moda “reventar” la clave web del vecino de al lado. Ataque de replay / ataque de playback o en cristiano ataque de Reproducción o reinyección Un ataque de playback no es cuando os ponen a vuestro cuñado armado con un micro en un karaoke durante noche vieja, es un ataque en red, de hecho estaría dentro de los ataques MitM (el hombre en medio) que acabamos de nombrar. Para la realización de un ataque de reproducción, el atacante intercepta y registra unas transmisiones de datos legítimas, después las transmisiones interceptadas son reenviadas tal y como se cogieron (sin descifrar) al dispositivo objetivo de manera que el usuario de por auténticas estas reproducciones, probablemente como parte de un ataque mayor, dentro de un rango de aplicaciones como podría ser, uno de suplantación de identidad o usar estas transmisiones de manera que, al reinyectarlas en la red, consigan sobrecargarla provocando un ataque DoS. Para evitar estos últimos, los routers suelen detectar si un paquete (es decir un bloque de información) ya ha sido recibido para descartarlo y que los propios mensajes tengan un tiempo de validez para que terminado ese periodo de tiempo se descarten automáticamente. Aunque no sea el momento, creo que es importante explicar un poco lo de los paquetes: para enviar la información digital a través de un cable u onda, es muy importante usar una técnica que permita ser eficientes. Veamos, supongamos que somos una empresa de conservas que envasa latas de melocotón en almíbar y queremos hacer un envío a la otra parte del mundo, si tenemos que empaquetarlos para hacer un pedido y enviarlos a la otra parte del planeta (supongamos que una lata es un “1” o un “0”) empaquetarlos todos en una sola caja sería una barbaridad para subirlos a un tren o un barco, su transporte sería difícil y caro, de la misma manera que si empaquetáramos las latas de tres en tres, sería un desastre mover miles de latas, así que buscamos un tamaño adecuado de unas digamos… 256 latas y las empaquetamos con unos embalajes y precintos de seguridad que facilitan su transporte, manipulación así como asegurarnos que nadie abre el paquete y nos roba o manipula antes de llegar al destino. Suplantación de identidad (spoofing) Cuando hablamos de suplantación de identidad/spoofing, nos referimos a ataques en red usando técnicas que manipulen las comunicaciones con la intención de hacer pasar al dispositivo del atacante por otro que pertenece a la red atacada frente a un tercero que será el objetivo. ¡Cuidado! Hablamos de equipos no personas o entidades. Esto de una forma simplista sería que cuando nuestro equipo se comunica con otro, dentro de la información de los paquetes que se intercambian, esta nuestra dirección y la del otro equipo, estos datos que van incluidos en esos paquetes, si se consiguen manipular y modificar esas direcciones, podemos hacer creer al dispositivo objetivo que somos otro dispositivo y en esto se basa el spoofing. Volvamos a nuestras latas de melocotón, en cada paquete irán unos precintos de seguridad y unas etiquetas que indican quien envía las latas, el fabricante, lugar de procedencia o el certificado sanitario… un delincuente podría manipular o cambiar esas etiquetas, incluso crearlas y mandar un paquete con ratas a nuestro destino en nuestro nombre, pues el destinatario lo aceptaría al pensar que las etiquetas y precintos son lícitos. Pues bien, una vez conseguido esto, lo que hacen es aprovechar la relación entre el objetivo y el suplantado para obtener un fin, además para conseguirlo, además de trazar una comunicación con el objetivo, manteniéndolo engañado, se tiene que dejar al equipo suplantado fuera de la ecuación sin que pueda conectar con el objetivo. Así que se le envía información para mantenerlo en una “nube de falsedad”. “Tienes la mirada de un hombre que acepta lo que ve porque espera despertarse.” “Te explicaré porque estás aquí: Estás aquí porque sabes algo, aunque lo que sabes no lo puedes explicar. Pero lo percibes… ha sido así durante toda tu vida. Algo no funciona en el mundo, no sabes lo que es, pero ahí está. Como una… astilla clavada en tu mente.” Y después de este último desvarío extraído libremente de una cita fílmica, nos detenemos, hasta aquí hemos llegado, podríamos ampliarlo más y más. Pero en esencia este esquema resume con simplicidad todas las principales variantes y métodos empleados, como ya dije al principio el límite esta tan solo en la imaginación del atacante y la ignorancia o dejadez del atacado. Ahora ya podéis hacernos todas las preguntas que queráis y plantear vuestras dudas para comprender esta nociones básicas, tanto aquí como en el área privada que procuraremos atender sin falta y puntualmente como siempre. Manuel Castelló (kasmangou) Temas relacionados: Programación, Kasmangou, CiberSeguridad, Taller Reconocimientos y más información sobre la obra gráfica ADVERTENCIA: En este foro, no se admitirán por ninguna razón el lenguaje soez y las descalificaciones de ningún tipo. Se valorará ante todo la buena educación y el rigor sobre el tema a tratar, así que nos enorgullece reconocer que rechazaremos cualquier comentario fuera de lugar.

0 Comentarios

Deja una respuesta. |