TALLER |

|

|

Continuamos con la tercera y última parte del trabajo de Rafael Bonifaz sobre los métodos para comunicarse de manera secreta a través de Internet, particularmente trataremos las llamadas de Voz sobre IP Secretas, los apéndices, enlaces y referencias bibliográficas.

Llamadas de Voz sobre IP Secretas

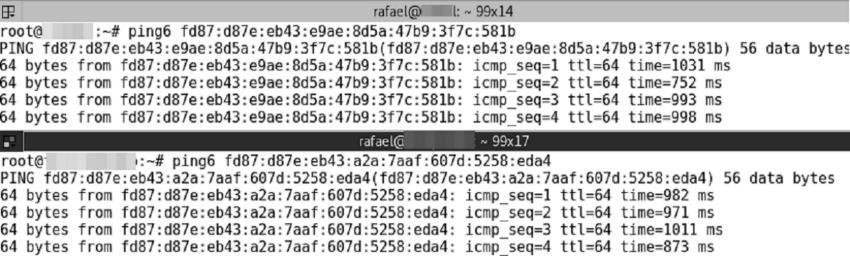

Con herramientas como Skype, Whatsapp, Signal o Telegram se pueden realizar llamadas a través de Internet de forma sencilla y cifrada. En el primer capítulo se explicó que Microsoft y Facebook, las empresas dueñas de Skype y Whatsapp respectivamente, son miembros del programa PRISM de la NSA según documentos de Snowden. Si bien Signal y Telegram no se conoce que tengan relación con agencias de inteligencia y permiten tener llamadas cifradas los metadatos de las mismas podrían estar siendo vigilados y almacenados. . Cómo se comentó en el capítulo anterior otro problema de aplicaciones como Telegram o Signal es que requieren de un número telefónico para crear las cuentas. Existen protocolos abiertos como XMPP con la extensión Jingle o SIP que permiten tener comunicaciones de voz sobre IP. Los mismos funcionan con una arquitectura cliente servidor para gestionar las cuentas y la señalización de las comunicaciones. En la siguiente sección se analizará como proteger el protocolo SIP utilizando los protocolos SRTP en combinación ZRTP. En la siguiente sección (Tox y Ring) se analizarán protocolos que descentralizan la gestión de cuentas y la señalización de las comunicaciones para poder tener comunicación P2P. Sobre los mismos se verá si es posible comunicarse de forma secreta. Por último en la sección (Comunicaciones Secretas con Mumble) se mostrará el uso de la plataforma Mumble para tener reuniones virtuales en las que los miembros de las mismas son los únicos que pueden saber de qué se habló y que la conversación en efecto sucedió. Cifrado Extremo a Extremo y Voz sobre IP Varios protocolos de voz sobre IP separan la señalización de la comunicación con el transporte del contenido de la misma. Le señalización consiste en los pasos necesarios para establecer y terminar la llamada; es decir quién llama, quién contesta, etcétera. El transporte de la comunicación es el audio y el video que se utiliza para que la misma suceda. El Protocolo de Señal de Inicialización, SIP por sus siglas en inglés, es un estándar que existe desde 2002 con el RFC 3261. Se encarga de establecer la comunicación entre dos o más personas; enviar el mensaje para que el teléfono timbre; identificar direcciones IPs de los miembros de la comunicación. Funciona tanto en TCP como UDP en el puerto 5060 y en el puerto 5061 de TCP para TLS.[98] Para el contenido de la comunicación se utiliza el Protocolo de Transporte en Tiempo Real, RTP por sus siglas en inglés. Este es un protocolo que está pensado para la transmisión de audio, video u otro tipo de información que requiera llegar en tiempo real. La comunicación se la realiza directamente entre las partes según la señalización enviada por protocolos como SIP;[99] no es necesario que la comunicación pase a través del servidor SIP. Este esquema funciona bien en redes LAN pero tiene problemas cuando se quieren establecer comunicaciones a través de Internet donde los participantes no tienen direcciones IP públicas. En este caso se utiliza el protocolo STUN que está pensado para solventar problemas relacionados con NAT en protocolos como SIP combinado con RTP.[100] La comunicación a través RTP no va cifrada por defecto. Para cifrar entre extremos se puede utilizar una combinación entre los protocolos SRTP y ZRTP. El primero se encarga de cifrar las comunicaciones y en su especificación explican que de manera mandatoria debe soportar AES, aunque se podría utilizar otros algoritmos de cifrado.[101] El protocolo ZRTP se encarga del intercambio de las llaves que serán utilizadas en SRTP. Funciona de manera descentralizada y negocia la llave de cifrado a través de una negociación Diffie Hellman efímera. En cada sesión se negocia una llave simétrica de cifrado por lo que este protocolo tiene la característica de secreto perfecto hacia adelante. Para protegerse de un posible ataque de hombre en el medio se utiliza una Cadena de Autenticación Pequeña, SAS por sus siglas en inglés. Esta cadena es presentada a las personas que intervienen en la comunicación en la pantalla de su teléfono de software o hardware y la comparan hablando. Si las cadenas coinciden, la probabilidad de un ataque de hombre en el medio es baja.[102] Se explicó el uso de ZRTP para el protocolo SIP con SRTP. Es importante notar que ZRTP también puede ser utilizado con el protocolo XMPP que soporte la extensión Jingle.[103] De esta manera se podría tener un mismo servidor chat que también soporte voz sobre IP. Sea cual fuere el caso, el uso de SRTP requiere comunicaciones a través de voz sobre IP que funcionan sobre el protocolo UDP. Esto es un problema para ocultar el tráfico a través de Tor ya que esta red solamente soporta TCP. Una alternativa podría ser utilizar I2P en lugar de Tor, sin embargo no se hicieron pruebas al respecto. Onioncat es un adaptador de VPN para Tor e I2P que brinda la posibilidad de hacer accesible un equipo a través de una dirección IPv6 publicada como servicio oculto. De esta manera dos o más máquinas que tengan configurado Onioncat podrán comunicarse entre sí como si estuvieran conectadas al mismo switch. Esto incluso podría permitir establecer comunicaciones de voz sobre IP. [104] El protocolo SIP puede funcionar sin la necesidad de un servidor intermedio y realizar llamadas directas entre dos dispositivos si los mismos sen encuentran en la misma red LAN o si los dos tienen IP públicas. https://www.linphone.org/user-guide.html [105] Durante las pruebas de laboratorio se planteó la posibilidad de utilizar Onioncat para llamadas de voz sobre IP directamente entre dos clientes SIP, para esto se utilizó el cliente libre Linphone. Se logró con éxito realizar llamadas dentro de la red LAN, sin embargo no fue posible hacerlo utilizando IPV6 en combinación con Onioncat. Esto no quiere decir que no se pueda hacer, se pararon las pruebas porque se encontraron métodos que funcionaron de manera más fácil según los conocimientos técnicos del autor. Sin embargo sí se logró hacer ping6 entre dos máquinas ubicadas de forma remota como se puede ver en la siguiente imagen.

Imagen: Ping6 con Onioncat

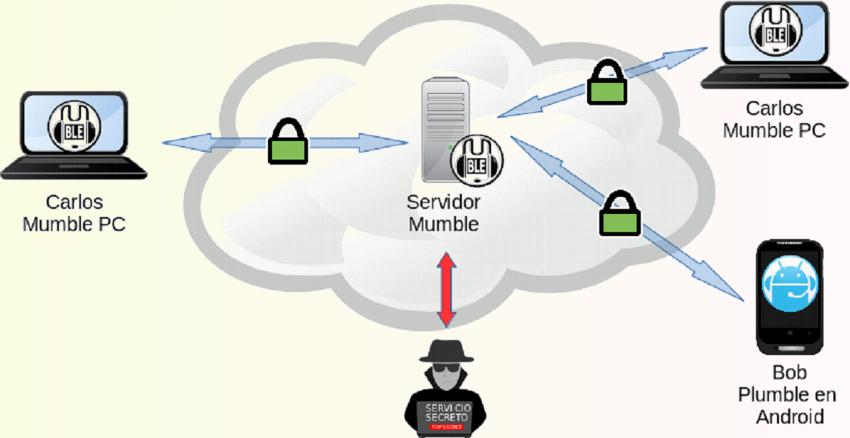

Esto demuestra que es posible conectar dos máquinas remotas como si estuvieran juntas a través de IPv6 utilizando Onioncat por lo que debería ser posible hacerlo para voz sobre IP. Tox y Ring Existen varios proyectos que permiten añadir una capa de cifrado a protocolos de voz y video como son SIP y XMPP con Jingle. Entre ellos se puede mencionar a Jitsi o a Linphone. Sin bien con estas herramientas se puede tener secreto en las comunicaciones, no permiten ocultar el hecho de que la comunicación sucedió. Proyectos como Tox o GNU Ring eliminan la necesidad de tener un servidor central para gestionar las cuentas de las personas. Para eso utilizan una base de datos distribuida de hash (DHT) donde se registran las cuentas de las personas. Tener una base de datos distribuida de los usuarios podría poner en riesgo el anonimato ya que algunos metadatos podrían estar disponibles para los nodos de la red. GNU Ring es una aplicación que soporta el protocolo SIP estándar pero además realizó una modificación sobre el mismo para funcionar de manera descentralizada. Los usuarios se registran en una base de hash descentralizada utilizando el protocolo Kademlia. Esta base permite identificar las direcciones IP asociados a un identificador Ring y de esta manera se establece la comunicación entre los mismos. [106] [107] Se utiliza SRTP para las comunicaciones de audio y video donde se intercambia las llaves a través de Diffie Hellman. El funcionamiento es similar al de ZRTP que lodejaron de utilizar en algún momento antes de agosto de 2016. [108] El proyecto Ring es interesante por ser descentralizado sin embargo no garantiza el anonimato de las comunicaciones. En su página web se explica que al depender de una base de datos distribuida como OpenDHT recolecta y guarda metadatos para su funcionamiento. Esto podría hacer que un espía vigile uno o varios nodos de la red DHT y así saber quien está hablando con quien o al menos sus direcciones IP.[109] Tox por su parte es un protocolo nuevo que busca crear comunicaciones seguras de manera descentralizada. Al ser un protocolo no se trata de una aplicación sino que existen varios clientes disponibles para escritorio y telefónica móvil.[110] Al igual que Ring, Tox utiliza OpenDHT para gestionar las comunicaciones P2P. Se utiliza un hash de la llave pública del usuario como identificado del mismo. Por defecto Tox no intenta ocultar la dirección IP de las personas ya que esta es necesaria para que dos personas puedan conversar entre sí. A diferencia de Ring, Tox puede funcionar con TCP por lo que soporta el uso de Tor y así se podría ocultar la dirección IP. [111] De esta manera Alice y Bob podrían comunicarse entre sí, sin revelar su actividad a terceros. Se realizaron pruebas con el cliente Trifa para Android en combinación con Orbot para utilizar Tor. Se crearon las cuentas a través de Tor pero no fue posible añadir contactos utilizando exclusivamente Tor. Al igual que en el caso de SIP con Onioncat esto no quiere decir que no se pueda hacer, pero se encontró una solución sencilla que se verá en la siguiente sección. Comunicaciones Secretas con Mumble Mumble es una aplicación cliente servidor creada para la transmisión de audio en grupo. Originalmente se desarrollo como herramienta de comunicación para video juegos en red, sin embargo también se la utiliza para gestionar reuniones de forma virtual. Tiene la característica de estar optimizada para utilizar poco ancho de banda y funcionar bien con baja latencia; por lo que se desempeña adecuadamente con malas conexiones a Internet; además puede funcionar a través de TCP.[112] Esta última característica resulta conveniente para ser utilizado con Tor. Mumble, está compuesto por el cliente que lleva ese nombre y el servidor conocido como Murmut. La comunicación en Mumble siempre está cifrada entre clientes y el servidor. El canal de control que se encarga de comunicar los mensajes de chat y otra información que no requiera entrega inmediata se envían a través de TLS con AES 256 bits. La comunicación en tiempo real se cifra OCB-AES con 128bits. Se utilizan certificados para autenticar al servidor y de manera opcional a los clientes. Los certificados del servidor son auto firmados de manera predeterminada por lo que se deben verificar manualmente la primera vez que se usan. En la siguiente imagen se puede ver el esquema de normal de Mumble donde dos o más personas se comunican y el tráfico va cifrado entre clientes y servidor. El administrador del servidor podría espiar las conversaciones y metadatos de la comunicación. En este caso Alice y Carlos utilizan el cliente de escritorio en su computadora y Bob el cliente desde un teléfono móvil.

Imagen: Esquema de Mumble sin Tor

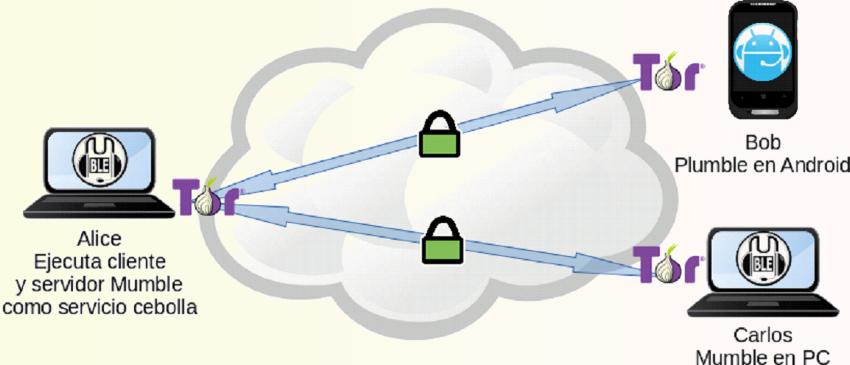

Para eliminar la necesidad de tener que confiar en que el administrador del servidor no espíe las comunicaciones se puede publicar Murmut como un servicio cebolla. Alice, en su computadora, puede ejecutar tanto el servidor de Mumble como el cliente y ser ella quien gestione la comunicación como se puede ver en la siguiente imagen. Al utilizar el servicio oculto de Tor ya no es necesario tener una dirección IP pública por lo que Alice puede ejecutar el servidor en su propia computadora o un servidor que ella controle. Los tres establecen la conexión hasta el servidor y pueden tener una conversación en línea. Adicionalmente a la capa de cifrado de Mumble se tiene una capa de cifrado de Tor. Esta capa autentica el canal desde los clientes hasta el servicio oculto por lo que si bien la primera vez que alguien se conecta a Mumble recibirá una advertencia del certificado, esta se podrá ignorar ya que el canal está autenticado gracias a Tor.

Imagen: Mumble como servicio cebolla

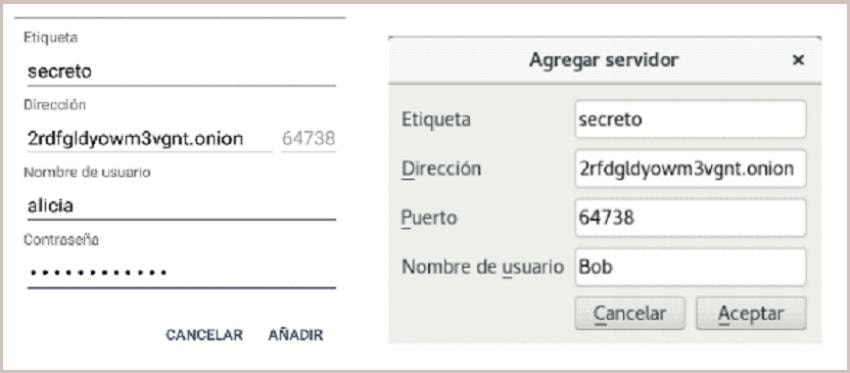

Durante el desarrollo de este trabajo, el autor gestionó reuniones virtuales con participantes en cuatro países diferentes mediante esta solución. La calidad del audio funcionó bien, aunque es importante que una sola persona hable a la vez; este problema también se puede tener en otras soluciones de conferencia. Hay que tomar en cuenta que la persona que gestiona la comunicación, Alice en este ejemplo, debe considerar el ancho de banda de subida. Por cada persona que se sume a la sesión será un canal de comunicación adicional. La instalación del Murmut en Linux es sencilla ya que el paquete está disponible en los repositorios de la mayoría de las distribuciones. La configuración básica de las pruebas consistieron en limitar las conexiones a 127.0.0.1 para que no sea visible en la red local. Adicionalmente se puso una contraseña para acceder a la sala de chat. Para esto se añadieron las siguientes líneas en el archivo /etc/mumble.ini: host=127.0.0.1 […] serverpassword="ClaveSecreta" Se configuró Tor para publicar el puerto 64738 de 127.0.0.1 como servicio cebolla: #Mumble HiddenServiceDir /var/lib/tor/mumble HiddenServicePort 64738 127.0.0.1:64738 Se realizaron las pruebas desde celular utilizando Plumble combinado con Orbot y desde el sistema operativo Linux se utilizó el comando torify para enviar el tráfico de Mumble por Tor. En la siguiente imagen se puede ver a la izquierda la configuración del cliente de celular Plumble y a la derecha el cliente para escritorio Mumble.

Configuración clientes Mumble

Con poco esfuerzo se logró tener conversaciones secretas a través de Internet, sin embargo se requiere conocimiento técnico de Linux. Tecnologías como máquinas virtuales o contenedores tipo Docker permitirían tener un servidor Mumble a personas que no tienen el conocimiento técnico para hacerlo. Si Alice quiere comunicarse con Bob bastaría con hacer doble click en su escritorio y se levanta la máquina virtual lista para proveer el servicio. Análisis de Llamadas Secretas En un inicio se pensó que tener comunicaciones secretas de voz sobre IP sería imposible. Se sabía que el cifrado entre extremos es algo que funciona bien desde hace algún tiempo. En lo que se dudaba es si era posible utilizar tecnologías como Tor para comunicaciones habladas en tiempo real. El autor creía que a lo mucho se podría tener comunicaciones de voz sobre IP utilizando tecnologías como VPN. Ring y Tox permiten tener comunicaciones descentralizadas con cifrado entre extremos de manera mandatoria. El problema de estas soluciones es que al utilizar una base de datos distribuida de hashes los nodos de la misma podrían extraer metadatos. Una ventaja de Tox sobre Ring es que se puede utilizar con Tor y de esta manera tener anonimato con respecto a los nodos DHT. La solución de Mumble no deja huella por fuera de los dispositivos de las personas que participan en las comunicaciones. Implementar el servicio oculto es simple pero se requiere conocimientos básicos de Linux. El uso de máquinas virtuales o contenedores como Docker podrían simplificar esta tarea. Si bien no funcionó en los laboratorios la opción de conectar dos teléfonos de software que soporten SIP con IPV6 a través de Onioncat, es una opción a tomar en cuenta. Si se tuviera teléfonos de software que lo hagan de forma transparente se tendría algo similar a Ricochet pero para conversaciones habladas. Aportes Originales del Autor La tecnología tiene un impacto político en la sociedad. La privacidad esta vulnerada por la vigilancia masiva en la red; sin embargo se la puede proteger. Un primer aporte de este trabajo es mostrar cuan vulnerado se encuentra el derecho humano a la privacidad y que a pesar de esto es posible tener comunicaciones secretas. La vigilancia global de la NSA y la estatal en América Latina son ejemplos del uso de la tecnología para controlar. La concentración de datos personales y el monitoreo de las comunicaciones de miles de millones de personas es una fuente de poder en manos de pocas empresas. Este poder puede ser compartido con agencias de inteligencia como se vio en el caso de PRISM. En la otra orilla existen herramientas tecnológicas que ayudan a proteger la privacidad. El software libre combinado con criptografía permiten defender el derecho humano a la privacidad. El software libre a más de poder ser auditado, es accesible y no pone barreras económicas para su uso. La criptografía permite, a través de las matemáticas, que algo que deba ser secreto pueda serlo. De esta manera, un grupo de personas podrá comunicarse de forma segura utilizando software libre y hardware de pocos recursos. Podrían utilizar un computador viejo, máquinas virtuales o hardware de bajo costo para implementar su propio servidor de chat, correo o Mumble como servicio cebolla; y así tener comunicaciones seguras y autónomas para organizarse. No importa si se trata de organizaciones de defensores de derechos humanos, periodistas o cualquier otra; la comunicación es un recurso estratégico. Es por esto que durante este trabajo se evita utilizar servicios centralizados y se busca la autonomía. Más allá de las herramientas tecnológicas, la seguridad de las comunicaciones implica tener confianza en las personas. Alice debe confiar que Bob no lo va a traicionar, pero muchas veces Alice y Bob deberán confiar en quién administra los servidores de comunicaciones. Por esto en este trabajo se plantea tener servidores gestionados como servicios ocultos. Si se va a confiar en el administrador del sistema, mejor que sea alguien conocido. *****

En el año 2013 tras las revelaciones de Snowden se incrementó la conciencia política sobre la importancia de la privacidad en Internet. Desde el punto de vista tecnológico se empezó a masificar el uso del cifrado entre extremos. El caso más significativo fue el de Whatsapp que en 2016 dio la posibilidad a mil millones de personas de cifrar sus comunicaciones entre extremos.

Asumiendo que Whatsapp no pueda leer el contenido de las comunicaciones, sí puedo leer los metadatos de las mismas. Además esta herramienta utiliza los números telefónicos para autenticar a las personas lo que es un problema grave desde el punto de vista de anonimato. Un aporte importante de este trabajo en la era pos Snowden es mostrar que no es suficiente con ocultar el contenido de las comunicaciones, sino que hay que ocultar el hecho de que las mismas ocurrieron. Es por esto que se plantea la opción que ocultar los metadatos con redes de anonimato y el contenido de las comunicaciones con cifrado entre extremos. El autor no es el primero en proponer este tipo de soluciones, sin embargo en este trabajo se hace una extensa investigación de las soluciones existentes con un análisis crítico. La solución para la pérdida de la privacidad en Internet no consiste en instalar herramientas mágicas. Es necesario tener una visión crítica de la tecnología y cuestionar las soluciones existentes. Se deben buscar las fallas de seguridad para poder corregirlas. Es por esto que este documento se encarga de analizar varias opciones de comunicaciones seguras. Se invita al lector a tener ojo crítico con las herramientas presentadas, pero también con este trabajo. *****

El desarrollo de este trabajo no se limitó a documentar las herramientas existentes. En casi todos los casos se hicieron pruebas de funcionamiento prácticas; pero también se dictaron talleres y se hicieron laboratorios con gente interesada en la privacidad. Parte importante del conocimiento adquirido para desarrollar este trabajo se lo ha conseguido al compartir y aprender con otros.

Un ejemplo importante fue el taller de 15 horas sobre Comunicaciones Seguras desarrollado por el autor y dictado por él en los meses de octubre y noviembre de 2017 como taller opcional en la Maestría de Seguridad Informática de la Universidad de Buenos Aires. En el mismo se enseñó a crear cuentas anónimas de correo electrónico y de chat utilizando cifrado entre extremos; se hicieron pruebas de uso para voz sobre IP con GNU Ring; y otros temas de seguridad digital que no se trataron en este trabajo. A inicios de 2018, el autor en conjunto con miembros de la comunidad de software libre de Buenos Aires crearon la iniciativa Privacidad Global. La misma busca masificar la conciencia sobre la importancia de la privacidad en el mundo digital. Como parte de la experiencia con Privacidad Global se creó un foro anónimo como servicio cebolla para preguntas y respuestas relacionadas con privacidad y anonimato. Adicionalmente se realizaron pruebas de tecnologías como Matrix, Retroshare y Delta Chat. Al momento de escribir este documento, el autor sigue participando en un grupo de Delta Chat de Privacidad Global. De regreso a Ecuador, el autor empezó a colaborar con la Fundación Acceso de Centro América. Esta organización brinda apoyo tecnológico en seguridad digital a defensores de derechos humanos en países como El Salvador, Guatemala, Honduras y Nicaragua. Parte importante del trabajo realizado para la Fundación Acceso ha sido compartir conocimiento sobre comunicaciones seguras. El autor utilizó un servicio oculto de Tor con Mumble alojado en su casa para organizar la agenda y metodología de un encuentro de seguridad digital en Guatemala. Se realizaron varias reuniones virtuales donde se interactuó con gente de Nicaragua, Guatemala, Honduras y el Salvador de manera simultánea. Como resultado exitoso de estas pruebas se solicitó al autor que escriba un tutorial sobre su funcionamiento, el mismo se publicó en el blog de la organización. En noviembre de 2018 el autor dictó un taller sobre servicios cebolla en el encuentro de Guatemala. En el mismo se enseñó a tener autonomía en comunicaciones de voz sobre IP con Mumble y a compartir archivos de forma segura con Onionshare y Nextcloud; estas últimas son herramientas alternativas a sistemas como Dropbox. Estas experiencias sirvieron para entender el funcionamiento de muchas de las herramientas presentadas en este trabajo pero también para que la gente aprenda a utilizarlas y protejan sus comunicaciones con las mismas. El autor considera que la privacidad es importante para todos, pero hay gente que la necesita más. América Latina es una región donde se ha abusado los derechos humanos de las personas por lo que se espera que este trabajo sirva para los que más lo necesitan. Conclusiones Las comunicaciones en Internet son vigiladas por grandes potencias como los Estados Unidos y sus aliados o por los gobiernos locales. Estos son capaces de espiar las comunicaciones de forma masiva a todos los ciudadanos de un país o a escala global como lo hace la NSA. En este trabajo se describió la vigilancia masiva y la vigilancia dirigida. La primera intenta espiar a una gran parte de la población de forma recurrente. Un ejemplo claro de esto podría ser espiar todas las comunicaciones de Internet de un país. La vigilancia dirigida es donde un Estado u otro ente intenta vigilar a una persona en particular. Una forma de hacerlo es instalar malware en teléfonos o computadoras como lo hacen empresas como Hacking Team, NSO o Fin Fisher. El modelo de amenaza que se intenta proteger en este trabajo contempla dos tipos de adversarios. El primero es el proveedor de Internet, gobierno o cualquiera que pueda espiar el tráfico de Internet de un usuario. El segundo es el proveedor de un servicio que podría espiar los metadatos y los datos de sus usuarios. No se analizó la forma de defender las estaciones de trabajo ante posibles ataques de software malicioso espía. Si la computadora o teléfono celular está infectado con algún malware, se puede romper la seguridad de las comunicaciones. Se invita al lector a investigar sobre las distribuciones Linux pensadas en seguridad y privacidad como Tails, Whonix o Qubes. La primera capa de protección que se vio son las redes de anonimato y VPNs. Cuando se usa VPNs se transfiere la capacidad que tiene el proveedor local de Internet de espiar al proveedor de VPN. El proveedor local no podrá saber que hace el usuario, pero sí sabrá que está usando VPN y es posible que el adversario contacte a ese proveedor. El administrador del servicio al que el usuario se está conectando sabrá que el tráfico viene de una VPN. El proveedor de VPN podrá monitorear todo el tráfico del usuario por lo que se debe tener mucho cuidado al escoger un proveedor de este tipo, ya sea este comercial, gratuito o provista por algún conocido. La red Tor por su parte permite brindar anonimato en relación con el proveedor de Internet así como del proveedor del servicio. A diferencia de VPNs en este caso no se confía los registros de todo el tráfico a un tercero. Adicionalmente con Tor se pueden crear los servicios cebolla que permiten proveer sistemas de manera anónima y autónoma. Una tercera opción es I2P que tiene la característica de ser una red más descentralizada que Tor. I2P permite publicar servicios ocultos tanto TCP como UDP pero no está pensada para acceder a Internet convencional de forma anónima. Se decidió hacer las pruebas con Tor ya que permite trabajar tanto en la red clara como en redes obscuras. De esta forma se pueden lograr comunicaciones secretas en servidores de terceros o gestionar servicios propios mediante servicios cebollas. Al utilizar Tor correctamente se mitiga el riesgo de que tanto el proveedor del servicio como el proveedor local de Internet sepan quien se comunica con quien. Sin embargo el proveedor del servicio podría leer el contenido de las comunicaciones y a través del contenido de las mismas saber quien se comunica con quien. Es por esto que el segundo paso para las comunicaciones secretas es usar el cifrado entre extremos. Si Alice y Bob crean cuentas de forma anónima, acceden a las mismas siempre de forma anónima y cifran sus mensajes entre extremos; las comunicaciones pueden ser secretas. Para tener mayor autonomía se puede gestionar infraestructura propia mediante servicios ocultos. En el mejor de los casos los servicios están administrados por alguno de los participantes de la comunicación o en su defecto se debe buscar a alguien de confianza. Se logró tener comunicaciones exitosas con esta estrategia para correo electrónico, chat e incluso con voz sobre IP. En el caso de correo electrónico se explicó cómo crear seudónimos para comunicarse de forma secreta. Para esto se utilizó el estándar OpenPGP en combinación con la red Tor. Adicionalmente se mostraron ejemplos en los que se utilizó un servicio de correo gestionado de manera autónoma como servicio cebolla. Una debilidad del correo cifrado con respecto a los sistemas seguros de chat es que todos los mensajes se cifran con la misma clave. Esto quiere decir que si un atacante logra robar la llave privada de Alice podría descifrar los correos pasados y futuros de ella. Otra debilidad es que para autenticar un mensaje este debe ser firmado por lo que se tiene la característica de no repudio. El caso de chat es más complejo ya que no existe un estándar dominante. Se decidió priorizar el uso de XMPP en combinación con OTR. Esto se debe a que XMPP es estándar maduro y que OTR ha demostrado funcionar para comunicaciones secretas. Si bien se logró establecer comunicaciones secretas con esta combinación, se decidió explorar otras soluciones. Se analizaron opciones como el protocolo Signal y el caso particular de OMEMO en combinación con XMPP. En este análisis se vio que una ventaja importante del protocolo Signal es el soporte de conversaciones fuera de línea. Algo que ha sido incorporado en la versión 4 de OTR. Se exploró brevemente el caso de Delta Chat. Esta herramienta no tiene la característica de repudio en comunicaciones autenticadas ni secreto perfecto hacia adelante como lo hacen OTR y los derivados de Signal. Por otro lado permite tener cifrado entre extremos de una forma rápida y sencilla sin invertir esfuerzo en infraestructura nueva ya que es una forma distinta de usar el correo electrónico. Las herramientas Ricochet y Briar tienen en común la característica de no tener un servidor centralizado para las comunicaciones, cifrado extremo a extremo, autenticación y secreto hacia adelante. Todo esto viene con sacrificios en usabilidad. Ricochet requiere que las personas estén conectadas de manera simultánea para poder conversar. Briar si bien permite tener comunicación asincrónica, estas no es tan transparentes como cuando se tiene un servidor conectado todo el tiempo; además requiere que los contactos sean añadidos en persona o mediante presentación. Las comunicaciones de voz sobre IP es donde el autor tuvo mayor escepticismo. El cifrado entre extremos era algo que se sabía que funciona, comunicarse de forma anónima resultaba más complicado. Soluciones descentralizadas como GNU Ring o Tox parecían interesantes pero una base de hash distribuidos implicaba revelar metadatos a terceros. Si bien Tox dice que funciona con Tor no se logró tener pruebas exitosas. Fue gracias a los comentarios en la lista de correo de Tor que se evaluó la posibilidad de establecer reuniones secretas de voz en tiempo real a través de Mumble. Se realizaron pruebas con la gente de Privacidad Global para permitir la participación cuando alguien no pudo asistir en persona a una reunión. No fue hasta organizar las conferencias de audio con miembros de la Fundación Acceso para organizar el encuentro en Guatemala que se pudo ver que a más de ser un sistema seguro, este funciona bien y requiere poco ancho de banda. La mayoría de las herramientas analizadas en este trabajo requieren conocimientos técnicos o cambios de hábitos; todas son software libre por lo que desde universidades, empresas, sociedad civil e incluso Estado se puede colaborar para hacer que las comunicaciones sean más seguras y fáciles de usar. Es importante destacar que desde América Latina se está desarrollando tecnología que permite tener comunicaciones seguras. Por un lado se tiene OTR V4 que es liderado por gente de América del Sur; por otro lado se encuentra la investigación y desarrollo de criptografía post cuántica. Los dos casos muestran que cuando el conocimiento es accesible y se lo comparte, quiénes están en el sur son capaces de apropiarse de la tecnología y no ser simples consumidores. El derecho a la privacidad es un derecho humano que todas las personas merecen; sin embargo existe gente para la cual esta necesidad es más urgente que otros. No es lo mismo un disidente político en países como Venezuela o Nicaragua que un padre que quiere proteger la privacidad de su familia. Este trabajo será de mayor utilidad para quiénes tienen urgencia de proteger sus comunicaciones. Esto no quiere decir que la privacidad no sea importante para el resto de personas. No se sabe que pueda pasar en el futuro por lo que la perdida de la privacidad hace vulnerable a las personas. Es importante generar conciencia en la sociedad sobre la importancia de proteger su vida personal. Solo así se podrá masificar el uso de tecnología que da control a las personas sobre sus datos y su vida en lugar de cederlo a corporaciones que basan su modelo de negocio en la extracción de datos personales . Si se revisa la historia del siglo pasado en América Latina es importante recordar las dictaduras represivas que existieron. ¿Qué pasa si estas vuelven y los Estados tienen un aparato de vigilancia total donde pueden monitorear todas las comunicaciones de sus ciudadanos? Seguro será muy difícil escapar de gobiernos totalitarios. “Las palabras se las lleva el viento” dice el proverbio. En el mundo físico sucede así y una conversación casual no deja registro, salvo que alguien explícitamente la grabe. En el mundo digital todo queda registrado, salvo que se haga algo al respecto. En este trabajo se mostraron varias estrategias para tener comunicaciones secretas y se espera que las mismas sean de utilidad para proteger a quiénes más lo necesitan. Se viven los años dorados de la vigilancia masiva; tener comunicaciones secretas no es algo subversivo, es ejercer el derecho a la privacidad. Anexo1: Proveedores de Correo Electrónico Este anexo se muestra un listado de proveedores de correo electrónico en los que se puede crear una cuenta de forma anónima a través de Tor sin necesidad de dar datos personales. En todos los casos se realizaron pruebas para validar el hecho de crear la cuenta de forma anónima. Es importante mencionar que en ningún caso se debe confiar la seguridad de las comunicaciones a un tercero.

Proveedor

Protonmail Sitio web https://protonmail.com/ https://protonirockerxow.onion/ Cifrado web Sí, compatible con OpenPGP IMAP/POP Versión pago Comentarios Protonmail funciona con un sistema de cifrado incorporado en la interfaz web. Para crear la cuenta con Tor se debe resolver un captcha de Re-captcha o tener otra cuenta de correo electrónico no asociada. Es posible que no de ninguna de las dos opciones y que pida número de teléfono o donación. En ese caso se recomienda crear otro circuito de Tor en el navegador hasta tener la opción de captcha o correo alterno. Proveedor Tutanota Sitio web https://tutanota.com/ Cifrado web Sí IMAP/POP No Comentarios Tutanota tiene su propio sistema de cifrado y no es compatible con OpenPGP. Para crear una cuenta nueva se debe resolver un captcha propio de ellos y esperar de 24h a 48h para la activación de la cuenta. Proveedor Mailfence Sitio web https://mailfence.com/ Cifrado web Sí, compatible con OpenPGP IMAP/POP Versión pago Comentarios Permite crear una cuenta de forma anónima resolviendo un captcha propio y con una cuenta de correo para su activación.Si se desea tener anonimato se debe crear una cuenta alternativa en servicios como Disroot o Cock.li Mailfence permite utilizar OpenPGP desde la Interfaz web. Proveedor Disroot Sitio web https://disroot.org/ Cifrado web No IMAP/POP Sí Comentarios El único requisito para crear la cuenta a través de Tor es resolver Captchas de Re-Captcha. La cuenta también sirve para cuenta de XMPP, y otros servicios provistos por Disroot. Anexo 2: Herramientas para Cifrado de Correo

En el presente anexo se describen algunas herramientas que se pueden utilizar para tener correo electrónico secreto. Hay que tomar en cuenta que no son las únicas. En este trabajo se realizaron las pruebas con Thunderbird, Enigmail y Torbirdy.

Herramientas Thunderbird con Enigmail y Torbirdy Sitio web https://www.thunderbird.net/es-ES/ https://www.enigmail.net/ https://trac.torproject.org/projects/tor/wiki/torbirdy Comentarios Thunderbird es un cliente de correo electrónico disponible para los sistemas operativos Windows, Linux y Mac compatible con los protocolos POP3 e IMAP seguros. Se le puede añadir los complementos Enigmail y Torbirdy. Enigmail permite tener soporte de OpenPGP para el correo electrónico yde esta manera cifrar, firmar y verificar la firma de correos, así como también la gestión de las claves. Torbirdy es un complemento que integra Thunderbird con la red Tor y provee otras medidas de seguridad para proteger la privacidad y el anonimato de los usuarios. Herramientas Mailpile Sitio web https://www.mailpile.is/ Comentarios Es un cliente de correo electrónico compatible con los protocolos: IMAPS, POP3S, SMTPS y SSH. A diferencia de clientes como Thunderbird, este corre un servidor web local al que se puede acceder a través de un navegador web. Para acceder al correo se debe abrir el navegador e ingresar a http://localhost:33411. La interfaz es similar a la de servicios como Gmail y permite hacer tareas como realizar búsquedas. Herramientas K9 con OpenKeychange Sitio web https://k9mail.github.io/ https://www.openkeychain.org/ Comentarios K9 es un cliente de correo para Android compatible con POP3 e IMAP seguros. Para utilizar OpenPGP se lo suele combinar con la aplicación OpenKeychange. Anexo 3: Clientes XMPP En el presente anexo es un listado de clientes compatibles con XMPP y el soporte para OTR y OMEMO Aplicación Pidgin Web https://www.pidgin.im Descripción Cliente de chat para sistemas operativos Windows y Linux. Tiene soporte para OTR y OMEMO a través de complementos. Se lo puede configurar para funcionar con Tor y es el cliente de chat disponible en la distribución Tails Aplicación Adium Web https://adium.im/ Descripción Adium es un cliente de chat para Adium que utiliza la librería libpurple, la misma de Pidgin. Adium tiene soporte incorporado para OTR y puede soportar OMEMO a través de un complemento. Al igual que Pidgin se lo puede configurar para funcionar con Tor Aplicación CoyIM Web https://coy.im/ Descripción CoyIM es un cliente de chat con soporte nativo para OTR y Tor. Adicionalmente tiene la opción incorporada para crear cuentas de chat a través de Tor. Aplicación Conversations Web https://conversations.im/ Descripción Conversations es un cliente de chat disponible para Android con soporte nativo para OMEMO. Tenía soporte para OTR pero este fue quitado en las últimas versiones. Aplicación Pix-Art Web https://github.com/kriztan/Pix-Art-Messenger Descripción Es un versión modificada de Conversations que entre cosas permite tener soporte para OTR.

Bibliografía

[1] R. Bonifaz, “La NSA Según las Revelaciones de Snowden”, Facultad de Ciencias Económicas. Universidad de Buenos Aires, 2017. [2] “PRISM/US-984XN Overview”, abr-2013. [En línea]. Disponible en: https://edwardsnowden.com/2013/06/07/prism-overview-slides/. [3] “NSA’s global interception network”, Electrospaces.net, 03-dic-2013. [En línea]. Disponible en: https://electrospaces.blogspot.com.ar/2013/12/nsas-global-interception-network.html. [Consultado: 19-jun-2017]. [4] B. M. Tecnología, “La poderosa herramienta de EE.UU. para vigilarlo todo en internet”, BBC Mundo, 08-ene-2013. [En línea]. Disponible en: http://www.bbc.com/mundo/noticias/2013/08/130801_tecnologia_snowden_nsa_xkeyscore_dp. [Consultado: 22-abr-2017]. [5] Wikileaks, “Vault7 - Home”, 07-mar-2017. [En línea]. Disponible en: https://wikileaks.org/ciav7p1/. [Consultado: 18-dic-2017]. [6] Wikileaks, “The Spy Files”, 01-dic-2011. [En línea]. Disponible en: https://wikileaks.org/the-spyfiles.html. [Consultado: 06-sep-2017]. [7] Wikileaks, “Spy Files - All Releases”, 2014. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/. [Consultado: 28-ago-2017]. [8] G. Pérez de Acha, “Hacking Team Malware para la Vigilancia en América Latina”. Derechos Digitales, mar-2016. [9] Wikileaks, “Spy Files - Remote Control System: Full Intelligence on Target Users even for encrypted Communications”. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/document/hackingteam/287_remote-control-system-full-intelligence-on-target-users-even/. [Consultado: 24-ene-2018]. [10] Wikileaks, “Spy Files - Remote Control System”, oct-2011. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/document/hackingteam/147_remote-control-system/page-2/#pagination. [Consultado: 24-ene-2018]. [11] Animal Político, “México, el principal cliente de una empresa que vende software para espiar”, Animal Político, 07-jul-2015. . [12] Citizen Lab, “The Million Dollar Dissident: NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender”, The Citizen Lab, 24-ago-2016. [En línea]. Disponible en: https://citizenlab.ca/2016/08/million-dollar-dissident-iphone-zero-day-nso-group-uae/. [Consultado: 29-dic-2017]. [13] R3D, Article 19, y SocialTIC, “Gobierno Espía”. jun-2017. [14] Citizen Lab, “Mapping FinFisher’s Continuing Proliferation”, The Citizen Lab, 15-oct-2015. [En línea]. Disponible en: https://citizenlab.ca/2015/10/mapping-finfishers-continuing-proliferation/. [Consultado: 12-ene-2018]. [15] J. Scott-Railton, M. Marquis-Boire, C. Guarnieri, y M. Marschalek, “Packrat: Seven Years of a South American Threat Actor”, The Citizen Lab, 08-dic-2015. [En línea]. Disponible en: https://citizenlab.ca/2015/12/packrat-report/. [Consultado: 13-ene-2018]. [16] EFF, “¿Quiénes pueden vigilarnos? Infografía”, Necessary and Proportionate, 29-sep-2016. [En línea]. Disponible en: https://necessaryandproportionate.org/es/americas-reports/quienes-pueden-vigilarnos. [Consultado: 31-ene-2018]. [17] Privacy International, “Un estado en la sombra: vigilancia y orden público en Colombia”. ago-2015. [18] “Our People – Moglen & Associates”. [En línea]. Disponible en: /people/. [Consultado: 22-ene-2018]. [19] I. Marson, “Free software’s white knight”, ZDNet, 20-mar-2006. [En línea]. Disponible en: http://www.zdnet.com/article/free-softwares-white-knight-5000147301/. [Consultado: 22-ene-2018]. [20] E. Moglen, “Snowden and the Future - Part II: Oh, Freedom”, 30-oct-2013. [En línea]. Disponible en: http://www.snowdenandthefuture.info/PartII.html. [Consultado: 26-ene-2018]. [21] K. Rodríguez, M. Hernández Anzora, H. Sierra-Castro, J. Jiménez Barillas, Tábora Gonzales, Edy, y Zepeda Rivera, Mireya, ¿Privacidad digital para defensores y defensoras de derechos humanos?, Primera. San José, Costa Rica, 2015. [22] “La Declaración Universal de Derechos Humanos”. [En línea]. Disponible en: https://www.un.org/es/universal-declaration-human-rights/. [Consultado: 24-jul-2017]. [23] “Constitución del Ecuador”. [En línea]. Disponible en: http://www.asambleanacional.gob.ec/documentos/constitucion_de_bolsillo.pdf. [24] Fratti Sara, “Informe Anual 2017 - Observatorio Centroamericano de Seguridad Digital”. . [25] R. Stallman, “¿A quién sirve realmente ese servidor?” [En línea]. Disponible en: https://www.gnu.org/philosophy/who-does-that-server-really-serve.html. [Consultado: 21-feb-2018]. [26] “BSD Overview”. [En línea]. Disponible en: https://developer.apple.com/library/archive/documentation/Darwin/Conceptual/KernelProgramming/BSD/BSD.html. [Consultado: 05-sep-2018]. [27] “The Android Source Code”, Android Open Source Project. [En línea]. Disponible en: https://source.android.com/setup/. [Consultado: 05-sep-2018]. [28] D. Greene, “As G Suite gains traction in the enterprise, G Suite’s Gmail and consumer Gmail to more closely align”, Google, 23-jun-2017. [En línea]. Disponible en: https://www.blog.google/products/gmail/g-suite-gains-traction-in-the-enterprise-g-suites-gmail-and-consumer-gmail-to-more-closely-align/. [Consultado: 05-sep-2018]. [29] Bergen, Mark y Surane, Jennifer, “AP Exclusive: Google tracks your movements, like it or not”, AP News. [En línea]. Disponible en: https://apnews.com/828aefab64d4411bac257a07c1af0ecb. [Consultado: 05-sep-2018]. [30] “Google and Mastercard Cut a Secret Ad Deal to Track Retail Sales”, Bloomberg.com, 30-ago-2018. [31] Stallman, Richard, “El software libre es ahora aún más importante”. [En línea]. Disponible en: https://www.gnu.org/philosophy/free-software-even-more-important.es.html. [Consultado: 05-sep-2018]. [32] “¿A quién sirve realmente ese servidor?” [En línea]. Disponible en: https://www.gnu.org/philosophy/free-software-even-more-important.es.html. [Consultado: 07-feb-2018]. [33] A. Ankerholz, “2017 Linux Kernel Report Highlights Developers’ Roles and Accelerating Pace of Change”, The Linux Foundation, 25-oct-2017. . [34] “Edward Snowden: NSA whistleblower answers reader questions”, The Guardian, 17-jun-2013. [35] “Intercept with PGP encrypted message”. [En línea]. Disponible en: https://edwardsnowden.com/2015/01/06/intercept-with-pgp-encrypted-message/. [Consultado: 22-sep-2017]. [36] “Intercept with OTR encrypted chat”. [En línea]. Disponible en: https://edwardsnowden.com/2015/01/07/intercept-with-otr-encrypted-chat/. [Consultado: 22-sep-2017]. [37] “Different Types of Encryption”. [En línea]. Disponible en: https://sec.eff.org/articles/different-encryption. [Consultado: 22-nov-2018]. [38] P. Higgins, “Pushing for Perfect Forward Secrecy, an Important Web Privacy Protection”, Electronic Frontier Foundation, 28-ago-2013. [En línea]. Disponible en: https://www.eff.org/deeplinks/2013/08/pushing-perfect-forward-secrecy-important-web-privacy-protection. [Consultado: 16-oct-2018]. [39] S. Levy, “Crypto Rebels”, WIRED, 01-feb-1993. [En línea]. Disponible en: https://www.wired.com/1993/02/crypto-rebels/. [Consultado: 29-ene-2018]. [40] P. Zimmermann, “Phil Zimmermann on PGP”, nov-1994. [En línea]. Disponible en: https://philzimmermann.com/EN/essays/index.html. [Consultado: 29-ene-2018]. [41] T. Rid, “The cypherpunk revolution”, Atavist, 20-jul-2016. [En línea]. Disponible en: http://projects.csmonitor.com/cypherpunk. [Consultado: 29-ene-2018]. [42] “The Electronic Frontier Foundation”, 07-may-2017. [En línea]. Disponible en: https://web.archive.org/web/20170507231657/https://w2.eff.org/Privacy/Crypto/Crypto_misc/DESCracker/HTML/19980716_eff_des_faq.html. [Consultado: 20-nov-2018]. [43] Appelbaum, Jacob et al., “Prying Eyes: Inside the NSA’s War on Internet Security”, SPIEGEL ONLINE, 28-dic-2014. [En línea]. Disponible en: http://www.spiegel.de/international/germany/inside-the-nsa-s-war-on-internet-security-a-1010361.html. [Consultado: 03-ene-2017]. [44] “Exclusive: Secret contract tied NSA and security industry pioneer”, Reuters, 20-dic-2013. [45] https://www.facebook.com/hokietiger88, “NSA seeks to build quantum computer that could crack most types of encryption”, Washington Post. [En línea]. Disponible en: https://www.washingtonpost.com/world/national-security/nsa-seeks-to-build-quantum-computer-that-could-crack-most-types-of-encryption/2014/01/02/8fff297e-7195-11e3-8def-a33011492df2_story.html. [Consultado: 20-nov-2018]. [46] J. Assange, “Flujos de información y poder”, América Latina en movimiento, 10-abr-2014. [En línea]. Disponible en: http://www.alainet.org/es/articulo/84739. [Consultado: 26-ene-2017]. [47] EFF, “Escogiendo el VPN Apropiado Para Tí”, Autoprotección Digital Contra La Vigilancia, 17-sep-2014. [En línea]. Disponible en: https://ssd.eff.org/es/module/escogiendo-el-vpn-apropiado-para-t%C3%AD. [Consultado: 09-mar-2018]. [48] The Tor Project, “Tor Project: Overview”. [En línea]. Disponible en: https://www.torproject.org/about/overview. [Consultado: 07-dic-2017]. [49] R. Dingledine, “[tor-talk] Questions about Directory Authority Servers”, 15-oct-2018. [50] The Tor Project, “Relay Search”. [En línea]. Disponible en: https://metrics.torproject.org/rs.html#search/flag:authority. [Consultado: 28-feb-2018]. [51] The Tor Project, “Servers – Tor Metrics”. [En línea]. Disponible en: https://metrics.torproject.org/. [Consultado: 04-mar-2018]. [52] M. Leech <[email protected]>, “SOCKS Protocol Version 5”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc1928. [Consultado: 04-mar-2018]. [53] R. Dingledine, N. Mathewson, y P. Syverson, “Tor: The second-generation onion router”, DTIC Document, 2004. [54] K. Finley, “Out in the Open: Inside the Operating System Edward Snowden Used to Evade the NSA”, WIRED, 14-abr-2014. [En línea]. Disponible en: https://www.wired.com/2014/04/tails/. [Consultado: 20-nov-2016]. [55] R. Bonifaz, “Acceder a un Computador a través de Tor sin IP Público | Rafael Bonifaz”, 24-feb-2015. [En línea]. Disponible en: https://rafael.bonifaz.ec/blog/2015/02/acceder-a-un-computado-a-traves-de-tor-sin-ip-publico/comment-page-1/#comments. [Consultado: 01-mar-2018]. [56] The Tor Project, “Tor: Onion Service Protocol”. [En línea]. Disponible en: https://www.torproject.org/docs/onion-services. [Consultado: 07-dic-2017]. [57] “A Gentle Introduction to How I2P Works - I2P”. [En línea]. Disponible en: https://geti2p.net/en/docs/how/intro. [Consultado: 01-mar-2018]. [58] “Naming and Addressbook - I2P”. [En línea]. Disponible en: https://geti2p.net/en/docs/naming. [Consultado: 07-mar-2018]. [59] “STARTTLS Everewhere”, STARTTLS Everewhere. [En línea]. Disponible en: https://starttls-everywhere.org/about/. [Consultado: 27-ago-2018]. [60] “The GNU Privacy Handbook”. [En línea]. Disponible en: https://www.gnupg.org/gph/en/manual.html. [Consultado: 26-abr-2018]. [61] R. Klafter, “Evil 32: Check Your GPG Fingerprints”. [En línea]. Disponible en: https://evil32.com/. [Consultado: 27-abr-2018]. [62] “Chapter 2. Applying to Become a Maintainer”. [En línea]. Disponible en: https://www.debian.org/doc/manuals/developers-reference/ch02.en.html. [Consultado: 27-ago-2018]. [63] “operational pgp - draft”, Gist. [En línea]. Disponible en: https://gist.github.com/grugq/03167bed45e774551155. [Consultado: 01-may-2018]. [64] Protonmail, “ProtonMail is Open Source!”, ProtonMail Blog, 13-ago-2015. . [65] B. Butler, “ProtonMail now the maintainer of OpenPGPjs email encryption library”, ProtonMail Blog, 02-ago-2016. . [66] Andy Yen, “Introducing Address Verification and Full PGP Support”, ProtonMail Blog, 25-jul-2018. . [67] B. Wolford, “What is zero-access encryption and why it is important for security”, ProtonMail Blog, 23-may-2018. . [68] Protonmail, “What is One Password Mode?”, ProtonMail Support. . [69] Protonmail, “The ProtonMail Threat Model”, ProtonMail Blog, 19-may-2014. . [70] D. Stenberg, “History of IRC (Internet Relay Chat)”, 29-mar-2011. [En línea]. Disponible en: https://daniel.haxx.se/irchistory.html. [Consultado: 15-oct-2018]. [71] J. Oikarinen y D. Reed, “Internet Relay Chat Protocol”, may-1993. [En línea]. Disponible en: https://tools.ietf.org/html/rfc1459#section-1. [Consultado: 15-oct-2018]. [72] “XMPP | An Overview of XMPP”. [En línea]. Disponible en: https://xmpp.org/about/technology-overview.html. [Consultado: 19-nov-2016]. [73] Constantine, Josh, “WhatsApp hits 1.5 billion monthly users. $19B? Not so bad.”, TechCrunch, 13-ene-2018. . [74] Durov, Pavel, “200,000,000 Monthly Active Users”, 200,000,000 Monthly Active Users, 22-mar-2018. [En línea]. Disponible en: https://telegram.org/blog/200-million. [Consultado: 13-sep-2018]. [75] “Registro la línea de mi celular”, Argentina.gob.ar, 04-oct-2017. [En línea]. Disponible en: https://www.argentina.gob.ar/justiciacerca/registrolineacelular. [Consultado: 18-sep-2018]. [76] “Los chips no funcionan sin registro de datos reales”, El Universo, 06-may-2018. [En línea]. Disponible en: https://www.eluniverso.com/noticias/2018/05/06/nota/6745604/chips-no-funcionan-registro-datos-reales. [Consultado: 18-sep-2018]. [77] P. Higgins, “Google Abandons Open Standards for Instant Messaging”, Electronic Frontier Foundation, 22-may-2013. [En línea]. Disponible en: https://www.eff.org/es/deeplinks/2013/05/google-abandons-open-standards-instant-messaging. [Consultado: 15-oct-2018]. [78] “mod_onions - Prosody Community Modules”. [En línea]. Disponible en: http://modules.prosody.im/mod_onions.html. [Consultado: 20-sep-2018]. [79] Alkemade, Thijs, “XMPP federation over Tor hidden services”, 12-abr-2013. [En línea]. Disponible en: https://blog.thijsalkema.de/blog/2013/04/02/xmpp-federation-over-tor-hidden-services/. [Consultado: 20-sep-2018]. [80] “Off-the-Record Messaging Protocol version 3”. [En línea]. Disponible en: https://otr.cypherpunks.ca/Protocol-v3-4.1.1.html. [Consultado: 30-mar-2018]. [81] B. B. and G. Gebhart, “Where WhatsApp Went Wrong: EFF’s Four Biggest Security Concerns”, Electronic Frontier Foundation, 13-oct-2016. [En línea]. Disponible en: https://www.eff.org/deeplinks/2016/10/where-whatsapp-went-wrong-effs-four-biggest-security-concerns. [Consultado: 21-sep-2018]. [82] S. Celi, “[OTR-dev] OTR version 4 Draft #2”, 16-mar-2018. [83] “Acerca”. [En línea]. Disponible en: https://autonomia.digital/es/about/. [Consultado: 12-nov-2018]. [84] “Signal >> Home”. [En línea]. Disponible en: https://www.signal.org/. [Consultado: 02-abr-2018]. [85] Lee, Micah, “How to Use Signal Without Giving Out Your Phone Number”. [En línea]. Disponible en: https://theintercept.com/2017/09/28/signal-tutorial-second-phone-number/. [Consultado: 24-sep-2018]. [86] J. Lund, “Signal >> Blog >> Signal partners with Microsoft to bring end-to-end encryption to Skype”, 11-ene-2018. [En línea]. Disponible en: https://signal.org/blog/skype-partnership/. [Consultado: 01-abr-2018]. [87] M. Marlinspike, “Signal >> Blog >> Forward Secrecy for Asynchronous Messages”, 22-ago-2013. [En línea]. Disponible en: https://signal.org/blog/asynchronous-security/. [Consultado: 01-abr-2018]. [88] M. Marlinspike, “Signal >> Blog >> Private Group Messaging”, 05-may-2014. [En línea]. Disponible en: https://signal.org/blog/private-groups/. [Consultado: 05-abr-2018]. [89] M. Marlinspike, “Signal >> Blog >> Reproducible Signal builds for Android”. [En línea]. Disponible en: https://signal.org/blog/reproducible-android/. [Consultado: 25-sep-2018]. [90] M. Marlinspike, Contribute to signalapp/Signal-Server development by creating an account on GitHub. Signal, 2018. [91] S. Verschoor, “OMEMO: Cryptographic Analysis Report”. 01-jun-2016. [92] “Ricochet”, Ricochet. [En línea]. Disponible en: https://ricochet.im/. [Consultado: 20-nov-2016]. [93] T. Grote, Briar - Resilient P2P Messaging for Everyone. Chaos Communication Congress, 2017. [94] “Briar User Manual”. [En línea]. Disponible en: https://briarproject.org/manual/. [Consultado: 26-sep-2018]. [95] “Por qué Delta Chat? Tus ventajas. - Delta Chat”. [En línea]. Disponible en: https://delta.chat/es/features. [Consultado: 26-sep-2018]. [96] “Autocrypt FAQ — Autocrypt 1.0.1 documentation”. [En línea]. Disponible en: https://autocrypt.org/faq.html. [Consultado: 25-oct-2018]. [97] “Autocrypt Level 1: Enabling encryption, avoiding annoyances — Autocrypt 1.0.1 documentation”. [En línea]. Disponible en: https://autocrypt.org/level1.html. [Consultado: 25-oct-2018]. [98] E. Schooler et al., “SIP: Session Initiation Protocol”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc3261. [Consultado: 26-oct-2018]. [99] V. Jacobson, R. Frederick, S. Casner, y H. Schulzrinne, “RTP: A Transport Protocol for Real-Time Applications”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc3550#section-11. [Consultado: 26-oct-2018]. [100] D. Wing, P. Matthews, R. Mahy, y J. Rosenberg, “Session Traversal Utilities for NAT (STUN)”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc5389. [Consultado: 26-oct-2018]. [101] D. A. McGrew y K. Norrman, “The Secure Real-time Transport Protocol (SRTP)”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc3711#page-30. [Consultado: 26-oct-2018]. [102] P. Zimmermann, J. Callas, y A. Johnston, “ZRTP: Media Path Key Agreement for Unicast Secure RTP”. [En línea]. Disponible en: https://tools.ietf.org/html/rfc6189#page-77. [Consultado: 26-oct-2018]. [103] P. Saint-Andre, “Use of ZRTP in Jingle RTP Sessions”, 15-jun-2011. [En línea]. Disponible en: https://xmpp.org/extensions/xep-0262.html. [Consultado: 29-oct-2018]. [104] “FAQ – OnionCat”. [En línea]. Disponible en: https://www.onioncat.org/faq/. [Consultado: 29-oct-2018]. [105] “User guide - Linphone open source video sip phone, voip software”. [En línea]. Disponible en: https://www.linphone.org/user-guide.html. [Consultado: 30-oct-2018]. [106] “Technical aspects of Ring”, Ring, 09-nov-2015. [En línea]. Disponible en: https://ring.cx/en/about/technical. [Consultado: 30-oct-2018]. [107] “About Ring”, Ring, 06-nov-2015. [En línea]. Disponible en: https://ring.cx/en/about/practical. [Consultado: 30-oct-2018]. [108] G. Roguez, “remove dead code about ZRTP (17ca5194) · Commits · savoirfairelinux / ring-lrc”, GitLab, 19-ago-2016. [En línea]. Disponible en: https://git.ring.cx/savoirfairelinux/ring-lrc/commit/17ca519496c7b4bafd57ef5495fe57638d9a7631. [Consultado: 30-oct-2018]. [109] “Privacy and anonymity”, Privacy and Anonymiti | Ring, 23-ago-2016. [En línea]. Disponible en: https://ring.cx/en/about/privacy-and-anonymity. [Consultado: 16-may-2018]. [110] “Tox Clients”, Project Tox. [En línea]. Disponible en: https://tox.chat/clients.html. [Consultado: 27-sep-2018]. [111] “FAQ - Tox”, Project Tox. [En línea]. Disponible en: https://tox.chat/faq.html. [Consultado: 09-may-2018]. [112] “FAQ/English - Mumble Wiki”. [En línea]. Disponible en: https://wiki.mumble.info/wiki/FAQ. [Consultado: 16-may-2018].

Autor: Rafael Bonifaz

Si queréis saber más sobre Software Libre, criptografía o privacidad podéis entrar en mi blog pulsando aquí. También puedes descargar el trabajo original con todas las referencias, enlaces y bibliografía que sustentan al mismo pulsando en este enlace de archive.org

Puedes acceder a la primera parte pulsando aquí

Puedes acceder a la segunda parte pulsando aquí Te puede interesar: CiberSeguridad, Curiosidades De La Tecnología, Internet, Seguridad Informática, Sociedad, Taller Reconocimientos y más información sobre la obra gráfica ADVERTENCIA: En este foro, no se admitirán por ninguna razón el lenguaje soez y las descalificaciones de ningún tipo. Se valorará ante todo la buena educación y el rigor sobre el tema a tratar, así que nos enorgullece reconocer que rechazaremos cualquier comentario fuera de lugar.

0 Comentarios

Deja una respuesta. |