TALLER |

|

|

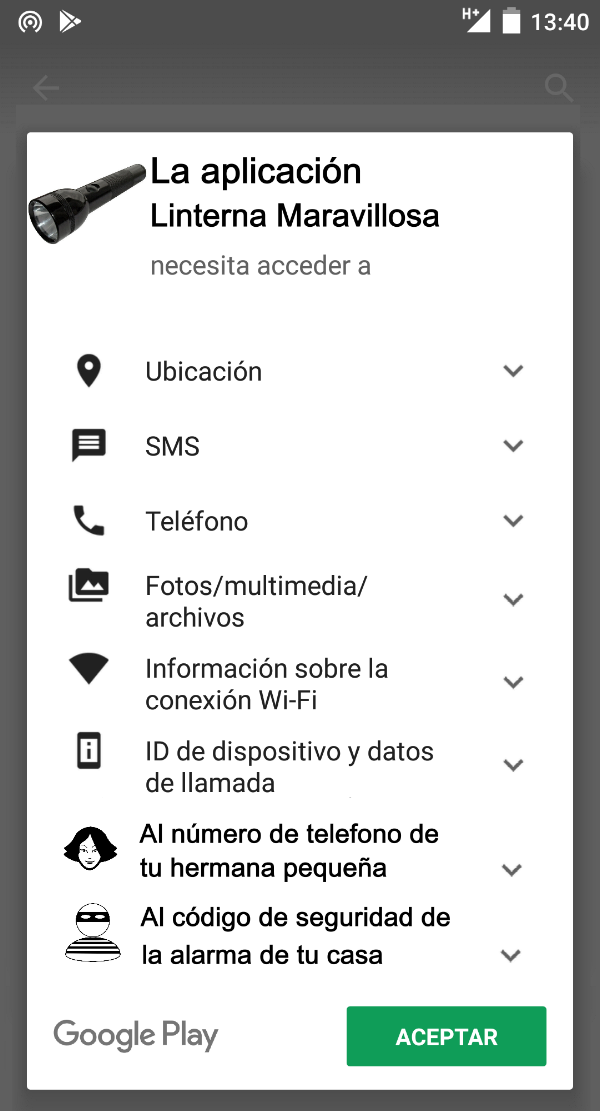

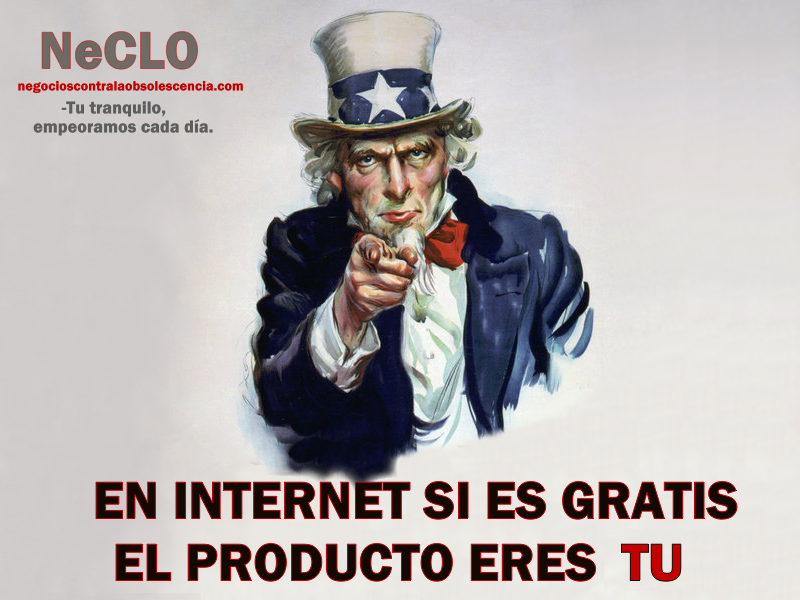

Nuestras pretensiones con este extenso trabajo no es que os convirtáis en unos expertos en seguridad informática, tampoco que os blindéis contra un ciberataque, ni que jamás os roben vuestros datos, porque si alguien realmente quiere conseguirlo lo conseguirá… esa es la verdad, te guste o no. ¿A qué joroba? No pretendemos tampoco asustaros, pues tampoco sería lógico vivir como si la dichosa espada oxidada de Damocles estuviera encima de vuestra cabeza a todas horas (aunque realmente lo está y pedís a gritos que os la taje como una sandía. Ya lo comprenderéis… o quizás no). En este artículo tenemos la intención de acercaros un poco a los conceptos básicos de seguridad informática, explicándoselos a la moderna de tu abuela, si, si, esa con tatuajes y pelo rojo con mechas verdes, para que cuando intentéis aprender más, quizás tan solo algo del tema que os llame la atención para quedar de fábula el lunes con esa ejecutiva de la oficina tan imponente que sabe mucho de ese mundillo o simplemente escuchéis a alguien y no queréis que se os quede cara de haba. El principio absoluto: Divide y vencerás Para saber cómo proteger nuestro PC, móvil… o cualquier equipo en red, porque hoy en día cada vez hay más equipos sensibles a los ciberataques de nuestro hogar/casa/piso para jóvenes de 11m2… que ya incluye hasta la nevera o la lavadora, (no te imaginas la de información que estamos comenzando a almacenar en los lugares más insospechados, muchas veces no le damos importancia, pero con tanto trasto digital “registrando” nuestra vida “paso a paso” somos un libro abierto que los ciber cacos y las empresas o los distintos estados leen con pasmosa facilidad. No empecemos con la tontería de: - Si yo no tengo nada que esconder ¿porqué me tengo que preocupar? - Fácil memo/a (y que sea la última vez que alguien te lo explica): porque a no ser que vivas en pelotas en una isla desierta con menos pertenencias que Robinson Crusoe y nulos intereses, ideales, fotos comprometidas con tanga de leopardo (por qué a ver quién se resiste a hacerse fotos con braga felina) y una cuenta en números más rojos que… dejémoslo en el solecito de la bandera de Japón: a los villanos les interesa todo lo de valor que tengas: tu dinero, tus ideas, tus pertenencias, tu vida, tus fotos guarras y sobre todo tu gato. El gato siames de las casas más selectas, que vive agazapado por los rincones, puede aprovechar cualquier apretón de la naturaleza para acceder a nuestros dispositivos y chatear con sus colegas o… Así que empecemos por entender que nuestra seguridad se puede ver en peligro por dos tipos o “ramas” de amenazas: Amenazas Físicas: Las amenazas físicas normalmente no se suelen tener muy en cuenta en nuestra casa, pues en nuestro hogar al contrario que una oficina, no tenemos tan en cuenta el robo o destrucción de un equipo más allá de que nuestro gato vuelque la taza de café puesta de manera completamente inconsciente y negligente al lado de nuestro ordenador, claro, la comodidad a veces tiene un precio que debemos pagar, aunque esto NO es una amenaza física, sencillamente: estupidez. Ahora bien, si en tu casa roban tu ordenador, disco duro, cacharito para la televisión o la súper nevera que te avisa cuando se acaba la leche… ¡Prepárate! Porque vas a sufrir las mismas consecuencias que en otras circunstancias por muy inconsciente que seas respecto al hecho de que te roban algo más que tu objeto físico: el valor verdadero radica en la información –personal- que pueda contener. Los problemas físicos en una oficina ya son otra cosa pueden ser muy peligrosos y los hay desde la destrucción de un equipo hasta problemas derivados del cableado. Y no hablamos de un señor con martillo en una sede de un partido político… Pero la protección “física” de los datos implica que debemos ser conscientes que un disco duro o una memoria USB es un “objeto” tan fácil de transportar como un billete o una joya y lo hace “sensible” a los robos. Amenazas a nuestros datos: Estas digamos que son las más “conocidas”, dentro de las amenazas a nuestros datos están las que implican de una manera directa o indirecta la eliminación o daño de nuestros datos/información. Así pues: La denegación de acceso a un usuario autorizado de los datos, como puede ser, que intentemos acceder a nuestro ordenador, disco duro, nuestra página web, donde guardamos nuestra contabilidad, fotos o el próximo “best seller” que estamos escribiendo y ya no se nos autorice el acceso. O sea, cualquier acceso a un dato o información de cualquier tipo que hayamos introducido en nuestro equipo o medios de almacenamiento, como llaves USB, discos duros externos o la “nube de datos” que antes del ataque pudiéramos acceder tranquilamente… También estaría la otra cara de la moneda, que sería el acceso a los datos por un usuario no autorizado. Robo de los datos, aquí pueden ser datos o información de cualquier tipo, como fotos, elementos relacionados con nuestro trabajo, datos personales, incluso datos que a priori creeríamos no importantes pero que en manos de alguien con malas intenciones y ciertos conocimientos pueden ser un arma. Con esto no penséis que somos unos paranoicos, pero es importante tener una visión global del problema hoy en día, una foto, no es ya solo una foto, una foto en papel de toda la vida, que hasta ahora podría ser por ejemplo una foto normal con mis amigos, en la cual la información no va más allá de quienes son mis amistades o que incluso podría ser una foto comprometida en la cual estoy en posición indecorosa con quien no debía saberse... en la era digital se transforma en algo más. Pese a todo, a través del sentido común, en estos dos casos están claros los peligros que podemos intuir (al menos algunos) y son fácilmente evaluables, pero… Una foto, como acabamos de decir, ya no es solo una foto, esta da muchos más datos de los que podemos ver con nuestros ojos, también están los metadatos que van dentro del archivo de la foto (La definición de metadato literal es: sobre datos; información que describe otra información o añade información contextual, en nuestro ejemplo de la foto, esta es un dato en sí, los metadatos de la foto son un grupo de datos que describen el contenido de esta e informan del dispositivo, lugar, distancia focal, resolución, hora a la que fue tomada…). Estos elementos arrojarán mucha información sobre nosotros, nuestra vida, conducta, riqueza; por ejemplo que móvil la hizo, si fue el mío o el de otra persona, a qué hora y en qué lugar fue hecha, dejando claro que esa foto que colgaste en Facebook, fue ese día que no fuiste al trabajo porque estabas malo (vaguitis aguda), puede indicar a que parque vas con tu hijo después de salir del colegio o que en estos momentos estas a miles de kilómetros de tu hogar de vacaciones y así, si un ladrón va a tu casa no tendrá a nadie que le impida que se coma tus galletas de chocolate con anacardos favoritas, esas que guardabas para la final internacional femenina de petanca. Porque no nos engañemos, si te haces fotos en cueros con tu amiga / amigo / animal de compañía u objetos varios, tenlo claro: si lo almacenas en cualquier medio digital, sea el que sea, te lo pueden robar y si quieren lo conseguirán, así que piénsatelo dos veces antes de grabarte en el “salto del tigre”… o lo que es peor: puede que solo fueran por tus galletas de chocolate y gracias a tu desconocimiento acaben poniéndose las botas. Pero la cosa es aún más compleja, si tu escribes un inocente correo a tus amigos explicándoles donde te vas de vacaciones, sobrará para que los criminales leyendo entre líneas tengan información de sobra para acceder a tu bonita casa sin que pongas una sola foto… y despídete de tus sabrosas galletas de chocolate con anacardos. ¡Pero aún hay más!, ni eso… no necesitan ni que escribas un maldito correo, te sobra con dejar un resguardo de la compra electrónica realizada desde tu móvil u ordenador del billete para tus bonitas vacaciones y ellos sabrán todo lo que necesitan sobre tu desvalida casa y tu nivel económico (y por supuesto, de las puñeteras galletitas con anacardos). SI, SI, tu nivel económico, porque a los cacos les gusta que cuando se aplican en su “trabajo” el resultado les ofrezca pingües beneficios y claro, si estás buscando trabajo en el INEM y te alimentas con albóndigas de bote repletas de grasas saturadas y de “marca blanca”, no es lo mismo que si te fotografías en las Bahamas y chateas con tus amigos sobre el nuevo deportivo que te has comprado (o directamente eres muy payaso y te fotografías con el Ferrari que hay aparcado en la esquina, como si salieras de él… comiendo tus deliciosas galletas de chocolate con anacardos). ¿A ver si adivinas a quien le interesa más de las dos “versiones” de víctima al ciber-caco? Yo que tú en las redes sociales saldría con un Seat Panda, los pantalones de pana y una bolsa de Mercadona, con unas cuantas latas de marca blanca indicando el festín que te vas a pegar en tus excelsas vacaciones en la terraza comunitaria de tu edificio, cuando los vecinos no te vean, calentando al sol tu súper piscina hinchable de oferta del Lidl y sí... sin que salgan tus codiciadas galletas. Tipos de amenazas de seguridad Malware / Software Malicioso o en cristiano, programa, aplicación creada con malas intenciones Uno de los principales peligros que se puede dar en este asunto y que probablemente habréis oído en numerosas ocasiones es el Malware. El Malware, según su nombrecito, no es más que la abreviatura de software mal intencionado, como habréis adivinado, su definición sería la de todo software creado con una intención oscura / malintencionada. A modo de ejemplo, para que entendamos que puede ser un software mal intencionado: Nos vamos a la tienda virtual de nuestro dispositivo móvil (esa aplicación que todos llevamos instalados de fábrica en nuestro teléfono móvil inteligente para instalar y comprar nuestro juego favorito), en el ejemplo vamos a usar el Play Store de Android (usaremos Android por el número actual de usuarios ). AVISO A CONSPIRANOICOS: no insinuamos nada y no ponemos de ejemplo al Microsoft Store ni al Apple Store, por número de usuarios nada más. Pues nada, nos metemos en la tienda virtual y buscamos una aplicación de linterna para nuestro hijo, para aprovechar el flash de la cámara de foto/video que lleva integrado su móvil y que le resultará muy útil para cuando se cargan la lámpara del rellano de la escalera los gamberros del 4 derecha. Ejemplo 1 Buscamos una linterna y ¡¡tachaaan!!, encontramos la aplicación Linterna Maravillosa (La cual evidentemente nos acabamos de inventar para explicar el ejemplo y que seguro ponen mañana a la venta cuando publiquemos esto para denunciarnos). Pulsamos en instalar como tantas otras aplicaciones y juegos que hemos instalado a nuestro hijo y rápidamente, sin leer, volvemos a pulsar en aceptar para que se instale. Pues bueno, esto que hace casi todo el mundo como quien se come unas pipas, no es una práctica muy segura y aunque en las tiendas virtuales tienen sistemas que detectan aplicaciones maliciosas (o eso dicen, porque mejor nos reservamos nuestra opinión personal, no sea que mañana tengamos una demandan en el buzón) pues eso, que se les puede colar una y la última “puerta” es tu dedito, que pulsa lo que no debe. Analicemos la pantalla del ejemplo 1, esta es la típica pantalla que sale después de utilizar el Play Store de Android, en ella nos indica los permisos que, NOSOTROS, como usuarios administradores de nuestro móvil vamos a dar a la aplicación, repito son los permisos que vamos a dar a la aplicación que ha diseñado un señor en no se sabe dónde y que no conocemos. Aquí no decimos que le pidáis el carné de identidad ni el de programador autorizado de la Asociación Internacional de Seguidores de Skynet… pero que menos que echar un ojo rápido a los permisos. Si miramos los permisos de Linterna Maravillosa, evidentemente, los dos últimos permisos nos pondrían alerta, parecen salirse de lo normal… Siiiii, nos los hemos inventado claro, pero para una aplicación de linterna ¡ los demás no son menos raros.!

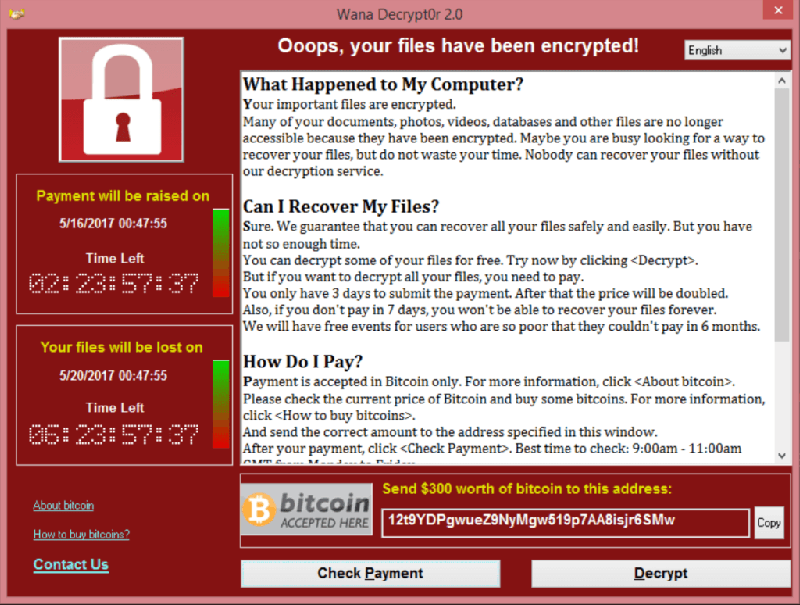

¿Para qué necesita una linterna acceder a mis Fotos/Multimedia/Archivos, datos de llamada, etc.? Para nada, así que esta aplicación evidentemente muy de fiar no nos parecería. Aquí cada cual con su sentido común. Esta aplicación podría ser un Malware, pero si te avisa y tu aceptas es legal (Siempre que se explique en los términos de la aplicación), pero no porque sea legal deja de tener unos oscuros objetivos, la legalidad o no de algo, no indica si es o no un malware, son los objetivos de un programa lo que indica realmente si es un malware, “El malware nos rodea… está por todas partes, incluso ahora en esta misma habitación. Puedes verlo si miras por la ventana, o al encender la televisión. Puedes sentirlo cuando vas a trabajar, cuando vas a la iglesia, cuando pagas tus impuestos, es el mundo…. Que ha sido puesto ante tus ojos para ocultarte la verdad.” ¡¡STOP!! Disculpad ha sido un lapsus, borrar esta última frase que es de Matrix y no tiene nada que ver con el asunto… (¿O sí?) Una de las características que tiene el Malware es que se puede instalar en nuestro dispositivo sin nuestro conocimiento y una vez dentro, pueden cambiar nuestra configuración, abrir ventanas usar programas en nuestro PC, como nuestro navegador, el cual pueden hacernos creer que estamos accediendo a nuestro banco y realmente nos han redireccionado a otro lugar, en tal caso introduciremos nuestro usuario y contraseña en un lugar dónde los malos la verán gracias a que esa página es una copia idéntica a la de nuestra entidad financiera a nivel gráfico y de funcionamiento similar, así que no te das cuenta y comienzas a realizar tus operaciones bancarias en la página de los malos. Con esta técnica también podrán acceder a muchos de nuestros datos almacenados, claves y demás cosas que tengamos dentro de nuestro dispositivo. Un completo desastre… y si los cacos viven en Chupirristán, olvídate que la policía ni Interpol resuelvan tu problema, porque para cuando los pillen tu tendrás bisnietos (si Skynet no ha conquistado ya el planeta, claro.) Analicemos los tipos de Malware Virus Los virus en un ordenador o virus computacional, (versión antigua del término –recuerda que hoy en día cualquier cosa con chips es un ordenador, es decir: tu coche, tu televisor, tu lavadora, tu teléfono, tu nevera…) Los virus Informáticos son un programa/software/aplicación creado con la intención de modificar el correcto funcionamiento del dispositivo objetivo, sin el permiso ni el conocimiento del dueño o el usuario del dispositivo, con un fin ilícito (malicioso) es pues el tipo más común de Malware. De forma habitual los virus son escondidos en programas que parecerán normales, puede ser un juego, un programa de descarga, un lector de PDF, etc. Los virus se pueden transferir de un dispositivo a otro de una infinidad de formas, nos lo pueden enviar por correo electrónico escondido como un simple enlace, en un pendrive USB de un compañero de trabajo o que este mismo pendrive nos lo encontremos en el suelo (pensando que es nuestro día de suerte y hemos encontrado las fotos sexys de nuestra vecinita (vaaaale vecinito, chico, chica o cosa neutra de sexo indefinido) y que claro, al conectar en nuestro PC lo infecte directamente, al transferir un archivo nada más conectarse. Incluso con lo de moda que está ahora la mensajería instantánea ( Whatsapp, Telegram, Messenger) se podría usar este último camino para la infección, basta con abrir cualquier cosa que te manden ( a veces ni eso, no hace falta que lo abras personalmente) hay una frase que dice: el cielo es el límite, pues en la informática va más allá: la imaginación perversa es el límite. Los virus como hemos dicho se ocultan dentro del código informático de algún software reemplazando archivos ejecutables por otros que estén infectados con su código o incluso en los documentos de nuestro dispositivo. Cuando se accede al archivo o se realiza cierta acción el virus se ejecuta e infecta nuestra computadora. Y a partir de aquí las acciones que este pueda hacer solo lo saben Dios y el programador que diseño el maldito virus, pero bueno, enumeremos los más usuales: La función más básica que tienen es la de propagarse por todos los dispositivos que puedan. Un virus una vez dentro podrá desde gastarnos una broma hasta incluso enviar, modificar, dañar, secuestrar o borrar los archivos/datos de nuestros dispositivos de almacenamiento. Puede hacer que un dispositivo deje de funcionar, dañando el arranque o incluso el propio Hardware, quizás por motivos diversos, hacer que las aplicaciones que usamos habitualmente fallen o se ralenticen y no podamos trabajar. (¿A que lo de las aplicaciones ralentizadas os suena a todos?…je, je ahí lo dejamos… como una metáfora para que no durmáis esta noche) El virus puede acceder a nuestros datos de cuentas de correo, leyendo nuestra libreta de direcciones y enviar mensajes en nuestro nombre para propagar el virus o lo que se le pase por la cabeza al señor que lo diseño. Pueden monitorizar todo lo que hacemos en el dispositivo, como las teclas que pulsamos con lo que podrían conseguir nombres de usuarios contraseñas, números de tarjetas de crédito o incluso vernos a través de nuestra cámara o… O no hacer nada y quedarse hibernando dentro de nuestro dispositivo hasta que el atacante se le ocurra dar un uso a este y lo despierte. Gusano informático o iWorm La definición de un gusano sería la de un programa que se autoreplica, propagándose de una manera automática, aprovechando las vulnerabilidades del software legítimo que tengamos instalado, utilizando partes del sistema operativo invisibles a los usuarios, y que no accedan normalmente para que el usuario no se percate que ha sido infectado. Los gusanos se propagan de dispositivo a dispositivo de una forma automática siendo este su mayor peligro, pudiendo enviar miles de copias de sí mismo que se duplicarían de forma automática, usando internet con diferentes sistemas como puedan ser SMTP (Simple Mail Transfer Protocol, -el protocolo de transferencia de mensajería de correo electrónico-), P2P (peer-to-peer, es una red en la que los ordenadores se comportarían como nodos prescindiendo de servidores y clientes como ejemplo se usa en las descargas Torrent), IRC (Internet Relay Chat protocolo primigenio usado para mantener conversaciones en tiempo real),… dañando las redes reduciendo o interrumpiendo el correcto funcionamiento de la red. Los gusanos a diferencia de los virus pueden multiplicar fácilmente su peligrosidad por unos factores determinantes: no necesitan alterar archivos de otros programas, ni necesitan de personas para su propagación. Troyano o Caballo de Troya Los neófitos en temas de seguridad informática, igual lo primero que les viene a la cabeza es el enorme caballo de madera que se uso en la guerra de Troya para introducirse dentro de la ciudad fortificada repletito de soldados enemigos agazapados en su interior. Al pensar los Troyanos que sería un buen símbolo de paz y victoria, los muy tontos lo introdujeron dentro de la ciudad y bueno… si no habéis visto a Brad Pitt haciendo de Aquiles os aconsejo le deis una ojeada a la película, le da veinte patadas al rigor literario e histórico, pero esta cuanto menos entretenida. El resto todos lo sabéis. Pues este es el concepto, realmente y sin más, un Caballo de Troya parecerá un simple programa inofensivo y que seguramente nos resulte útil, puede ser desde un juego a cualquier programa que considere el atacante, pueda sernos útil y no nos levante sospechas, pero dentro de su código lleva algo más, se diferencian de los virus en que su programa anfitrión, por ejemplo, un juego no tiene nada que ver con el Troyano (un malvado código escondido en un inofensivo programita de madera dispuesto a penetrar en nuestro fortificado ordenador con nuestro ingenuo beneplácito) La función principal de los troyanos es dar un acceso remoto al dispositivo abriendo una puerta trasera para que el atacante acceda, pero normalmente los troyanos hacen más que eso… Tipos de Troyano / Caballo de Troya Si lo pensamos bien los tipos son infinitos, una vez el código a superado nuestras defensas los malos pueden hacer cualquier artimaña, así que no os extrañe que en unos días pueda salir incluso un nuevo tipo, pero en general esta sería una diferenciación apropiada: Los hay que su finalidad es dar un acceso remoto no autorizado, al dispositivo del objetivo, o sea tú, y que el malvado controle tu ordenador desde su guarida. Otros cuya función es enviar datos de distintos tipos como puedan ser contraseñas/nombres de usuario al atacante, para que este pueda hacerse pasar por ti y sacar dinero de tu banco, comprar con tu tarjeta de crédito o decir calumnias en tu nombre en las redes sociales…¡incluso vilipendiar las galletas de chocolate y anacardos haciéndose pasar por ti!. Los Destructivos: estos una vez introducidos se utilizarían tal cual como en la historia, una vez sobrepasadas las medidas de seguridad de tu sistema, servirían para corromper o eliminar los archivos de tu equipo. FTP El troyano habilitaría los servicios, aunque no estuvieran autorizados de FTP para permitir la transferencia de archivos entre el objetivo y el atacante. O sea para que el malo se pueda descargar en su equipo todos ficheros que tienes almacenados en tus dispositivos. (File Transfer Protocol o Protocolo para Transferencia de Archivos, es por ejemplo el protocolo que usas cuando te descargas un catálogo de una tienda en Internet o un manual de instrucciones en formato “.pdf”) . Los hay que su función es buscar el software de seguridad instalado en el dispositivo objetivo y detendría los programas relacionados con la seguridad como pueden ser el firewall y el antivirus. Así que estos dejarían de funcionar, dejando a tu equipo indefenso ante posteriores ataques. Denegación de servicio (DoS), este tipo de ataque, aunque lo explicaremos a fondo más adelante, de una forma rápida podemos decir que sería un ataque que intenta saturar las comunicaciones, imaginemos un servidor que puede atender a 100 mil usuarios conectados a la vez. Para provocar una saturación, el troyano intentaría mandar tantas solicitudes como pueda a la vez, con la intención de bloquear esas 100 mil conexiones que es capaz de atender o al menos reducirlas hasta incluso detener por completo la actividad de la red impidiendo que nos podamos conectar a ese sistema y por tanto hacer uso del servicio que ofrezca. Rootkit Es un programa utilizado por el atacante, para obtener acceso a un dispositivo, lo que busca es conseguir un nivel de acceso administrador/root, hablar ser el jefe, el mandamás, el p*** amo del sistema para poder “hacer y deshacer” a voluntad sin un control por parte del sistema que asume al atacante como máximo administrador. Entre sus características más peligrosas está su difícil detección dado que puede controlar los programas de seguridad de forma que no sea descubierto y borrar sus anteriores huellas para perpetrar sus acciones delictivas, al tomar el control, tiene autoridad para borrar su propio “historial” de acciones, dificultando su seguimiento. Los rootkits normalmente se instalan en el sistema operativo del objetivo o en elementos que lo alteran a un nivel -extremadamente bajo- dentro de la jerarquía de los distintos elementos del hardware que componen el equipo para romper las barreras que reconocen la capacidad de administración, pudiendo llegar a modificar partes de su núcleo o instalándose en el arranque del dispositivo principal, de esta forma son capaces de saltarse cualquier protección de este y tomar el control a un nivel tan grave que pueden realizar todo tipo de acciones sin que seamos notificados ya que disponen el control sobre la capacidad del sistema de notificarnos los diferentes acontecimientos (eventos) que suceden o se ejecutan en la máquina infectada. Aunque hay software especial para la detección y eliminación de rootkits, a veces ni con este software es posible eliminar la amenaza. Teniendo que llegar a hacer una nueva instalación del sistema operativo para terminar por completo con la amenaza… aunque quizás esto tampoco sirva si como decimos el código del rootkit ha quedado grabado por ejemplo en algún elemento de almacenamiento de bajo nivel que permita “recolocarse” tras la nueva instalación, saltándose de nuevo los permisos de administración (supongamos que aprovecha por ejemplo para ejecutarse al iniciar nuestro ordenador a través de información almacenada fraudulentamente en la BIOS del disco duro que inicia nuestra máquina… por decir algo… ya entraremos en profundidad con esto en futuros trabajos). Adware El Adware o como también se le podría llamar software publicitario, es ese tipo de software molesto como una espina en el ojo que se suele distribuir al descargar software en línea (porque en internet hay una máxima: “si algo es gratis, el producto eres tu”). Su función es sencilla, una vez se ha instalado en nuestro dispositivo comenzar a incordiar con publicidad, abriendo ventanas difíciles de controlar, molestos pop-ups, banners… y demás formas de publicidad más o menos agresiva. Se crea con la intención de cobrar por repartir publicidad, es un buzoneo muy moderno y muuuy molesto si se realiza de manera abusiva. Al estar instalado en un navegador el Adware puede acceder a los datos guardados en nuestro navegador, los cuales se pueden usar para realizar estadísticas del tipo que páginas visitas, cuánto tiempo pasas en ciertas páginas que tipo de publicidad clickas. Dentro de los Adware podríamos dividir entre legales e ilegales, siendo estos últimos capaces de mandar datos como nombres de usuarios, contraseñas, direcciones email, dirección IP del ordenador, su localización, SO… Así que realmente el Adware es un gran Cosmos donde la delgada línea roja que separa lo lícito de lo que no lo es, a veces cuesta de divisar e incluso en ciertos casos puntuales será subjetiva, por un lado es un mecanismo respetable usar publicidad para ganarse la vida a cambio de ofrecernos un producto, pero ¿Dónde se alcanza el punto donde esta línea se traspasa y se transforma en un abuso? Spyware o programa espía Si es blanco y en botella… como su propio nombre indica es un software creado con la intención de espiar, recopilar información de un dispositivo, esta información es recogida de forma secreta sin que lo sepa el usuario y enviada después a una persona/entidad ajena a este. Los spyware normalmente se auto instalan en los sistemas de forma que al arrancar el dispositivo, este arranca también, así que además del robo de información puede ocasionar perdidas de rendimiento en nuestro dispositivo. Por suerte los spyware, normalmente no se intentan replicar en otros ordenadores como los virus, a no ser que el objeto sea un “espionaje masivo” dentro del ámbito del target (objetivo), por ejemplo si eres de una ideología política concreta, lo normal es que tus amigos también, así que ese software espía tiene como objeto indagar en tu actividad e ideología concreta, es lógico que también desee conocer la de tus amigos y sus actividades. Los spyware son parecidos a los Adware, a nivel de peligro pueden ser una amenaza baja si por ejemplo tan solo recopilan datos de navegación y las páginas picantes que visitas o una amenaza más grave si son datos personales o incluso de tipo financiero. A estas alturas creo que ya queda claro algo esencial: decidir que almacenamos en un medio es una primera decisión esencial para protegernos. Nunca vamos a saber el nivel o la gravedad de un ataque a priori: si haces una contabilidad para una empresa ¿Ves razonable utilizar ese equipo para visitar la página “Gentepicantonaconganasdefiesta.com”? Recuerda que una vez recogidos los datos el delincuente en presencia de tu información puede decidir alterar sus objetivos iniciales. El ataque ransomware WannaCry, el de esta imagen, es un ataque informático que usa el criptogusano conocido como WannaCry dirigido al sistema operativo Windows Ransomware Los Ramsonware son parecidos a los Adware, con la particularidad de que niegan el acceso al sistema que ha sido infectado, encriptando los archivos del dispositivo sin importar si son fotos, cuentas bancarias o nuestros apuntes de solfeo, solo dependiendo de los objetivos que le haya dado el creador, estos son especialmente peligrosos, porque después de secuestrarte el sistema, los delincuentes te piden un rescate, del tipo: “que si quieres acceder de nuevo a todas tus fotos del “salto del tigre” y el testamento de tu abuela, tendrás que pagar para que te permitan acceder. El problema de este Malware es perder los datos o pagar, pero ni pagando te aseguras recuperar los datos, te pueden pedir dinero, bitcoins… lo que quieran pero nada, ni nadie te asegura que te los devuelvan… es más, muy probablemente el ciber caco para borrar huellas, una vez tenga la recompensa no vuelva a ponerse en contacto contigo y pierdas tus datos porque se habrá asegurado de encriptar la información con suficiente “fuerza” para no darte la menor opción de que puedas resolverlo fácilmente por tu cuenta, así que una vez que estas “secuestrado” mejor date por “muerto”. Así que… bueno… que hacer en estos casos cuando el desastre ha ocurrido y tus datos han sido secuestrados se sale de la línea de este trabajo así que por suerte del marrón técnico que se encargue otro, porque lo tiene bien difícil, aunque os daremos una buena pista: copia de seguridad, son vitales, decisivas, cruciales y deben ser realizadas habitualmente, bien estructuradas, clasificadas y almacenadas. Nunca nos cansaremos de insistir en esto. Obviamente todos estos programas maliciosos están en constante evolución, pues se vuelven obsoletos rápidamente, las grandes empresas y los técnicos aconsejan que se utilice un software antivirus, antispyware y herramientas de eliminación de adware actualizadas, además de las ya conocidas actualizaciones del sistema operativo, parches de seguridad y las actualizaciones de las definiciones de virus, de una forma regular… pero en nuestra humilde opinión esto ¡no es suficiente ni de lejos! Los delincuentes no paran de trabajar en mejorar sus técnicas de manera incasable, los beneficios son cuantiosos y trabajan día y noche porque saben que les beneficia frente a la ingenuidad de los incautos, presas fáciles que no comprenden la gravedad del problema y van dejando sus datos y su vida alegremente en cualquier teléfono, ordenador o aparato electrónico que cae en sus manos. Bueno no pretendíamos asustar a nadie en la primera parte de este manual para no iniciados (pero si lo hemos conseguido mejor) pero, si aún te quedan fuerzas... Manuel Castelló (kasmangou)

Temas relacionados: Programación, Kasmangou, CiberSeguridad, Taller Reconocimientos y más información sobre la obra gráfica ADVERTENCIA: En este foro, no se admitirán por ninguna razón el lenguaje soez y las descalificaciones de ningún tipo. Se valorará ante todo la buena educación y el rigor sobre el tema a tratar, así que nos enorgullece reconocer que rechazaremos cualquier comentario fuera de lugar.

1 Comentario

|